美国国家安全局称俄罗斯GRU黑客使用Kubernetes发起暴露破解攻击。

美国国家安全局(NSA)发布安全公告称,俄罗斯政府黑客正通过暴力破解攻击来访问美国网络,窃取邮件和文件。

7月1日,美国国家安全局发布安全公告称,俄罗斯GRU第85特种服务中心(Main Special Service Center,GTsSS),第26165部队,自2019年开始使用Kubernetes集群对美国政府和国防部机构以及其他外国组织进行密码填充攻击。

GTsSS恶意网络攻击活动之前使用的名字包括Fancy Bear、APT 28、Strontium等。该组织对使用office 365的组织进行了大量的攻击活动。

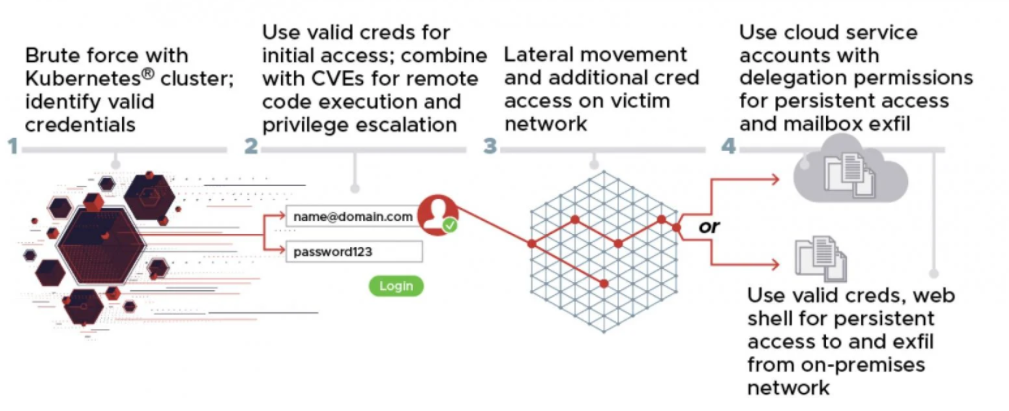

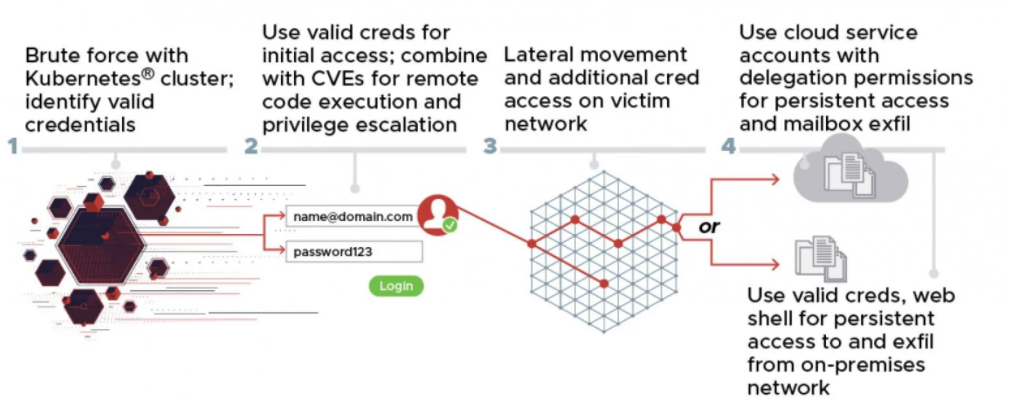

从暴力破解到入侵网络

暴力破解攻击的目标是微软365这样的云服务,通过暴力破解攻击来入侵相关的账号,随后利用已知的漏洞来获取企业或政府网络的访问权限。

在攻击过程中,该组织使用了多个不同的漏洞利用,包括Microsoft Exchange CVE-2020-0688和CVE-2020-17144远程代码执行漏洞。

NSA称,攻击者在获得访问权限后,就会在网络中进行传播,并部署reGeorg web shell进行驻留、获取其他凭证、以及窃取文件。

攻击者在获得相关凭证的访问权限后,可以窃取office 365邮箱的收件箱和远程计算机中的其他数据。

暴力破解攻击活动的攻击流如下所示:

为隐藏攻击源,攻击者用来执行暴力破解攻击的Kubernetes集群还使用了Tor和VPN服务,包括CactusVPN, IPVanish, NordVPN, ProtonVPN, Surfshark和WorldVPN。

NSA称,2020年11月到2021年3月之间,黑客的暴力破解攻击活动没有使用匿名服务,暴露了GTsSS黑客使用的Kubernetes集群的部分IP地址:

158.58.173[.]40 185.141.63[.]47 185.233.185[.]21 188.214.30[.]76 195.154.250[.]89 | 93.115.28[.]161 95.141.36[.]180 77.83.247[.]81 192.145.125[.]42 193.29.187[.]60 |

被攻击的美国和其他外国机构主要位于欧洲和美国,包括:

◼政府和军事组织;

◼政策咨询和党派组织;

◼国防供应商;

◼能源公司;

◼物流公司;

◼智库;

◼高等教育机构;

◼法律公司;

◼媒体公司。

在问及是否有美国政府机构被攻破时,NSA并未公开攻击活动中受害者的详细情况。

防御措施

NSA建议相关机构:

◼使用多因子认证和定期重新认证;

◼在需要使用口令认证时启用超时和锁定特征;

◼限制被窃凭证的使用;

◼使用零信任安全模型。

参考及来源:https://www.bleepingcomputer.com/news/security/nsa-russian-gru-hackers-use-kubernetes-to-run-brute-force-attacks/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh