目录

【恶意软件威胁情报】

Mirai物联网僵尸网络最新变体分析

Diavol新型勒索软件疑似来自Wizard Spider黑客组织

IcedID银行木马正在大肆传播

Indexsinas SMB 蠕虫在全球范围内大肆传播

【热点事件威胁情报】

约7亿LinkedIn用户的数据在黑客论坛上出售

俄罗斯总统的年度电话连线直播遭遇“网络攻击”

微软承认签署恶意驱动程序Netfilter rootkit

Babuk Locker 勒索软件构建器在网上泄露

英美网安机构发布联合声明:俄罗斯情报总局GRU对全球多个机构进行网络攻击

【汽车行业威胁情报】

美国奔驰公司近千名用户数据遭泄露

【航空行业威胁情报】

针对航空公司的鱼叉式网络钓鱼活动

【高级威胁情报】

疑似Hades组织以军事题材针对乌克兰发起攻击

IndigoZebra APT 继续使用不断发展的工具攻击中亚

SolarWinds幕后黑手Nobelium组织再次活跃,微软客户支持工具中招

WayBack campaign:黑客组织针对欧洲和意大利实体发起大规模攻击活动

研究人员一直在密切监控物联网僵尸网络威胁的当前状态,并将捕获到的攻击与Mirai相关的恶意软件家族联系起来。IoT恶意软件MIRAI的源代码在2016年末公布,导致了大量模仿者的出现,因此Mira创造了自己的IoT僵尸网络军队。IoT恶意软件会扫描使用默认或弱用户名和密码的 IoT 设备,试图利用已知的漏洞来增加获得访问权限的机会,下载并执行恶意二进制文件,使设备成为僵尸网络的一部分,然后展开分布式拒绝服务(DDOS)攻击,从而导致受害者的服务中断。一些攻击者者甚至将僵尸网络作为服务出售。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2120

2021 年 6 月上旬,研究人员阻止了一起勒索软件攻击事件的发生,随后在系统中发现了Conti 勒索软件和一个新的勒索软件家族Diavol的有效载荷。Diavol的加密过程很独特,使用异步过程调用 (APC) 进行操作,而不使用对称加密算法。通常,勒索软件攻击者的目标是在最短的时间内完成加密操作,而对称算法比非对称加密算法快很多,因此很少使用非对称加密算法。 经过分析,研究人员猜测,该勒索软件可能归因于与Conti背后的网络犯罪组织Wizard Spider。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2143

2021 年 5 月,研究人员观察到了一个新的传播IcedID银行木马的活动,并分析了与攻击相关的近 500 个工件。IcedID(又名BokBot)为一种以受害者财务信息为目标的银行木马,并充当其他恶意软件的投放器。IcedID 最初于 2017 年被发现,已成为受金融驱动的网络犯罪的重要组成部分。研究人员认为,在2021年初欧洲刑警组织宣布捣毁了Emotet僵尸网络后,IcedID 将成为 Emotet恶意软件的接班人。此次活动中的IcedID银行木马文档中嵌入的宏本身不包含任何恶意代码,恶意代码嵌入在文档本身。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2124

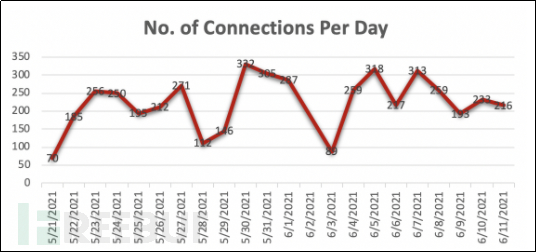

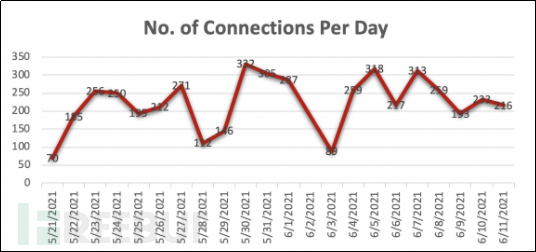

研究人员披露了一个名为Indexsinas(也被称为“NSABuffMiner”)的大规模攻击活动的新细节,该活动通过SMB服务器攻破网络,并积极利用横向移动进行传播。此次攻击的目标是易受EternalBlue(MS17-010)攻击的Windows服务器,并且目前仍在全球范围内传播。Indexsinas SMB 蠕虫主要针对医疗保健、酒店、教育和电信行业。它的最终目标是在受感染的机器上投放挖矿程序。Indexsinas攻击活动于2019年初开始攻击Guardicore全球传感器网络(GGSN),至今仍在活跃地进行活动,自从研究人员开始跟踪该活动以来,已记录了 2000 多起攻击。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2137

2021年4月,黑客窃取并出售了LinkedIn5亿用户的数据。近日,LinkedIn的7亿条记录再次被出售。卖家声称,他们在2021年6月22日获得7亿条领英用户记录,并在RaidForum上提供了100万条记录样本来证明他们的说法。研究人员已经查看了样本,可以确认这些记录的真实性,记录样本包括用户全名、性别、电子邮件地址、电话号码和行业信息等内容。LinkedIn领英总用户数目前约7.56亿用户,所以从理论上讲,超过92%以上的用户数据遭到了泄露。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2127

6月30日,俄罗斯国营Rossiya 24网络表示,俄罗斯总统弗拉基米尔普京的直播电话连线,遭受了强力的DDOS攻击,导致各方通话多次遭遇连接问题。一年一度的“普京连线直播”活动于北京时间6月30日17时许举行。在与俄罗斯民众交流的过程中,俄罗斯总统普京回答了俄罗斯人感兴趣的问题,在3小时42分内共回答了68个问题,涉及各个领域,从新冠疫情到国家内外政策的方方面面。电话连线持续了近四个小时,反复遇到连接问题,从偏远地区发起的呼叫受影响尤其明显。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2138

近日,微软公开表示,承认签署了一个名为Netfilter的驱动程序,这个驱动程序实际上是一个 rootkit恶意软件。这个恶意驱动程序在游戏环境中分发,可以与其来源的控制服务器进行通信。黑客提交了由第三方构建的驱动程序,以通过 Windows 硬件兼容性计划 (WHCP) 进行认证。此后,该公司暂停了该帐户并审查了其提交的其他恶意软件迹象。微软表示,这次攻击的影响比较有限,其 WHCP 签名证书没有暴露,其基础设施也没有受到黑客的破坏。微软目前并未将此次攻击归咎于民族国家行为者。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2123

本周,Babuk Locker 勒索软件构建器在网上泄露。Babuk Locker勒索软件团伙于4月下旬对华盛顿特区警察局进行高调袭击后宣布退出勒索软件业务,此次泄露事件发生在Babuk Locker宣布退出的两个月后。研究人员根据泄露副本发现,Babuk Locker “builder”可用于创建自定义版本的 Babuk Locker 勒索软件,该软件可用于加密托管在 Windows 系统、基于 ARM 的网络存储上的文件连接 (NAS) 设备和 VMWare ESXi 服务器。此外,对于通过应用程序生成的每个Babuk加密器,构建器还能生成可用于恢复加密文件的解密器。此次泄露事件使得任何想要进入勒索软件领域的潜在犯罪团伙都可以轻松访问高级勒索软件程序,而几乎无需开发工作,勒索软件犯罪的门槛再次降低。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2121

7月1日,美国和英国网络安全机构发布了一份联合声明,题为《俄罗斯GRU发起全球暴力行动,破坏企业和云环境》,报告称俄军总参谋部情报总局(GRU)从2019年以来对全球数百个公私部门为目标发动了网络攻击。美国国家安全局(NSA)、网络安全和基础设施安全局(CISA)、联邦调查局(FBI)和英国国家网络安全中心(NCSC)将此次网络攻击归因于俄罗斯政府,特别是与GRU有关的APT28(又名Fancy Bear、Strontium)网络间谍组织。俄罗斯通过蛮力攻击,尝试访问包括美国和欧洲在内的大量政府和军队、政治顾问和政党、国防承包商、能源公司、物流公司、智库、大学、律师事务所等机构,目标是获取有效凭据,以进一步访问受害者网络。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2142

6月24日,梅赛德斯-奔驰美国公司披露了一起影响其部分客户的数据泄露事件,由于一家梅赛德斯奔驰的供应商的云存储实例安全性不足,因此部分客户的信息遭到泄露。该公司评估了160万条客户记录,其中包括客户姓名、地址、电子邮件、电话号码和一些购买的车辆信息。此次数据泄露事件似乎泄露了公司近1000名客户和潜在买家的隐私信息,包括信用卡信息、社会保险号码和驾驶执照号码。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2119

研究人员发现了一个针对航空公司的鱼叉式网络钓鱼活动。在此活动中观察到的网络钓鱼电子邮件被发送到多家航空公司,看似都来自联邦航空管理局,使用与“外国运营商事务”电子邮件地址匹配的伪造地址进行查询或批准。该电子邮件增加了签名和徽标以冒充联邦当局,看起来像空中交通管制的安全事故报告 (ROSI),以营造紧迫感。 邮件中还包含伪装成pdf 附件的恶意链接,以分发AsyncRAT有效负载。AsyncRAT,也称为 RevengeRAT,是一种开源远程管理工具,用于窃取凭据和其他敏感数据,还包括在受感染机器上上传和下载文件的功能。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2126

近日,安恒威胁情报中心猎影实验室捕获到一个恶意攻击样本,通过对样本进行溯源分析发现该样本疑似Hades组织针对乌克兰的又一次攻击行动。Hades是一个充满神秘色彩的APT组织,该组织因为2017年12月22日针对韩国平昌冬奥会的攻击活动被首次发现。该攻击组织的归属问题一直未有明确定论。一方面由于该组织在攻击事件中使用的破坏性恶意代码(Olympic Destroyer)与朝鲜Lazarus组织使用的恶意代码存在相似性。而另一方面则有部分美国媒体认为该事件的幕后黑手是俄罗斯情报机构,他们故意模仿了其他组织的攻击手法以制造虚假flag迷惑安全人员。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2132

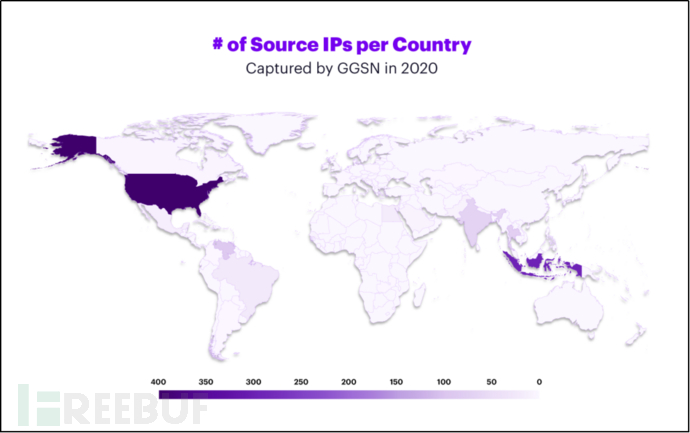

研究人员最近发现了一场针对阿富汗政府的鱼叉式网络钓鱼活动,并将攻击归因于一个名为“IndigoZebra”的黑客组织。 进一步调查显示,此次攻击活动是针对中亚国家(包括吉尔吉斯斯坦和乌兹别克斯坦)的长期攻击活动的一部分,最早可以追溯到 2014 年。在此次攻击活动中,IndigoZebra组织使用了BoxCaon后门,该后门使用合法的云存储服务 Dropbox 作为其命令和控制服务器,是xCaon恶意软件的更新变体。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2144

6月25日,微软公司表示,由于一名微软客服人员的电脑被入侵,其部分客户支持工具被黑客组织Nobelium访问,该组织是SolarWinds事件的幕后黑手。该客服人员的访问权限有限能够看到客户使用的服务和他们的账单联系信息等内容,Nobelium可以通过窃取到的客户服务代理凭据获得访问权限,并对特定的微软客户进行 "高度针对性"的攻击。Nobelium黑客组织,也被称为APT29、Cozy Bear和The Dukes,被认为是最近SolarWinds供应链攻击的始作俑者。该组织已被美国政府认定为俄罗斯政府支持的组织。微软仍在对黑客所使用的方法和策略进行调查,目前已经发现了密码泼洒(Password Spraying)、暴力破解(Brute-Force)以及针对特定客户的信息窃取恶意软件。该黑客组织一直在进行密码暴力破解攻击,以获取对公司网络的访问权限。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2125

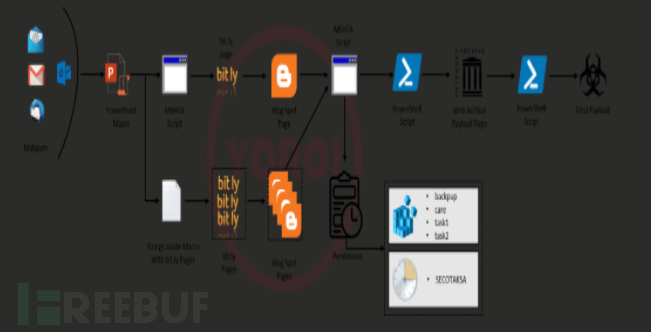

近期,研究人员披露了一起针对欧洲和意大利的大规模攻击活动,攻击者利用serverless技术绕过传统安全防御,研究人员将此次攻击活动命名为“WayBack campaign”,该活动可能与名为 Gorgon/Subaat 的威胁组织有关。攻击者至少从2019年开始活跃,并一直专注于针对欧洲和意大利实体,通过进一步分析,研究人员发现此次捕获的攻击,只是大规模攻击活动的一部分。研究人员在几年前就开始追踪这个攻击者,该攻击者曾在意大利地区发起了Aggah (TH-157)攻击活动,以及Roma225和RG等针对意大利垂直制造业的恶意活动。该组织也曾针对美国、欧洲和亚洲发起大规模攻击行动。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2130

安恒威胁情报中心介绍

平台地址:https://ti.dbappsecurity.com.cn/

安恒威胁情报中心汇聚了海量威胁情报,支持多点渠道数据输入,支持自动情报数据产出,能实现网络安全的高效赋能。平台使用者可通过自定义策略进行威胁监控、威胁狩猎,并对输入数据进行自动化的生产加工,同时支持人工分析团队对情报进行复核整理。

如有侵权请联系:admin#unsafe.sh