2019-08-14 15:00:58 Author: www.freebuf.com(查看原文) 阅读量:102 收藏

这只上次针对数字货币行业利用 Firefox 0day 进行 APT 攻击的一个缩影。

2019年5月30日星期四,十几位 Coinbase 员工收到了一封电子邮件,声称是来自剑桥大学研究资助管理员 Gregory Harris。此电子邮件来自合法的剑桥域名,不包含恶意内容,并通过了反垃圾邮件的检测,而且可以引用收件人的背景。

在接下来的几周内,陆续收到了类似的电子邮件。没有什么特别的。

在2019年6月17日上午6:31,Gregory Harris 发送了另一封电子邮件,但这一封不同:它包含一个 URL,当在 Firefox 中打开时,会自动安装能够接管点击人电脑的恶意软件!

Coinbase Security 很快发现这些电子邮件不是普通的邮件 — 它们是使用网络钓鱼/社会工程学策略的复杂攻击,而且具有高度针对性,是深思熟虑的攻击,最重要的是,居然使用了两个 Firefox 0day 漏洞。

在接下来的几个小时内,Coinbase Security 检测到并阻止了攻击。(通告链接:https://twitter.com/SecurityGuyPhil/status/1141466335592869888)

回顾下过程:

1、利用

在这次攻击中,有两个单独的 0day 在一起利用,一个允许攻击者将页面上的 JavaScript 权限提升到浏览器权限(利用 CVE-2019-11707),并允许攻击者逃逸浏览器沙箱在受害者主机上执行代码(利用 CVE-2019-11708)。

CVE-2019-11707 由 Google Project Zero 团队 SamuelGroß 和攻击者同时发现。

鉴于攻击者(我们跟踪了 CRYPTO-3 并且称之为 HYDSEVEN)的攻击方式有显着差异,选择触发漏洞与 Project Zero PoC 使用的触发器不同,我们不相信攻击者能从 Mozilla 或 Google获得利用,攻击者应该是立发现了漏洞。

注:Samuel Groß 有关的情况,更详细的介绍在这里:https://twitter.com/5aelo/status/1143548622530895873

第二个漏洞,CVE-2019-11708,也非常有趣。虽然 Firefox 中存在核心漏洞已有一段时间,但攻击者选择触发漏洞的方式是自2019年5月12日后才有可能实现。这表明攻击者发现漏洞的周期非常快(或者攻击者获得了 0day ),在查看实际的漏洞利用代码时,有许多值得注意的功能。

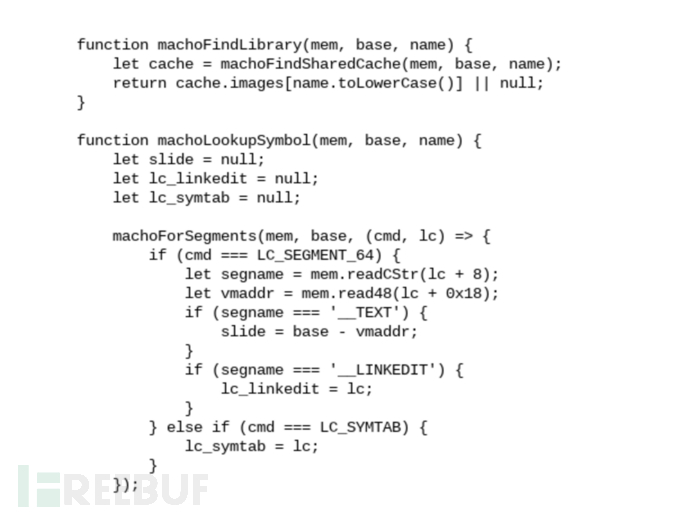

首先,虽然 0day 的利用是具有高度针对性的(它仅发送给最初目标200个中的大约5个人),但是攻击者没有混淆 JavaScript 代码。我们在审查代码时,我们注意到它的代码结构很良好:

函数和变量具有描述性名称,代码有合理的功能单元。总的来说,感觉就像是一个在开发漏洞利用方面具有丰富经验的团队完成的。

2、开始准备

一旦攻击者具有这种原始能力,他们就会将注意力转向利用方法。他们可能猜解或创建了两个电子邮件帐户,并在剑桥大学创建了一个登陆页面,并于2019年5月28日注册了用于提供漏洞利用的域名(我们并不知道攻击者何时首次访问了剑桥帐户,或帐户是否被接管或创建)。正如其他人所指出的那样,与电子邮件帐户相关联的身份几乎没有真实的存在,LinkedIn 的配置文件几乎肯定是假的。剑桥为其员工提供了在剑桥托管个人档案的能力。但是一旦攻击者访问了相关帐户,他们就会通过克隆和修改现有的剑桥大学页面,并在攻击者控制的帐户的个人存储目录中制造这些页面和准备一系列恶意页面。

3、攻击开始

第一批钓鱼电子邮件于2019年5月30日开始发布。第一封电子邮件不包含任何恶意信息(下面屏幕截图中的链接不包含任何恶意代码):

攻击者通过正常的程序和潜在受害者的多轮电子邮件发送,确保他们能将高准确度的目标受害者引导到包含漏洞有效载荷的页面。这个过程通常持续数周,只有大约 2.5% 的收到初始电子邮件的人最终收到了指向 0day 主页的链接。

攻击者很好地创造了一种感觉,即受害者正在使用多种技术与合法的人邮件往来。被攻击者的电子邮箱允许攻击者绕过任何电子邮件过滤或常见的垃圾邮件检测机制,并通过邮件通信,攻击者模拟了正常的人类行为。电子邮件的内容也引用了真实的学术活动,并且很准确地针对受害者的背景。

一旦攻击者对目标进行了范围限定,他们就开始发送一个包含攻击有效载荷的单独链接:

① 此攻击的第1阶段首先确定了操作系统和浏览器,并向当前未使用 Firefox 的 macOS 用户显示令人信服的错误,指引他们从 Mozilla 安装最新版本。

② 在 Firefox 中访问该页面后,漏洞利用代码是在2019年5月28日注册的独立域 analyticsfit [。] com 中提供的。利用有效载荷在用户电脑上使用 CVE-2019-11707 和 CVE-2019-11708 获取任意代码执行。

③ 攻击者的 shellcode 然后调用 curl 命令下载并运行第1阶段植入。由 shellcode 拉取的第1阶段植入(07a4e04ee8b4c8dc0f7507f56dc24db00537d4637afee43dbb9357d4d54f4ff4)的32位程序,这导致 macOS 弹出警告,即不推荐使用32位执行。 第1阶段的二进制文件是 Netwire 系列的变种;虽然这种注入能够充当全功能 RAT,但攻击者似乎主要将其用作初始侦察和凭证盗窃的有效载荷。

我们在此阶段根据许多行为检测到攻击者(如 Firefox 不应该生成 shell )。然后在重新获取探针数据和明显的凭证存储(如 .ssh,.aws,.gpg,钥匙串等)和文档格式的基本信息,然后是指引受害者参与,阶段1有效负载用于引导阶段2有效载荷(97200b2b005e60a1c6077eea56fc4bb3e08196f14ed692b9422c96686fbfc3ad)。阶段2有效载荷是 Mokes 系列的变种。攻击者似乎将这种注入用作完整的 RAT。我们观察到第2阶段注入活动与控制一致。

我们的假设是第1阶段是为了进入第2阶段,攻击者认为第2阶段能获得足够大的价值信息。我们还观察到攻击者通过直接访问浏览器数据存储区,通过浏览器专门针对云服务窃取会话令牌(例如 gmail 和其他人的信息)。此攻击活动还设置了基于行为的检测的方式,因为相对较少的进程可以直接访问这些文件。

Coinbase 的响应

我们根据员工的报告和自动警报开始调查此事件。首先,我们在终端检测和响应工具中检查了员工的机器。看看最近的活动进程,Firefox 进程立即被识别。响应小组创建了一个事件,并首先尝试确定了攻击的范围。我们从相关电脑上收集了 IOC,并开始在我们的网络中广泛搜索。在我们的环境中,我们没有看到任何其他 IOC,并将当时我们拥有的所有 IOC 列入黑名单。同时,我们从网络钓鱼站点收集样本,包括捕获 0day,但它仍然存在并且攻击者可能不知道我们已经开始响应。我们还撤消了计算机上的所有凭据,并锁定了属于受影响员工的所有帐户。我们开始感到轻松,我们已经在我们的环境中实现了遏制,我们联系了 Mozilla 安全团队并分享了此攻击中使用的漏洞利用代码。Mozilla 安全团队迅速响应,在第二天为 CVE-2019-11707 和同一周的 CVE-2019-11708发布升级补丁。

我们还与剑桥大学取得联系,协助保护他们的基础设施并收集有关攻击者行为的更多信息。因此,我们能够迅速降低攻击者继续其作恶的能力,并了解有关攻击范围的更多信息。我们了解到,这个攻击者攻击了 200 多名个人,并确定了雇用这些人员的组织,以便我们可以联系并向他们的安全团队提供他们所需的信息,以保护他们的基础设施同时保护他们的员工。

由于我们 Coinbase 安全第一的文化,我们有完整检测和响应工具的部署,清晰且经过良好实践的演练以及快速撤销访问的能力,我们能够抵御这种攻击。

未来加密货币行业依旧不得不承受这种复杂性的攻击,只有通过建立具有出色防御能力的基础设施,并相互合作和分享我们所看到的攻击信息,我们将能够为自己和客户保驾护航,支持加密经济,建立未来的开放金融体系。

Coinbase将来将继续面临严峻的安全挑战,并迎接他们。

感谢:

https://blog.coinbase.com/responding-to-firefox-0-days-in-the-wild-d9c85a57f15b

*本文作者:lianfeng,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh