导语:据CAC邮件安全数据中心显示:2021年Q2相比于Q1,钓鱼邮件数量增加21.27%,达到4455.3万封。 部分黑客紧跟国家推广新冠疫苗大规模人群接种的时事热点,发起了钓鱼攻击。

今天!Coremail正式发布!

《Coremail 2021年第二季度邮件安全报告》!

2021年 Q2邮件安全形势如何?下半年各关基单位及企业该如何做好邮件安全防护工作?请下拉查收报告!

一、2021 Q2 邮件安全宏观态势

持续增长、高压态势

1、2021Q2垃圾邮件宏观态势

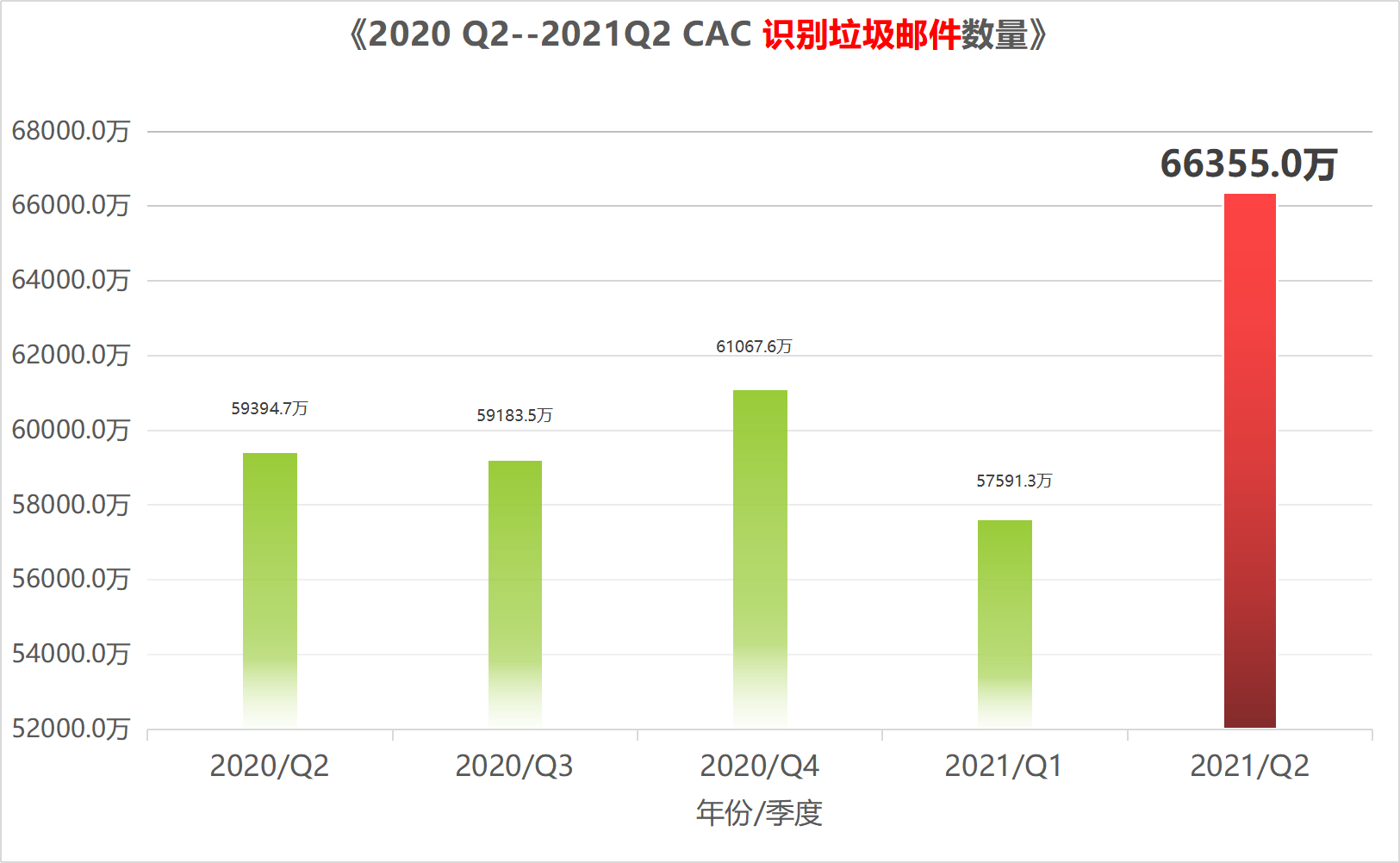

《2020 Q2--2021Q2 CAC 识别垃圾邮件数量》

2021年第二季度整体垃圾邮件数量较上一季度增长了15.22%,同比去年同期增长11.72%。

2、2021Q2钓鱼邮件宏观态势

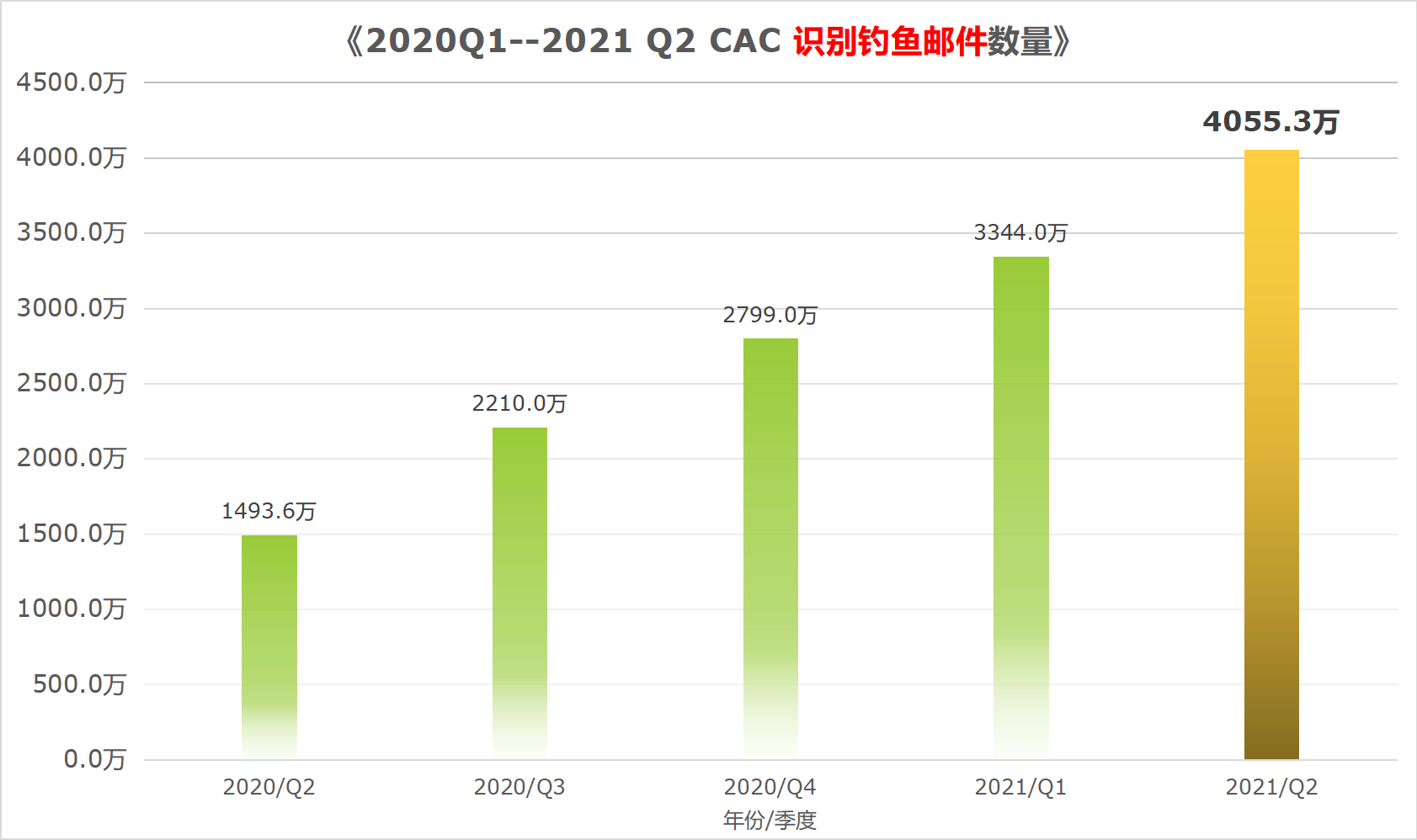

《2020 Q2--2021Q2 CAC 识别钓鱼邮件数量》

2021年第二季度,钓鱼邮件数量较上一季度增长了21.2%。同比去年同期增长171.52%。钓鱼邮件数量整体呈现翻倍上升趋势。

二、数据分析及解读

安全、可控、趋势分析

1、钓鱼邮件季环比增长五分之一

2021年Q2相比于Q1,钓鱼邮件数量增加21.27%。

随着疫情的缓和、新年假期的结束,社会整体全面复工,Q2 季度钓鱼邮件的数量突破攀升至4055.3万封。

Q2期间,国家级及地区性HW行动陆续展开,各关基单位收到的钓鱼邮件数量也有所上升。

2、境外攻击高居不下

第二季度的钓鱼邮件有近83%是来自境外IP,国内防御局势仍然十分严峻。

3、疫情主题钓鱼邮件持续发酵

Q2季度期间,Coremail邮件安全发现部分黑客紧跟国家推广新冠疫苗大规模人群接种的时事热点,发起了钓鱼攻击。

其中以链接型钓鱼邮件为主,企图利用人员邮件安全意识低下为弱点进行个人信息的窃取,整个第二季度CAC共计截获识别了近5万封与疫情相关的钓鱼邮件,其中在4月份和6月份的攻击态势较为猛烈。

4、域名伪造问题依然突出

根据Coremail邮件安全团队分析,域名伪造仍然是识别钓鱼邮件的难题之一。Coremail安全解决方案专家刘骞介绍道:

“攻击者利用钓鱼邮件欺骗的首要条件是制造一个可信的发信人,使用户在阅读邮件的第一时间产生信任感,进而阅读邮件内容并点击链接或下载附件。

制造可信发信人主要有两种手段:盗取真实的发信人或伪造发信人。

2020年被盗账号占所有账号的2.97%,但却外发了25.38%的垃圾邮件。

目前虽有SPF、DKIM和DMARC协议对邮件来源进行校验,但由于各邮件服务商与各协议的弱关联性,导致仍然有许多手段能绕过邮件来源校验,进行发信人伪造。

所以邮件使用者需要更有效的手段去预防盗号和监控账号的异常情况,并且对于一些来源看似可信的邮件,也需要提高警惕。”

三、典型案例

提高安全意识、避免损失

1、广撒网式的低级钓鱼邮件

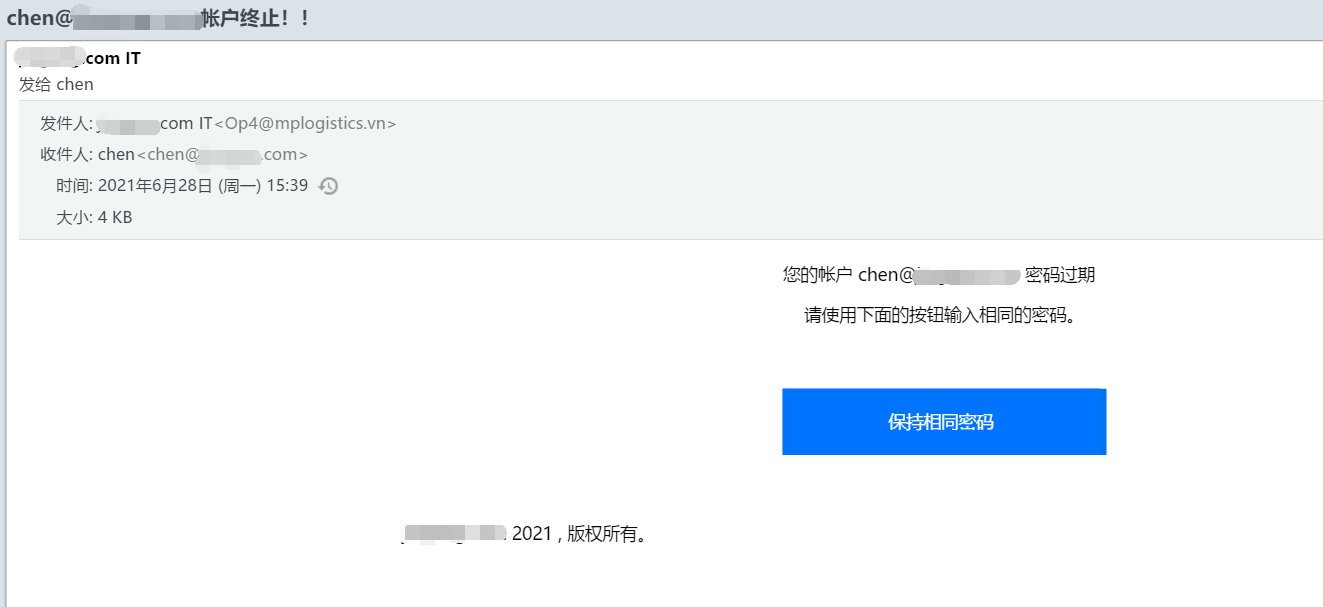

常见式样的钓鱼邮件

此类广撒网式样的钓鱼邮件一般通过冒充系统管理员、快递包裹、快递等信息,诱导用户进入钓鱼网站输入用户名密码,进而盗取用户的邮箱信息。

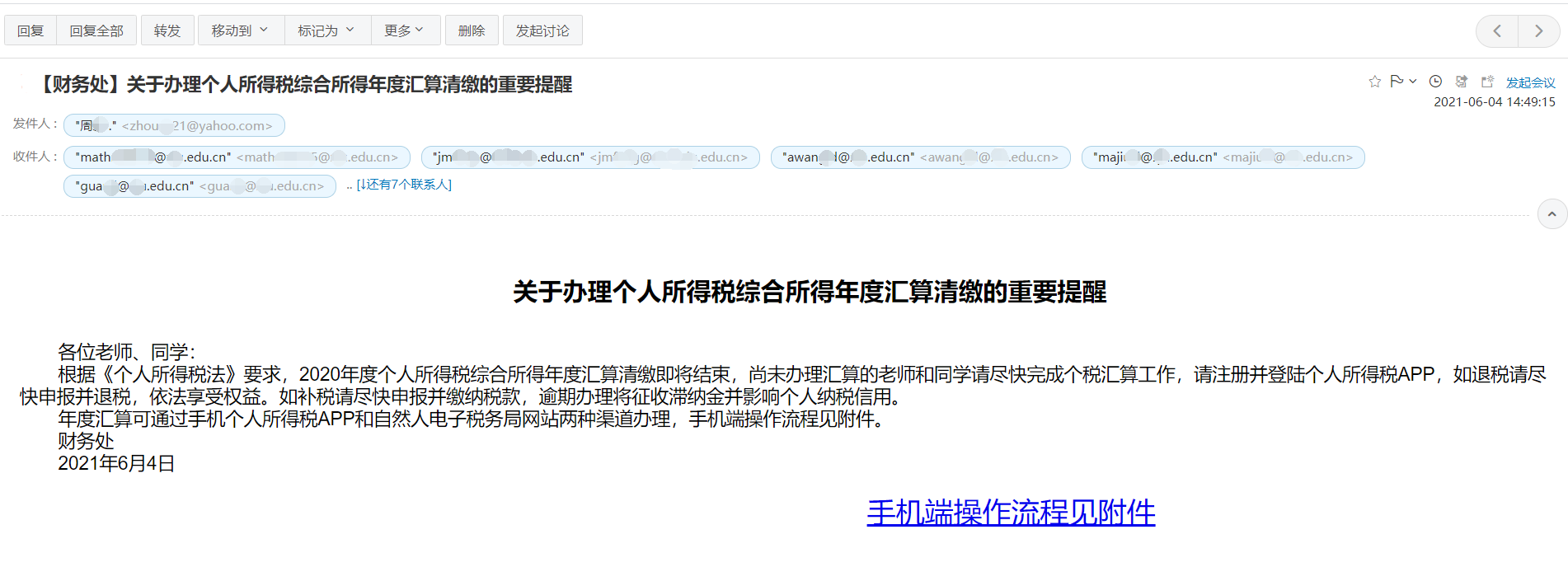

2、结合实事的高级钓鱼邮件

高级钓鱼邮件类型

Q2季度为年度个人所得税汇缴时间,黑客利用此时间节点,通过冒充个人所得税年度汇算清缴通知,使用正常邮箱服务商提供的免费邮箱(yahoo.com)发送内容正常的通知邮件。

黑客仅将邮件内的链接修改为bit.ly的短链接指向到钓鱼网站,通过这样的伪装使邮件企图绕过CAC云安全中心的反垃圾检查。该链接点击访问后,会指向到以下网站

“https://braised-employees.000webhostapp.com/********/index.html”

这是国外一个免费的虚拟主机供应商,该钓鱼链接的网站页面为某高校的邮件系统登录首页,具有较高的迷惑性。若用户未能鉴别出此为钓鱼网站,轻易输入账号密码,将产生极大的风险。

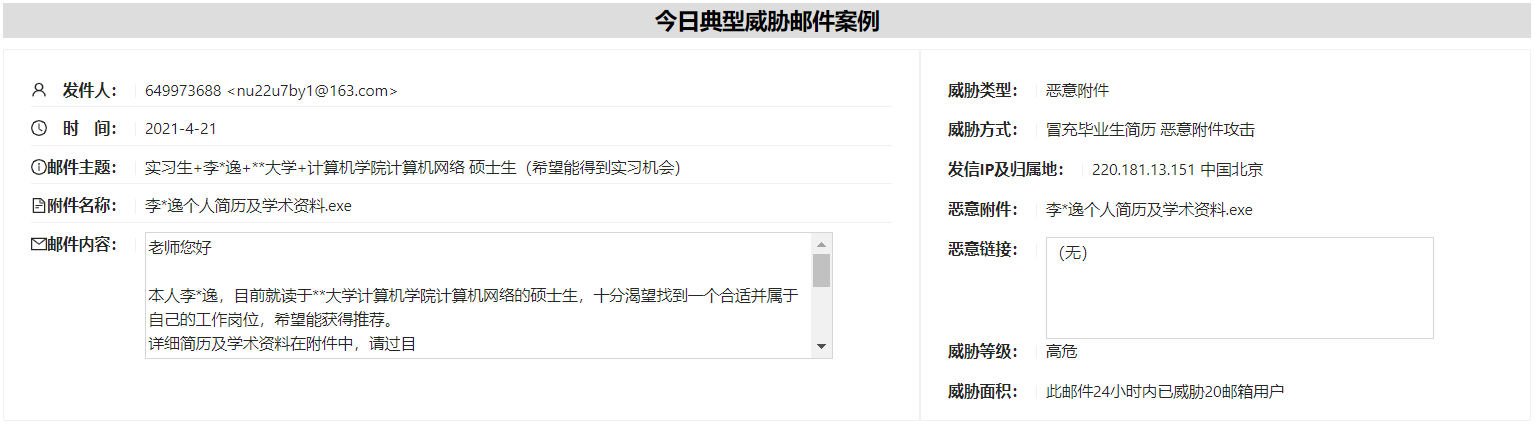

3、恶意附件攻击:

某攻防演练期间发现的恶意附加攻击

攻击者伪装成实习生投递简历,通过邮件投递恶意附件。

这类EXE后缀的附件一般会使用一个WORD的图标作为伪装,部分附件甚至名称即为“****.doc.exe”,如果收件人不注意看附件后缀,很容易会误以为是一个DOC文档而直接执行。

另一部分的恶意附件文件名会添加一长串空格字符,推测是为了增加文件名长度从而绕过某些反病毒引擎或沙箱的检测。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh