阅读: 8

Windows某些版本在RDS服务的实现中存在安全漏洞,此漏洞具有蠕虫特性,即利用这些漏洞的恶意软件可能会在无需用户交互的情况下在易受攻击的机器间进行传播。

焦点漏洞

- 微软远程桌面服务蠕虫漏洞

- CVE ID

- CVE-2019-1181

- NSFOCUS ID

- 43915

- 受影响版本

- Microsoft Windows Server 2012 R2

- Microsoft Windows Server 2012

- Microsoft Windows Server 2008 R2 SP1

- Microsoft Windows 8.1

- Microsoft Windows 7 SP1

- 漏洞点评

- Remote Desktop Services是Microsoft Windows的远程桌面服务组件。Windows某些版本在RDS服务的实现中存在安全漏洞,此漏洞具有蠕虫特性,即利用这些漏洞的恶意软件可能会在无需用户交互的情况下在易受攻击的机器间进行传播。目前厂商已经提供了补丁程序,请到厂商的相关页面以获取最新版本。

- CVE ID

(数据来源:绿盟威胁情报中心)

一. 互联网安全威胁态势

1.1 CVE统计

最近一周CVE公告总数与前期相比有明显下降。

1.2 威胁信息回顾

- 标题:微软远程桌面服务蠕虫漏洞

- 时间:2019-08-14

- 简介:CVE-2019-1181和CVE-2019-1182 与之前修复的“BlueKeep”漏洞(CVE-2019-0708)类似,也具有蠕虫特性,即利用这些漏洞的恶意软件可能会在无需用户交互的情况下在易受攻击的机器间进行传播。

- 链接:http://blog.nsfocus.net/cve-2019-1181cve-2019-1182/

- 标题:卡巴斯基反病毒漏洞使用户被在线跨站点跟踪

- 时间:2019-08-15

- 简介:近期发现如果用户使用的是卡巴斯基反病毒软件,则安全软件中的漏洞会在过去4年内向用户访问的每个网站公开与用户相关联的唯一标识符,这可能允许这些网站和其他第三方服务跟踪用户,即使用户已及时阻止或删除第三方cookie,也可以通过Web访问。该漏洞被标识为CVE-2019-8286,存在于集成到防病毒软件中的URL扫描模块(称为Kaspersky URL Advisor)。

- 链接:https://thehackernews.com/2019/08/kaspersky-antivirus-online-tracking.html

- 标题:TortoiseSVN远程代码执行漏洞

- 时间:2019-08-15

- 简介:当地时间8月13日,来自vxrl漏洞实验室的研究员公布了在 TortoiseSVN中发现的一个远程代码执行漏洞(CVE-2019-14422),漏洞成因是TortoiseSVN的URI处理程序(Tsvncmd:)允许在Excel工作簿上进行定制的diff操作,该操作可能被用于在不受宏安全设置保护的情况下打开远程工作簿,从而造成任意代码执行。

- 链接:http://blog.nsfocus.net/cve-2019-14422/

- 标题:Ghostscript -dSAFER 沙箱绕过漏洞

- 时间:2019-08-13

- 简介:近日,Ghostscript公布了一个 -dSAFER 沙箱绕过漏洞(CVE-2019-10216)。漏洞成因是Ghostscript中的.buildfont1在执行时没有正确地限制特权调用,导致攻击者可以通过创建一个特别设计的PostScript文件来利用该漏洞提升特权并访问限制区域之外的文件。

- 链接:http://blog.nsfocus.net/cve-2019-10216/

- 标题:针对巴尔干地区的攻击活动

- 时间:2019-08-14

- 简介:近日在巴尔干地区发现一起恶意活动,该活动正在传播两个具有类似目的的工具:一个是后门植入软件,一个是远程访问木马,它们分别命名为BalkanDoor和BalkanRAT。攻击活动涉及克罗地亚、塞尔维亚、黑山和波斯尼亚。

- 链接:https://www.welivesecurity.com/2019/08/14/balkans-businesses-double-barreled-weapon/

- 标题:Cloud Atlas组织发起的鱼叉式网络钓鱼活动

- 时间:2019-08-12

- 简介:Cloud Atlas也被称为Inception,是一个历史悠久,主要针对政府和实体企业进行网络间谍活动的威胁组织。Cloud Atlas主要使用鱼叉式网络钓鱼电子邮件进行攻击。最近一段时间发现一个新的感染链,包括多态HTA,一个旨在执行PowerShower的新多态VBS恶意软件。攻击活动主要针对俄罗斯、中亚和乌克兰地区。

- 链接:https://securelist.com/recent-cloud-atlas-activity/92016/

- 标题:攻击者利用PsiXBot新版本进行恶意电子邮件活动

- 时间:2019-08-13

- 简介:近日在一起垃圾邮件恶意活动中发现新版本的PsiXBot恶意软件,该版本与之前的版本存在一些差异,其中包括通过利用URL来收集服务器信息,动态获取DNS基础结构,以及采用一种新的方法解析用于命令和控制(C&C)所需的IP地址。

- 链接:https://www.proofpoint.com/us/threat-insight/post/psixbot-continues-evolve-updated-dns-infrastructure

- 标题:Cerberus一个新的Android银行木马出现

- 时间:2019-08-13

- 简介:被称为Cerberus的新远程访问木马允许远程攻击者完全控制受感染的Android设备,还具有银行木马功能,如使用覆盖攻击、短信控制和联系人列表收集。一旦被感染,Cerberus首先从应用程序程序中隐藏其图标,然后通过伪装成Flash Player服务来请求可访问性权限,如果被授予,恶意软件会自动将受感染的设备注册到其命令和控制服务器,从而允许攻击者远程控制设备。

- 链接:https://threatpost.com/cerberus-android-malware-rental/147280/

- 标题:KNOB攻击威胁着超过十亿台支持蓝牙的设备

- 时间:2019-08-15

- 简介:被跟踪为CVE-2019-9506并称为蓝牙密钥协商(KNOB)攻击的漏洞可能允许攻击者监视加密连接。靠近受害者设备的攻击者可能会触发漏洞,拦截或操纵两个配对设备之间的加密蓝牙流量。

- 链接:https://securityaffairs.co/wordpress/89890/hacking/bluetooth-knob-attack.html

- 标题:Apple计划在Safari中阻止所有隐蔽的跨站点跟踪

- 时间:2019-08-15

- 简介:Apple发布了WebKit跟踪预防政策,概述了Safari网络浏览器阻止的跟踪实践类型,为用户提供了一个专注于隐私的互联网生态系统。Safari在所有Apple平台上使用的开源WebKit Web浏览器引擎目前使用称为智能跟踪防护 (ITP)的功能,该功能可动态管理站点cookie,以确保站点无法使用cookie和其他收集的数据保留在用户的轨道上他们在网上浏览。

- 链接:https://www.bleepingcomputer.com/news/security/apple-plans-to-block-all-covert-cross-site-tracking-in-safari/

(数据来源:绿盟科技 威胁情报中心 收集整理)

二. 漏洞研究

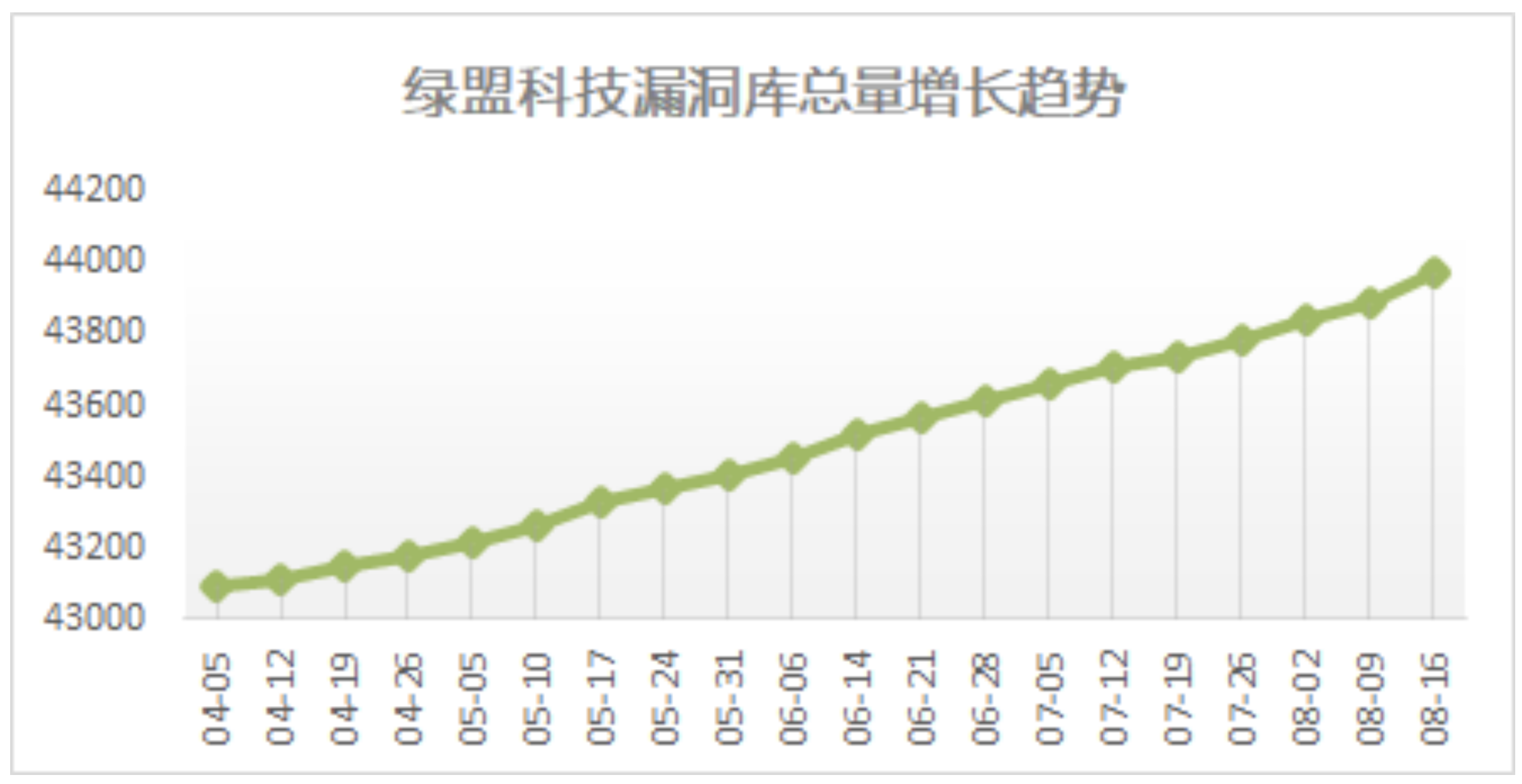

2.1 漏洞库统计

截止到2019年8月16日,绿盟科技漏洞库已收录总条目达到43971条。本周新增漏洞记录107条,其中高危漏洞数量71条,中危漏洞数量34条,低危漏洞数量2条。

- Ghostscript远程代码执行漏洞(CVE-2019-6116)

- 危险等级:高

- BID:106700

- cve编号:CVE-2019-6116

- Cisco Connected Mobile Experiences信息泄露漏洞(CVE-2019-1645)

- 危险等级:中

- BID:106701

- cve编号:CVE-2019-1645

- Cisco Prime Infrastructure跨站脚本执行漏洞(CVE-2019-1643)

- 危险等级:中

- BID:106702

- cve编号:CVE-2019-1643

- Linux内核本地信息泄露漏洞(CVE-2018-20449)

- 危险等级:中

- BID:107786

- cve编号:CVE-2018-20449

- IBM Security Identity Manager虚拟应用程序安全绕过漏洞(CVE-2018-1962)

- 危险等级:低

- BID:106854

- cve编号:CVE-2018-1962

- McAfee MVISION Endpoint本地安全绕过漏洞(CVE-2019-3584)

- 危险等级:中

- BID:106789

- cve编号:CVE-2019-3584

- Cisco SD-WAN缓冲区溢出漏洞(CVE-2019-1651)

- 危险等级:高

- BID:106703

- cve编号:CVE-2019-1651

- IBM Security Identity Manager本地信息泄露漏洞(CVE-2018-1959)

- 危险等级:高

- BID:106726

- cve编号:CVE-2018-1959

- Adobe Experience Manager HTML注入漏洞(CVE-2018-19726)

- 危险等级:中

- BID:106679

- cve编号:CVE-2018-19726

- Adobe Experience Manager Forms HTML漏洞(CVE-2018-19724)

- 危险等级:中

- BID:106677

- cve编号:CVE-2018-19724

- libcomps任意代码执行漏洞(CVE-2019-3817)

- 危险等级:高

- BID:106794

- cve编号:CVE-2019-3817

- IBM Tivoli Key Lifecycle Manager安全漏洞(CVE-2018-1751)

- 危险等级:高

- BID:106734

- cve编号:CVE-2018-1751

- IBM Financial Transaction Manager信息泄露漏洞(CVE-2018-2026)

- 危险等级:中

- BID:106733

- cve编号:CVE-2018-2026

- Foreman多个HTML注入漏洞(CVE-2018-14664)

- 危险等级:中

- BID:106553

- cve编号:CVE-2018-14664

- Python-gnupg输入验证漏洞(CVE-2019-6690)

- 危险等级:高

- BID:106756

- cve编号:CVE-2019-6690

- NetApp Clustered Data ONTAP拒绝服务漏洞(CVE-2018-5498)

- 危险等级:中

- BID:106831

- cve编号:CVE-2018-5498

- Oracle VM VirtualBox本地安全漏洞(CVE-2019-2527)

- 危险等级:中

- BID:106800

- cve编号:CVE-2019-2527

- SSSD安全绕过漏洞(CVE-2019-3811)

- 危险等级:中

- BID:106644

- cve编号:CVE-2019-3811

- ABB Relion 630系列拒绝服务漏洞(CVE-2018-20720)

- 危险等级:高

- BID:106641

- cve编号:CVE-2018-20720

- Pivotal Spring Batch XML外部实体注入漏洞(CVE-2019-3774)

- 危险等级:高

- BID:106759

- cve编号:CVE-2019-3774

- Pivotal Spring Web ServicesXML外部实体注入漏洞(CVE-2019-3773)

- 危险等级:高

- BID:106754

- cve编号:CVE-2019-3773

- GNU Binutils堆缓冲区溢出漏洞(CVE-2018-20712)

- 危险等级:中

- BID:106563

- cve编号:CVE-2018-20712

- Fortinet FortiOS格式字符串漏洞(CVE-2018-1352)

- 危险等级:高

- BID:106960

- cve编号:CVE-2018-1352

- SAS Web Infrastructure Platform远程代码执行漏洞(CVE-2018-20732)

- 危险等级:高

- BID:106648

- cve编号:CVE-2018-20732

- Pilz PNOZmulti Configurator本地信息泄露漏洞(CVE-2018-19009)

- 危险等级:高

- BID:106529

- cve编号:CVE-2018-19009

- Cisco SD-WAN任意文件覆盖漏洞(CVE-2019-1650)

- 危险等级:高

- BID:106716

- cve编号:CVE-2019-1650

- Cisco Enterprise NFV基础架构软件本地安全绕过漏洞(CVE-2019-1656)

- 危险等级:中

- BID:106715

- cve编号:CVE-2019-1656

- Cisco Firepower管理中心跨站脚本执行漏洞(CVE-2019-1642)

- 危险等级:中

- BID:106714

- cve编号:CVE-2019-1642

- Cisco Unified Intelligence Center跨站请求伪造漏洞(CVE-2019-1658)

- 危险等级:高

- BID:106713

- cve编号:CVE-2019-1658

- Cisco AMP Threat Grid信息泄露漏洞(CVE-2019-1657)

- 危险等级:中

- BID:106711

- cve编号:CVE-2019-1657

- Cisco WebEx会议服务器跨站脚本执行漏洞(CVE-2019-1655)

- 危险等级:中

- BID:106710

- cve编号:CVE-2019-1655

- Cisco IoT Field Network Director拒绝服务漏洞(CVE-2019-1644)

- 危险等级:高

- BID:106709

- cve编号:CVE-2019-1644

- 思科身份服务引擎跨站脚本执行漏洞(CVE-2018-15455)

- 危险等级:中

- BID:106708

- cve编号:CVE-2018-15455

- Cisco SD-WAN未授权访问漏洞(CVE-2019-1647)

- 危险等级:高

- BID:106705

- cve编号:CVE-2019-1647

- Cisco Webex Teams本地不受信任的搜索路径漏洞(CVE-2019-1636)

- 危险等级:高

- BID:106718

- cve编号:CVE-2019-1636

- Cisco SD-WAN多个权限提升漏洞(CVE-2019-1646)

- 危险等级:高

- BID:106723

- cve编号:CVE-2019-1646

- Cisco RV320和RV325路由器远程命令注入漏洞(CVE-2019-1652)

- 危险等级:高

- BID:106728

- cve编号:CVE-2019-1652

- Apache Guacamole信息泄露漏洞(CVE-2018-1340)

- 危险等级:高

- BID:106768

- cve编号:CVE-2018-1340

- Cisco RV320和RV325路由器信息泄露漏洞(CVE-2019-1653)

- 危险等级:高

- BID:106732

- cve编号:CVE-2019-1653

- 爱立信Active Library Explorer多个跨站脚本执行漏洞(CVE-2019-7417)

- 危险等级:中

- BID:107011

- cve编号:CVE-2019-7417

- Apache Hadoop访问绕过漏洞(CVE-2018-1296)

- 危险等级:高

- BID:106764

- cve编号:CVE-2018-1296

- CA Automic Workload Automation HTML注入漏洞(CVE-2019-6504)

- 危险等级:中

- BID:106755

- cve编号:CVE-2019-6504

- IBM API Connect信息泄露漏洞(CVE-2018-1976)

- 危险等级:中

- BID:106792

- cve编号:CVE-2018-1976

- GNOME gnome-shell锁屏本地安全绕过漏洞(CVE-2019-3820)

- 危险等级:中

- BID:107305

- cve编号:CVE-2019-3820

- Synaptics TouchPad的“SynTP.sys”本地信息泄露漏洞(CVE-2018-15532)

- 危险等级:低

- BID:106799

- cve编号:CVE-2018-15532

- Go CORS Handler安全绕过漏洞(CVE-2018-20744)

- 危险等级:中

- BID:106834

- cve编号:CVE-2018-20744

- Apache Spark本地权限提升漏洞(CVE-2018-11760)

- 危险等级:中

- BID:106786

- cve编号:CVE-2018-11760

- BD FACSLyric访问控制安全绕过漏洞(CVE-2019-6517)

- 危险等级:中

- BID:106766

- cve编号:CVE-2019-6517

- IBM i跨站脚本执行漏洞(CVE-2019-4040)

- 危险等级:中

- BID:106811

- cve编号:CVE-2019-4040

- AVEVA Wonderware系统平台本地安全绕过漏洞(CVE-2019-6525)

- 危险等级:高

- BID:106769

- cve编号:CVE-2019-6525

- 微软远程桌面服务蠕虫漏洞 (CVE-2019-1181)

- 危险等级:高

- cve编号:CVE-2019-1181

- 微软远程桌面服务蠕虫漏洞 (CVE-2019-1182)

- 危险等级:高

- cve编号:CVE-2019-1182

- TortoiseSVN远程代码执行漏洞(CVE-2019-14422)

- 危险等级:高

- cve编号:CVE-2019-14422

- HTTP/2 Server 拒绝服务漏洞(CVE-2019-9511)

- 危险等级:高

- cve编号:CVE-2019-9511

- HTTP/2 Server 拒绝服务漏洞(CVE-2019-9512)

- 危险等级:高

- cve编号:CVE-2019-9512

- HTTP/2 Server 拒绝服务漏洞(CVE-2019-9513)

- 危险等级:高

- cve编号:CVE-2019-9513

- HTTP/2 Server 拒绝服务漏洞(CVE-2019-9514)

- 危险等级:高

- cve编号:CVE-2019-9514

- HTTP/2 Server 拒绝服务漏洞(CVE-2019-9518)

- 危险等级:高

- cve编号:CVE-2019-9518

- Microsoft Bluetooth Driver BR/EDR密钥协商漏洞(CVE-2019-9506)

- 危险等级:高

- cve编号:CVE-2019-9506

- Microsoft Internet Explorer安全功能绕过漏洞(CVE-2019-1192)

- 危险等级:高

- cve编号:CVE-2019-1192

- Microsoft Internet Explorer内存破坏漏洞(CVE-2019-1193)

- 危险等级:高

- cve编号:CVE-2019-1193

- Microsoft Dynamics On-Premise权限提升漏洞(CVE-2019-1229)

- 危险等级:高

- cve编号:CVE-2019-1229

- Microsoft Edge信息泄露漏洞(CVE-2019-1030)

- 危险等级:高

- cve编号:CVE-2019-1030

- Microsoft 图形组件信息泄漏漏洞(CVE-2019-1154)

- 危险等级:高

- cve编号:CVE-2019-1154

- Microsoft 图形组件信息泄漏漏洞(CVE-2019-1158)

- 危险等级:高

- cve编号:CVE-2019-1158

- Microsoft 图形组件信息泄漏漏洞(CVE-2019-1078)

- 危险等级:高

- cve编号:CVE-2019-1078

- Microsoft 图形组件信息泄漏漏洞(CVE-2019-1143)

- 危险等级:高

- cve编号:CVE-2019-1143

- Microsoft 图形组件远程代码执行漏洞(CVE-2019-1144)

- 危险等级:高

- cve编号:CVE-2019-1144

- Microsoft 图形组件远程代码执行漏洞(CVE-2019-1145)

- 危险等级:高

- cve编号:CVE-2019-1145

- Microsoft 图形组件信息泄漏漏洞(CVE-2019-1148)

- 危险等级:高

- cve编号:CVE-2019-1148

- Microsoft 图形组件远程代码执行漏洞(CVE-2019-1149)

- 危险等级:高

- cve编号:CVE-2019-1149

- Microsoft 图形组件远程代码执行漏洞(CVE-2019-1150)

- 危险等级:高

- cve编号:CVE-2019-1150

- Microsoft 图形组件远程代码执行漏洞(CVE-2019-1151)

- 危险等级:高

- cve编号:CVE-2019-1151

- Microsoft 图形组件远程代码执行漏洞(CVE-2019-1152)

- 危险等级:高

- cve编号:CVE-2019-1152

- Microsoft 图形组件信息泄漏漏洞(CVE-2019-1153)

- 危险等级:高

- cve编号:CVE-2019-1153

- Microsoft Outlook 远程代码执行漏洞(CVE-2019-1200)

- 危险等级:高

- cve编号:CVE-2019-1200

- Microsoft Word 远程代码执行漏洞(CVE-2019-1201)

- 危险等级:高

- cve编号:CVE-2019-1201

- Microsoft Outlook 内存破坏漏洞(CVE-2019-1199)

- 危险等级:高

- cve编号:CVE-2019-1199

- Microsoft Windows NTFS特权提升漏洞(CVE-2019-1170)

- 危险等级:高

- cve编号:CVE-2019-1170

- Microsoft Defender特权提升漏洞(CVE-2019-1161)

- 危险等级:高

- cve编号:CVE-2019-1161

- Microsoft Jet Database Engine远程代码执行漏洞(CVE-2019-1157)

- 危险等级:高

- cve编号:CVE-2019-1157

- Microsoft Jet Database Engine远程代码执行漏洞(CVE-2019-1156)

- 危险等级:高

- cve编号:CVE-2019-1156

- Microsoft Jet Database Engine远程代码执行漏洞(CVE-2019-1155)

- 危险等级:高

- cve编号:CVE-2019-1155

- Microsoft Jet Database Engine远程代码执行漏洞(CVE-2019-1147)

- 危险等级:高

- cve编号:CVE-2019-1147

- Microsoft Jet Database Engine远程代码执行漏洞(CVE-2019-1146)

- 危险等级:高

- cve编号:CVE-2019-1146

- Microsoft Chakra 脚本引擎内存损坏漏洞(CVE-2019-1197)

- 危险等级:高

- cve编号:CVE-2019-1197

- Microsoft Chakra 脚本引擎内存损坏漏洞(CVE-2019-1196)

- 危险等级:高

- cve编号:CVE-2019-1196

- Microsoft Chakra 脚本引擎内存损坏漏洞(CVE-2019-1195)

- 危险等级:高

- cve编号:CVE-2019-1195

- Microsoft Outlook iOS欺骗漏洞(CVE-2019-1218)

- 危险等级:中

- cve编号:CVE-2019-1218

- Microsoft Word 远程代码执行漏洞(CVE-2019-1205)

- 危险等级:高

- cve编号:CVE-2019-1205

- Microsoft SharePoint 信息泄漏漏洞(CVE-2019-1202)

- 危险等级:高

- cve编号:CVE-2019-1202

- Microsoft Chakra 脚本引擎内存损坏漏洞(CVE-2019-1194)

- 危险等级:高

- cve编号:CVE-2019-1194

- Microsoft Chakra 脚本引擎内存损坏漏洞(CVE-2019-1139)

- 危险等级:高

- cve编号:CVE-2019-1139

- Microsoft Chakra 脚本引擎内存损坏漏洞(CVE-2019-1140)

- 危险等级:高

- cve编号:CVE-2019-1140

- Microsoft Chakra 脚本引擎内存损坏漏洞(CVE-2019-1141)

- 危险等级:高

- cve编号:CVE-2019-1141

- Microsoft Chakra 脚本引擎内存损坏漏洞(CVE-2019-1133)

- 危险等级:高

- cve编号:CVE-2019-1133

- Microsoft Chakra 脚本引擎内存损坏漏洞(CVE-2019-1131)

- 危险等级:高

- cve编号:CVE-2019-1131

- Microsoft SharePoint XSS安全漏洞(CVE-2019-1203)

- 危险等级:高

- cve编号:CVE-2019-1203

- Microsoft Outlook 权限提升漏洞(CVE-2019-1204)

- 危险等级:高

- cve编号:CVE-2019-1204

- Microsoft Windows 信息泄露漏洞(CVE-2019-1172)

- 危险等级:中

- cve编号:CVE-2019-1172

- Microsoft Windows 权限提升漏洞(CVE-2019-1174)

- 危险等级:中

- cve编号:CVE-2019-1174

- Microsoft Windows 权限提升漏洞(CVE-2019-1175)

- 危险等级:中

- cve编号:CVE-2019-1175

- Microsoft Windows 权限提升漏洞(CVE-2019-1178)

- 危险等级:中

- cve编号:CVE-2019-1178

- Microsoft Windows 权限提升漏洞(CVE-2019-1179)

- 危险等级:中

- cve编号:CVE-2019-1179

- Microsoft Windows 权限提升漏洞(CVE-2019-1180)

- 危险等级:中

- cve编号:CVE-2019-1180

- Microsoft Windows 拒绝服务漏洞(CVE-2019-0716)

- 危险等级:中

- cve编号:CVE-2019-0716

- Microsoft Windows 权限提升漏洞(CVE-2019-1173)

- 危险等级:中

- cve编号:CVE-2019-1173

(数据来源:绿盟威胁情报中心)