官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

7月30日,RiskIQ 披露了关于 APT29 的攻击基础设施,共计 30 多台运营着的 C&C 服务器。这些服务器被怀疑与 WellMess 恶意软件有关,但目前尚未有确凿证据。

臭名昭著的APT组织

APT 29 又名 Cozy Bear,被业界认为是俄罗斯外国情报局(SVR)管理的攻击组织,常使用 WellMess 恶意软件进行攻击。APT 29 也被认为是去年年底大规模 SolarWinds 供应链攻击的攻击者,美国和英国政府正式归因给俄罗斯外国情报局(SVR)。

网络安全社区以各种代号跟踪该组织的活动,包括 UNC2452(FireEye)、Nobelium(Microsoft)、SolarStorm(Unit 42)、StellarParticle(Crowdstrike)、Dark Halo(Volexity)、Iron Ritual(Secureworks)。

WellMess 又名 WellMail,在 2018 年首次被日本 JPCERT/CC 发现,该恶意软件也用于攻击英国、加拿大和美国窃取 COVID-19 的疫苗研究。

英国国家网络安全中心(NCSC)在 2020 年 7 月发布的一份咨询报告中指出:

“APT 29 组织使用各种工具和技术,主要针对政府、外交、智库、医疗保健和能源目标来获取相关情报”。

活动新发现

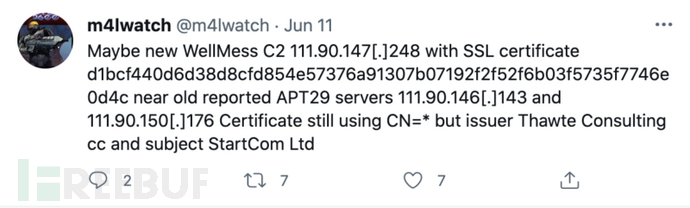

APT 29 通常有针对性地使用 WellMess 恶意软件,所以相关痕迹并不多。最近公开披露的新的 WellMess C&C 服务器的信息引起了 RiskIQ 的注意:

RiskIQ 表示在 6 月 11 日后就开始着手调查 APT 29 的攻击基础设施,发现了不少于 30 个正在运营的 C&C 服务器。其中一台 C&C 服务器早在 2020 年 10 月 9 日就处于活跃状态,但目前尚不清楚这些服务器的攻击目标是谁。

RiskIQ 在 4 月就发现了 APT 29 的 18 台 C&C 服务器,4 月份发现的这批攻击基础设施与 SolarWinds 供应链攻击有关,很可能与 TEARDROP 和 RAINDROP 恶意软件有关。

RiskIQ 认为对这批攻击基础设施的归因是十分扎实的,APT 29 正在积极使用这些 IP 地址和相关证书,但目前尚未发现与该基础设施通信的恶意软件。

IOC

| IP | 证书 | 首次发现 |

|---|---|---|

| 213.227.154.58 | 42f95f344606da1c27888b426207d719cea419ba | 2021-1-24 |

| 45.124.132.106 | 90b86178cc8d1da6f7f2111570aaee00fb95d1be | 2021-1-24 |

| 193.36.119.162 | 937fd59139be2dc0dff1fa05b057d6a6818dc89f | 2021-1-24 |

| 45.124.132.10 | aff8bad007bc5ee72b5e63d42f9ce0269413dcd5 | 2021-1-24 |

| 190.97.165.171 | 04979e7c7f7ffdd3d50423f0b5e7a66252708e3c | 2021-1-24 |

| 193.36.116.119 | d82dc4b5104b99b339119f457332fc8bce949ae5 | 2021-1-24 |

| 185.99.133.226 | bed09dd1680d60dd0bad4b3ef454da8f549bede0 | 2021-1-24 |

| 185.140.55.35 | ef2d96df0591caaa2cf596e25f7f106afe918329 | 2021-1-24 |

| 31.13.195.210 | d39e2f68fa7aafa3397dda1a06a6aac9a4c8dd24 | 2021-1-24 |

| 103.193.4.101 | 8241883385ccdbd8aa4dacbdab0a73c77e24d99d | 2021-1-24 |

| 141.255.164.36 | ad62d9d77131f506f6d3c8f02a6c8bec90a1a35e | 2021-1-24 |

| 141.255.164.11 | 112945bff6b-58e376c318448f309fbec3499ca24 | 2021-1-24 |

| 141.255.164.40 | f46c2d150640054f600bd715d82fd63b2a6c9273 | 2021-1-24 |

| 111.90.151.120 | 103b97781fa2c7d14a8e48fb10771f60da971bc6 | 2021-1-24 |

| 111.90.147.248 | 072670944afeea276b76a768c08de4b4076ecc95 | 2021-1-24 |

| 91.132.139.195 | d15bed80cc50d3f2e2aa086f83db3a4bd7548586 | 2021-1-24 |

| 86.106.131.155 | 7e8142a5c391f14b7901cb6ee5d68f80fec00548 | 2021-1-24 |

| 152.89.160.81 | 64ff25f0922b00dc68258b6a13fa2d7cbddc3e89 | 2020-10-9 |

| 178.157.13.168 | f9ce1a4da964ecf209b161b42666feafc1d4735e | 2021-3-2 |

| 141.98.214.14 | 5a3b820fe26ffdb03fb058118d91b4deccef61ca | 2021-1-24 |

| 116.202.251.5 | 01c138500a7b6a05d33449391e4a05da46540f94 | 2021-1-24 |

| 116.202.251.49 | e09b756e8650b1bf92aec0331b108c5c14b912d8 | 2021-1-24 |

| 220.158.216.139 | e8ae066786e20ac7e8d2d6a63e4d42fdf7a2d655 | 2020-10-9 |

| 193.34.167.162 | 3550f5ce3fdff2fc4f5d92e886101670b0599c9c | 2021-7-8 |

| 185.207.205.174 | d4da65b376800d540d1a24b0c560d2bac2ea5393 | 2021-7-8 |

| 152.44.45.10 | 16d619cb5281e93f7efdcf1b284f1689e3863b3e | 2021-7-8 |

| 37.120.247.163 | 87eaf394c823f697f8a8c3d1ef13662e3cf32b8f | 2021-4-25 |

| 51.89.115.119 | 338dbf0ade44ab64e939f07e8b851865caebfdc6 | 2021-4-4 |

| 190.97.165.204 | bc1484b5e38bd6fce7c1834f2eb4c5c005a33df4 | 2021-3-30 |

| 51.89.115.117 | 8ac680128a26b6fe2018189da8759472db526fb0 | 2021-3-14 |

| 193.36.119.184 | 1d3a77ce28846ca2da9c18a9972d2ce8e2d2119d | 2021-1-24 |

| 164.132.135.102 | 248eda1e03cd6c2d060cce6c52e83f5805216ec3 | 2021-1-24 |

| 169.239.128.132 | bb976a07ca0a168e783eb72463412db8bb490a85 | 2021-3-16 |

| 169.239.129.121 | 208adb2af7c5afd854914e285803d04f60a07db1 | 2021-1-24 |

| 89.33.246.82 | 5c415c13cad0471f62351e0c2e7b7232f5a787e5 | 2021-1-24 |