随着互联网的发展、移动办公的普及以及政务上云的推进,Web网站的重要性越来越高,随之而来的风险也越来越大,网站资产的泄露将会影响公民、企业乃至国家的信息安全。作为部署Web网站线上环境的关键环节,Web网站管理人员需严格执行上线流程、保持较高安全意识,避免因不当操作导致网站重要资产泄露。

通常情况下,用户通过访问网站URL获得Web网站服务,访问的URL是在Web服务器的一种映射,可能为Web服务器上的目录或者文件。因此,网站管理员的不当操作将会导致网站重要资产被外部用户直接获取,例如近年来因不当操作频发的网站源码等重要资产泄密事件。

常见的Web网站源码等资产泄露的途径有:

1、版本控制系统文件泄露

2、备份压缩文件泄露

3、敏感配置文件泄露

版本控制系统文件泄露

现代网站设计为了方便快速开发迭代与错误回滚,会使用版本控制系统,通过特定的命令切换需要使用的版本。版本控制系统方便了网站开发人员,但是权限管理不当就可能被非法分子利用,通过管理命令切换版本,获取各个版本的信息,如果某一版本带有敏感的信息,例如:账号、密码、apikey、内部邮箱等,非法分子就可以利用这些信息对网站进行进一步的入侵。

版本控制系统主要为:git、svn、hg、bzr等携带敏感信息的文件被错误的放到Web服务器线上环境且能被外部直接访问。

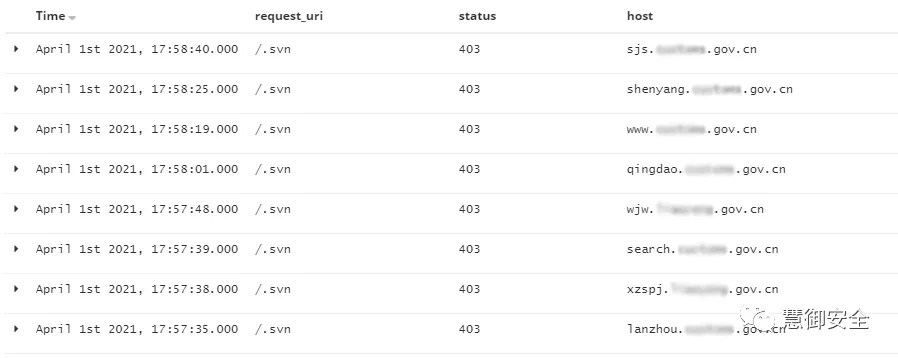

经慧御云防护安全团队分析,不法访问者会通过不定时请求特定URL以达到监控网站是否存在版本控制系统敏感文件的目的。

该类特定URL后缀一般为:

1、.svn

2、.git

3、.gitignore

4、.hg

5、.bzr

压缩文件泄露

网站运维过程中,对网站进行备份,是种常规运维操作,在多种多样的备份方式中,最方便的还是对网站进行全站备份。但全站备份中可能带有各类敏感信息,例如数据库文件、各类配置文件等,这些文件中往往包含了各种口令和凭证。这类文件在网站正常运行过程中,网站会限制对这些文件的访问,在网站运维或上线更新时,因不规范操作,这些重要的、敏感的备份文件、压缩文件等可能会被放置在Web服务器线上环境且能被外部直接访问,导致这些文件被非法分子获取。

经慧御云防护安全团队分析,这类文件没有明确的命名规则,不法访问者会构造特定文件名,通过这些文件名和特定压缩后缀(.zip/.rar/.gz等)组成特定URL,然后不定时去访问这些URL以达到监控网站下是否存在敏感备份文件目的。

该类URL构造的规则可能为:

1.基于请求域名构造

该构造主要通过对当前请求域名进行组合、拆分等方式构造特定URL,比如针对www.test.com,可能会构造出/www.test.com.xx/wwwtestcom.xx/test.xx/test.com.xx等请求URL。

2.基于字典构造

该构造主要依赖不法访问者自身的字典库进行遍历构造访问,比如针对域名,可能会构造出/www.xx/wwwroot.xx/web.xx等请求URL。

该泄露主要为网站开发使用的框架、组件中重要的配置文件能被外部直接访问。

经慧御云防护安全团队分析,不法访问者会通过不定时请求特定URL以达到监控网站是否存在版本控制系统敏感文件的目的。

慧御云防护安全团队发现,发起这类请求不法分子具有如下特征:

- 探测域名范围广:被慧御云防护防护的域名每日有1000+的网站会被这类特征探测

- 探测备份文件和配置文件泄露居多

- 探测时间不固定

- 探测使用IP不固定

- 探测时间短,频率快

由于这类泄露问题的高风险性,需要网站管理员时刻保持较高的安全意识,同时在网站真实存在敏感文件可能被泄露的情况下,能够尽早发现并防护这类请求。

慧御云防护作为一款针对Web网站提供云安全防护的产品,提供了自定义拦截和防扫描功能。为了避免网站资产泄露事件发生,建议慧御云防护的用户可以自主配置拦截符合这类特征的URL请求,也可以通过慧御云防护的防扫描功能自动识别防护这类请求。

如有侵权请联系:admin#unsafe.sh