导语:APT-C-36组织自从2018年4月就被发现开始针对南美的哥伦比亚政府机构和大型公司(金融、石油、制造等行业)发起有组织、有计划、针对性的长期不间断攻击。

APT-C-36组织自从2018年4月就被发现开始针对南美的哥伦比亚政府机构和大型公司(金融、石油、制造等行业)发起有组织、有计划、针对性的长期不间断攻击。

2018年4月,就有研究人员捕获到了第一个针对哥伦比亚政府的定向攻击样本,在此后近一年时间内,我们又先后捕获了多起针对哥伦比亚政企机构的定向攻击。攻击者习惯将带有恶意宏的MHTML格式的Office Word诱饵文档通过RAR加密后配合鱼叉邮件对目标进行投递,然后将RAR解压密码附带在邮件正文中,具有很好的躲避邮件网关查杀的效果。

如上所述,APT-C-36使用公开的远程访问工具(RAT)向南美的各种对象发送钓鱼电子邮件。随着时间的推移,攻击者会使用的RAT病毒已经进行了迭代。这与过去研究人员观察到APT-C-36利用大大不同,过去的RAT的功能如下:

njRAT,njRAT,也被称为Bladabindi,是一种远程访问木马(RAT,remote access Trojan),于2013年首次出现,并迅速成为了最流行的恶意软件家族之一。它将动态DNS用于命令与控制(C&C)服务器,并通过可配置端口使用自定义TCP协议进行通信。

Imminent Monitor,Imminent Monitor RAT,一个商业远控,可让网络犯罪分子远程完全控制受害者的计算机。2019年11月欧洲刑警组织今天宣布关闭Imminent Monitor RAT背后的网络犯罪组织构建的攻击网络——Imminent Monitor RAT。

A custom modified ProyectoRAT。

Warzone RAT,Warzone RAT是功能强大的MaaS,由于其丰富的功能集而变得非常流行。

Async RAT,Async RAT远控不仅包括通讯、守护、隐藏、自启动等常见功能模块,而且还包含加密、反沙盒、反虚拟机、反分析、反调试等对抗模块,是一款相对比较成熟的异步通讯开源木马。本文主要目的是发现asyncRat木马的通讯建立过程及数据包格式。被控端运行后,当被控端数据 穿透被控主机防护后,控制端将接收到被控端主机的IP地址、国家、ID、用户名、操作系统、net版本、权限、杀毒软件、系统性能等基本信息。

Lime RAT,LimeRAT是一款功能强大的远程管理工具,也是Github上免费提供的一个开源项目,任何互用户都可以使用。

Remcos RAT (被Trend Micro检测为BKDR_SOCMER.SM)。

BitRAT。

发送钓鱼电子邮件

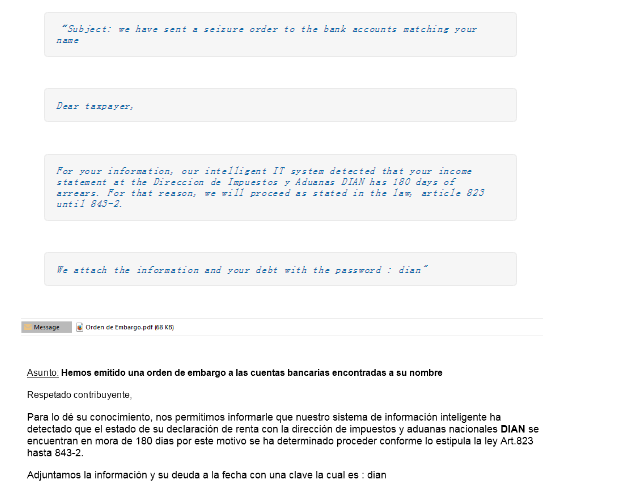

APT-C-36对攻击目标采用了不同的攻击策略:许多欺诈性电子邮件冒充哥伦比亚国家税务和海关总局Dirección de Impuestos y Aduanas Nacionales (DIAN),这是攻击者以前使用过的诱饵。这些电子邮件声称“已经发出了对银行账户的扣押令”,电子邮件附件中包含更多详细信息,并且该信息受到密码“dian”的保护。附件的英文是“seizure order.pdf”,电子邮件正文翻译如下:

一封冒充哥伦比亚国家税务海关总局的电子邮件

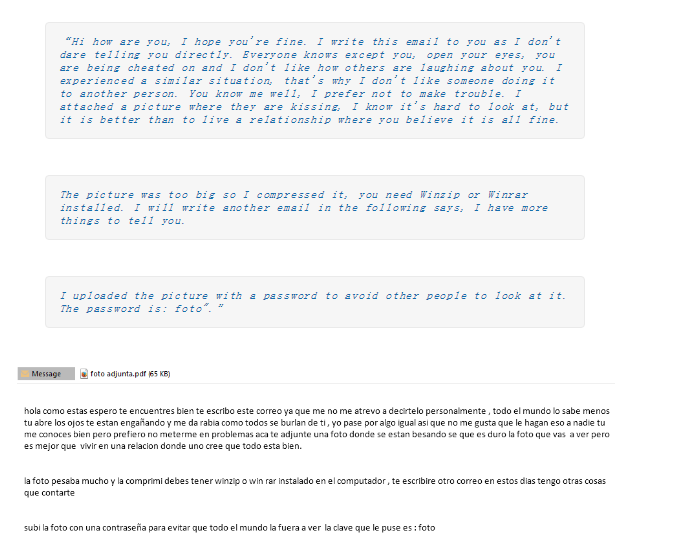

下面这个攻击攻击活动中的虚假电子邮件则声称包含一张照片,可以证明收件人的伴侣有外遇。攻击者以类似的方式,要求收件人打开名为“attached picture.jpg”的电子邮件附件,并使用密码“foto”查看其内容。这些电子邮件的内容缺乏适当的标点符号,而且写得很糟糕,这是网络钓鱼尝试中的一个常见特征。这封电子邮件的英文翻译如下:

一封伪装成分享个人照片的电子邮件

发件人的电子邮件地址要么是冒充 DIAN 的虚假地址,要么是冒充虚假女性个人资料的 Hotmail.com 地址。发起IP地址总是被归咎于VPN提供商。

钓鱼文档

这些钓鱼邮件中的文档要么是PDF文件,要么是包含链接的DOCX文件。研究人员发现了这些文件的样本冒充 DIAN,其他文档冒充 Google 相册。

带有链接到URL缩短网址的电子邮件附件

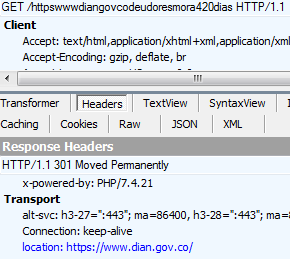

将鼠标悬停在链接上方将显示该链接是从URL缩短器生成的。APT-C-36以前也使用URL缩短器,例如 cort.as、acortaurl.com 和 gtly.to。这些 URL 缩短器能够进行地理定位,因此如果来自攻击者未针对的国家/地区的用户点击链接,他们将被重定向到合法网站。 URL缩短器还具有检测主要VPN服务的功能,在本文的示例中,缩短的链接会将用户重定向到合法网站,而不是重定向到恶意链接,如下图所示。

地理定位检测到一个非哥伦比亚的IP或VPN,所以用户被重定向到真正的DIAN网站

地理定位检测到一个非哥伦比亚的IP或VPN,所以用户被重定向到真正的Google 相册网站

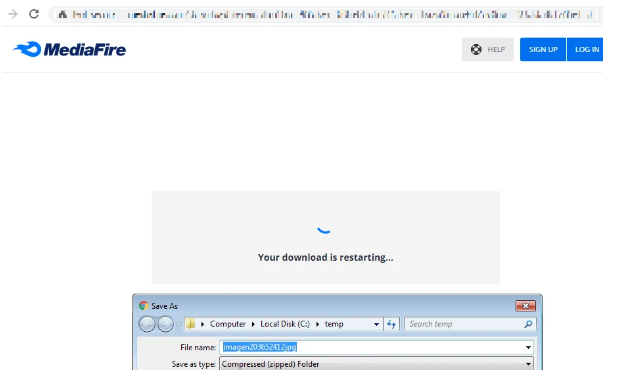

但是,如果满足地理位置条件,则用户将被重定向到文件托管服务器并自动下载文件。

包含受密码保护的压缩文件存储

下载的文件是一个受密码保护的压缩文件,其密码在电子邮件、电子邮件附件或两者中都有被提到。这些密码通常很简单,比如“dian”、“foto”或“1234”。

有效载荷

在对密码保护的压缩文件中的可执行文件进行解混淆后,研究人员将看到一个名为BitRAT的RAT。这种RAT病毒并不新鲜,安全研究人员以前就对它进行过分析。

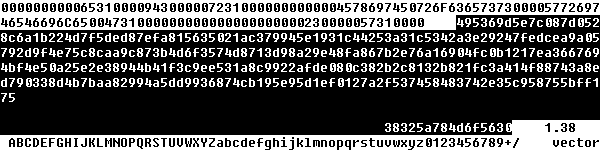

这种RAT最有趣的部分是它的配置设置视为一个加密的数据块。BitRAT 的主要可执行文件中有两个十六进制字符串:较长的字符串是加密配置,较短的字符串是密钥的第一部分。

BitRAT 的加密配置

与大多数其他恶意软件不同,BitRAT使用Camellia密码,初始化向量(IV)为0000000000000000。

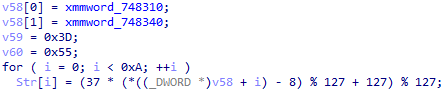

需要几个计算步骤来获得最终密钥。首先,根据在固定地址上找到的字节计算魔术值,如图 下图所示。

计算 BitRAT 最终密钥的魔法值的算法

计算 BitRAT 最终密钥魔法值的输入数据

每个字节都使用一个简单的计算公式进行转换,如下所示:

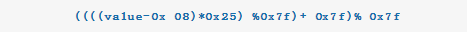

此公式可用于通过以下过程计算魔术值:

例如,使用图9和图10中的数据将得到字符串“78hf326f87”。

该字符串附加到硬编码字符串“38325a784d6f5630”后,形成字符串“38325a784d6f563078hf326f87”。

之后,根据“38325a784d6f563078hf326f87”计算crc32校验和,结果为“d8e71d19”。

将值 0x08 添加到校验和,然后变为“d8e71d21”。

MD5 哈希是根据校验和“d8e71d21”计算得出的,形成“b50d97fb1e3d5fc9cc302384f5718714”。

MD5哈希的前半部分“b50d97fb1e3d5fc9”是Camellia密码的密钥。

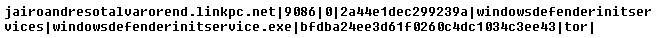

配置被解密为以下字符串,如下图所示,包括命令和控制 (C&C) 服务器和端口。

BitRAT 的解密配置

受影响地区和行业

本次发现的大部分目标位于哥伦比亚,但也有一些来自厄瓜多尔、西班牙和巴拿马等其他南美国家。这与在鱼叉式网络钓鱼电子邮件中使用西班牙语是一致的。

虽然APT-C-36的目标尚不清楚,但研究人员认为攻击者进行这场活动是为了获取经济利益。本次攻击影响了包括政府、金融和医疗机构等多个行业,并对金融、电信、能源、石油和天然气行业产生了间接影响。

总结

在调查过程中,研究人员发现了 APT-C-36 使用的各种新战术、技术和程序 (TTP)。研究表明,攻击者经常迭代他们的攻击技术,就像他们使用不同的链接缩短器和 RAT。虽然鱼叉式网络钓鱼电子邮件是初始感染媒介,但攻击者不断改变其有效载荷并改进其技术以避免检测,例如使用地理定位过滤。APT-C-36会根据地点和收件人的财务状况来选择目标。

本文翻译自:https://www.trendmicro.com/en_us/research/21/i/apt-c-36-updates-its-long-term-spam-campaign-against-south-ameri.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh