研究人员发现一种利用未解锁的iPhone使用Apple Pay+visa卡来发起无接触欺诈交易的方法。

背景知识

无接触Europay, Mastercard, and Visa (EMV)支付是一种快速和容易的支付方法,也逐渐成为一种支付的标准方式。但如果支付过程中没有用户输入,就会增加攻击面,尤其是中继攻击者可以在卡所有者不知情的情况下,通过构造卡和读卡器之间的消息来发起欺诈交易。通过智能手机APP的支付必须通过指纹、PIN码、Face ID等方式被用户确认,这使得中继攻击的威胁变得小了很多。

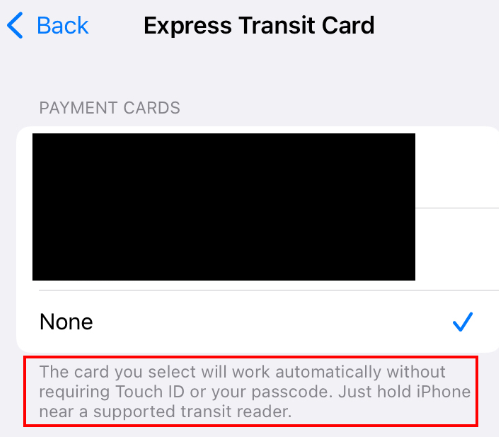

2019年5月,Apple引入一个新的功能——“Express Transit/Travel”功能,允许用户在非接触式终端上,快速使用iPhone或Apple Watch进行身份验证,无需通过人脸ID或触摸进行身份验证,甚至无需解锁手机。通过在Apple Pay for Express Transit中使用EMV卡,用户不必预先加载资金或将资金转换为转机费用。从理论上讲,这将大大简化这一过程。此外,Visa也提出一种协议来预防此类针对卡的中继攻击。

Apple Pay Transport Mode攻击

近日,英国伯明翰大学和萨里大学的研究人员分析发现Visa提出的中继攻击预防措施可以使用启用了NFC的安卓智能手机绕过。绕过攻击是针对Apple Pay Transport模式的,Apple Pay Transport Mode攻击是一种主动的MIMT(中间人)重放和中继攻击。攻击中需要iPhone将一个visa卡设置为“transport card”(交通卡)。

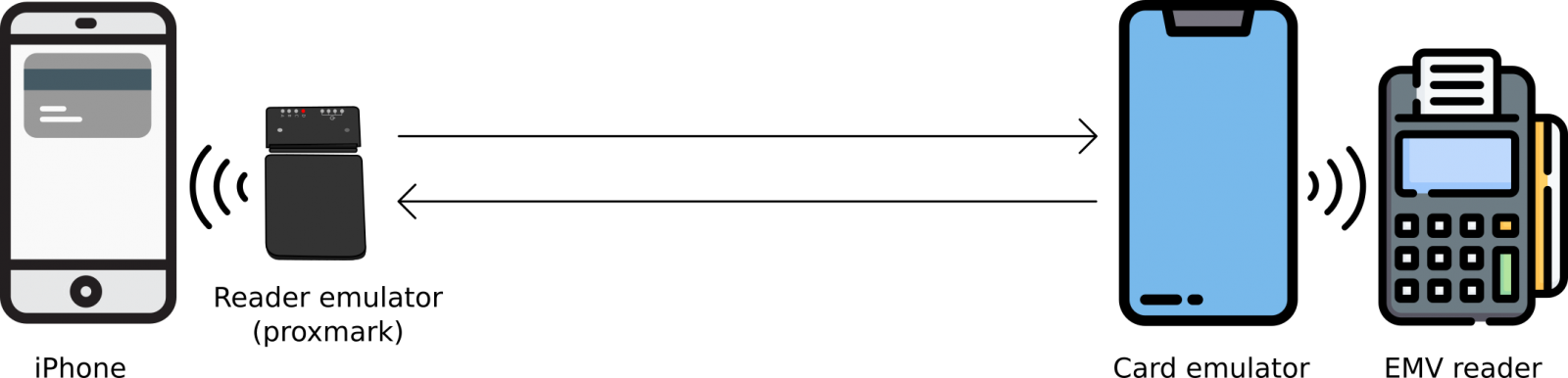

如果非标准字节序列 (Magic Bytes) 位于标准 ISO 14443-A WakeUp 命令之前,Apple Pay 会将此视为与传输EMV 读取器的交易。研究人员使用Proxmark (读卡器模拟器)与受害者的iPhone通信,使用启用了NFC的安卓手机(作为卡模拟器)与支付终端通信。Proxmark和卡模拟器之间也需要通信。在实验中,研究人员将Proxmark连接到笔记本,通过USB连接,然后笔记本可以通过WiFi中继消息给卡模拟器。然后,Proxmark可以通过蓝牙直接与安卓手机通信,安卓手机不需要root。

攻击要求与受害者的iPhone处于比较近的距离。攻击中,研究人员首先重放Magic Bytes到iPhone,就像交易发生在EMV读卡器上一样。然后,重放EMV消息时,需要修改EMV终端发送的Terminal Transaction Qualifiers (TTQ)来设置EMV模式支持和在线认证支持的Offline Data Authentication (ODA)位标记。在线交易的ODA是读卡器中使用的特征。如果交易在无接触的限额内,这些修改足以中继交易到非transport的EMV读卡器。

为中继超过无接触限额的交易,iPhone发送的Card Transaction Qualifiers (CTQ)也需要修改来设置Consumer Device Cardholder Verification Method方法的位标记。这使得EMV读卡器相信设备用户认证已经执行了。iPhone发送的2个消息中的CTQ值必须被修改。

PoC视频参见:https://practical_emv.gitlab.io/assets/apple_pay_visa.mp4

如何应对?

研究人员已于2020年10月和2021年5月将发现分别发送给了苹果和Visa公司,但两家公司都没有修复该问题。相反,两家公司都将责任推给对方。Visa还认为该漏洞的利用需要使用root手机,这需要很高的专业技能。研究人员建议用户不在Apple pay中使用visa作为交通卡。如果iPhone丢失或被盗,建议尽快激活iPhone的丢失模式,并停用该卡片。

相关研究成果已被安全顶级会议2022 IEEE Symposium on Security and Privacy录用,相关论文参见:https://practical_emv.gitlab.io/assets/practical_emv_rp.pdf

更多参见:https://practical_emv.gitlab.io/

本文翻译自:https://practical_emv.gitlab.io/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh