导语:黑莓研究与情报团队最近分析了一些看似不同的恶意软件活动,该活动始于不寻常的 Cobalt Strike 配置,该配置首次包含在与欧洲和美国开始实施 COVID-19 封锁的同月发布的博客文章中。

黑莓研究与情报团队最近分析了一些看似不同的恶意软件活动,该活动始于不寻常的 Cobalt Strike 配置,该配置首次包含在与欧洲和美国开始实施 COVID-19 封锁的同月发布的博客文章中。

攻击者利用人们希望迅速结束大流行的希望来诱骗受害者。一旦进入用户的设备,攻击就会通过使用自己的自定义配置文件来隐藏其网络流量。

APT41早在 2012 年就开展了与间谍活动和出于经济动机的犯罪活动相关的恶意软件活动。该攻击组织的目标是世界各地的组织,如旅游、电信、医疗保健、新闻和教育。

APT41 经常使用带有恶意附件的网络钓鱼电子邮件作为初始感染媒介。一旦获得对目标组织的访问权限,它通常会部署更高级的恶意软件以建立持久的立足点。该组织使用各种不同的恶意软件,包括信息窃取程序、键盘记录程序和后门程序。

黑莓研究人员一直在监控 Cobalt Strike 活动,该活动使用定制的、可延展的命令和控制 (C2) 配置文件,该配置文件之前在 FireEye 2020 年 3 月的一份报告中已经被提及。他们将此配置归因于与 APT41 相关的活动.

通过采用这些独特的功能并追踪根系,研究人员能够发现其他基础设施。重叠的攻击指标 (IOC) 将研究人员的调查结果与 Positive Technologies 和 Prevailion 记录的另外两个活动的线索联系起来。

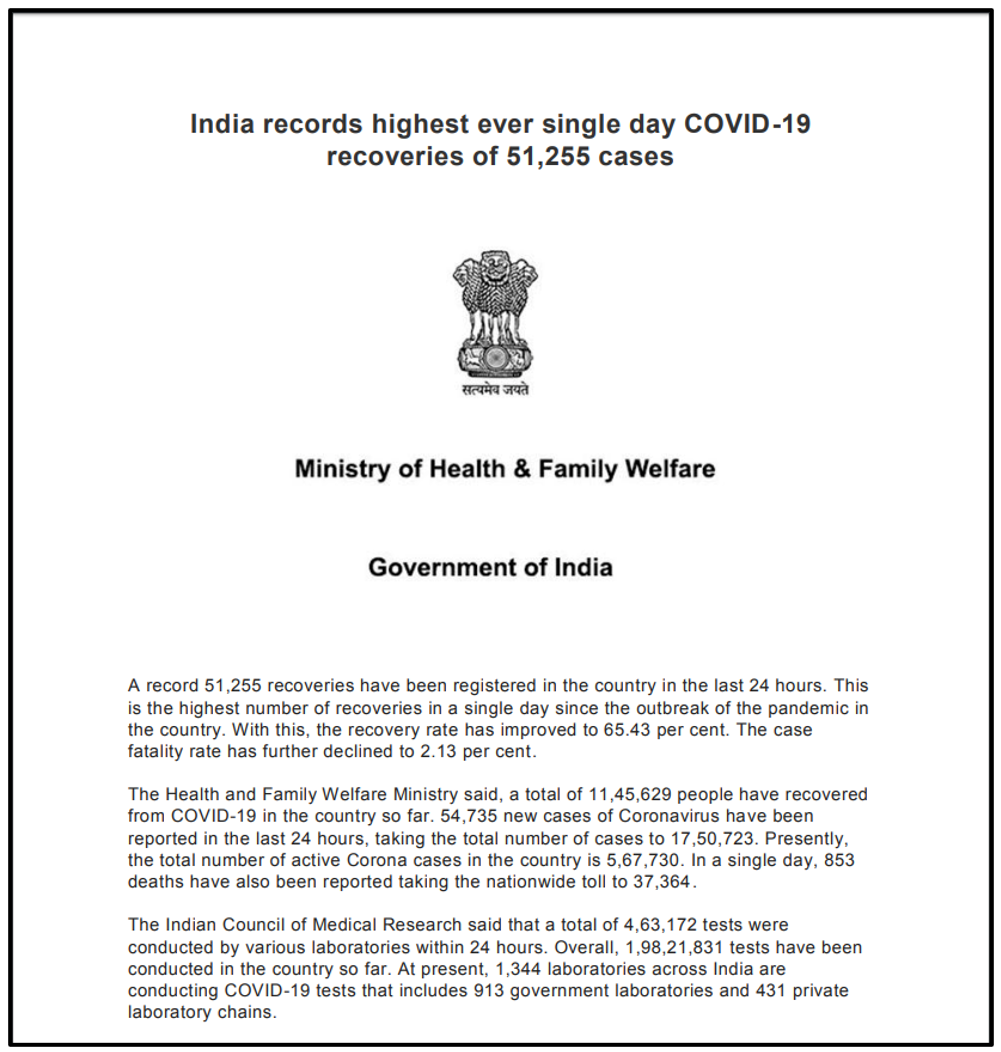

研究人员还发现了另外三个针对印度受害者的网络钓鱼诱饵,其中包含与新税法和 COVID-19 统计数据相关的信息,这些信息伪装成来自印度政府。

这些诱饵是攻击链的一部分,其目标是在受害者的网络上加载和执行 Cobalt Strike Beacon。网络钓鱼诱饵和附件也适合 APT41 以前在感染媒介中使用的策略。这些调查结果表明,APT41 小组仍在定期开展新的活动,并且他们将来很可能会继续这样做。

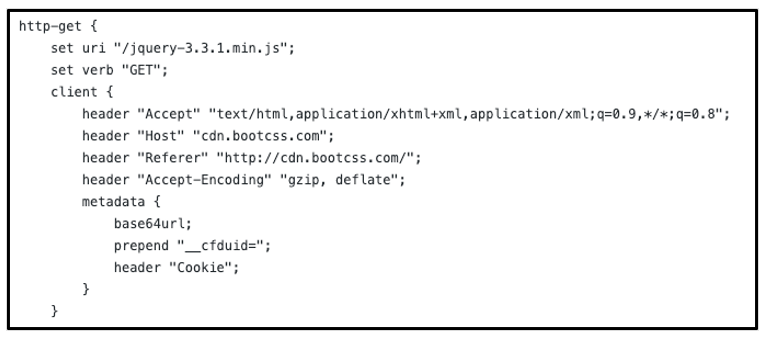

FireEye于 2020 年 3 月发表的一篇探讨 APT41 的文章,包括他们使用恶意文档、漏洞利用和 Cobalt Strike。该报告指出,该组织正在使用定制的、可延展的 C2 配置文件及其至少一个 Cobalt Strike Beacon。

可延展的 C2 配置文件是 Cobalt Strike 中的一项功能,允许攻击者自定义 Beacon 与其 C2 通道的网络通信,使其混入受害者网络上的正常流量。例如,有一些公开可用的配置文件旨在看起来像来自 Amazon、Gmail、OneDrive 和许多其他公司的合法网络流量。

研究人员在 GitHub 上发现了一个可延展的 C2 配置文件,它与 FireEye 博客中提到的非常相似。这些配置文件有几个相似之处:都使用 jQuery Malleable C2 配置文件,并且 HTTP GET 配置文件块的部分几乎相同。 HTTP 标头字段,例如“accept”、“user-agent”、“host”和“referer”,以及“set-uri”字段,都与 FireEye 博客中列出的配置文件数据完全匹配。

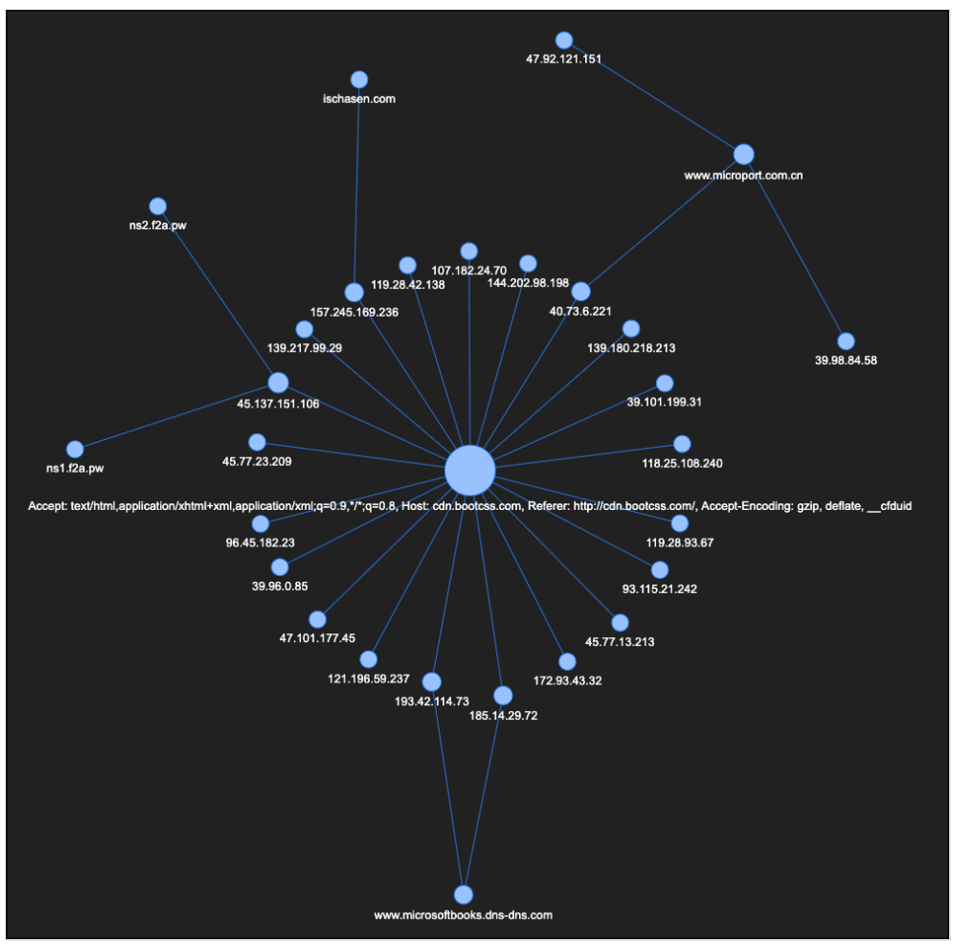

基于以上分析研究人员就可以对他们拥有的 Beacon 配置数据进行一些更深入的可视化分析,以揭示只有在可访问大型数据集时才能察觉的模式。通过提取和关联 Beacon 配置中定义的 GET 和 POST 请求中使用的 HTTP 标头,研究人员可以在看似完全不同的 Cobalt Strike 基础设施之间找到联系点。

“cdn.bootcss.com” HttpPost_Metadata 上的集群

虽然研究人员使用 BootCSS 域识别出相对较少的信标作为其 Malleable C2 配置的一部分,但也有一些集群具有独特的配置元数据,使研究人员能够识别与 APT41 相关的其他信标。

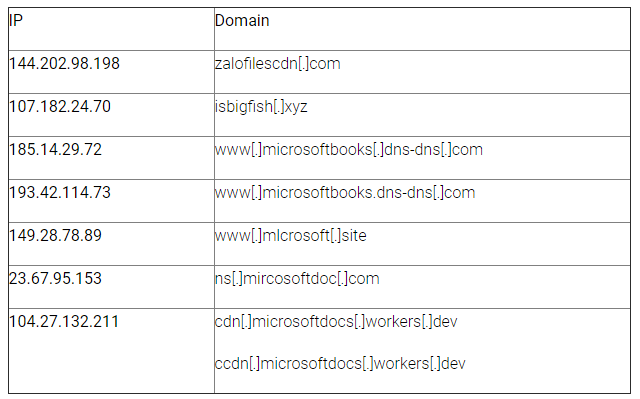

这些新节点服务的信标使用与原始集群中的信标不同的可塑性配置文件,试图使信标流量看起来像合法的 Microsoft 流量。

研究人员发现的域在命名约定上有相似之处,它们试图伪装成合法的 Microsoft® 域。在各种开源情报工具 (OSINT) 存储库中搜索这些 IP 和域会发现一些需要进一步检查的联系。 IP 107.182.24[.]70 以及域 www[.]mlcrosoft[.] 网站都出现在 Positive Technologies 的博客中。进一步搜索 IP 地址 149.28.78[.]89 会发现指向先前引用的 Prevailion 博客中提到的活动的链接。

设备中的Gh0st

在那篇博客中,研究人员可以找到出现在上面集群中的两个 IOC; IP 149.28.78.89 和域 mlcrosoft.site。该博客将这些IOC与在朝鲜以外开展业务的 Higaisa 高级持续攻击 (APT) 组织联系起来。

域 mlcrosoft[.] 网站也出现在 Positive Technologies 的博客中。那篇文章有额外的重叠 IOC,并讨论了与 Prevailion 博客中提到的相同的活动。然而,它提出了一个强有力的论据,即该活动来自 APT41 而不是 Higaisa APT。

当研究人员对 Positive Technologies 博客中的域和研究人员的数据集进行并排比较时,使用的命名约定之间存在很强的相似性:

研究人员还发现 mlcrosoft[.]site 和 mircosoftdoc[.]com 都出现在已知 Barium 网络钓鱼域的 Azure-Sentinel 检测规则中。微软研究人员之前也曾将 IP 144.202.98[.]198 与 APT41/Barium 相关联。

该集群中的另一个 IP 185.14.29[.]72 最近为多个域名提供虚拟主机,例如:

◼chaindefend[.]bid

◼defendchain.[]xyz

◼assistcustody[.]xyz

◼microsoftonlineupdate.dynamic-dns[.]net

以前,此 IP 已与 schememicrosoft[.]com 和 www.microsoftbooks[.]dns-dns.com 的 DNS 解析相关联。其中几个域还链接到 209.99.40[.]222,这是一个已知会执行恶意 DNS/bulletproof托管的 IP。

截至 2021 年 9 月 14 日,此 IP 非常简短地解析为一个新域:www.microsoftonlineupdate.dynamic-dns[.]net。该域还符合与研究人员在上表中看到的命名约定类似的命名约定。

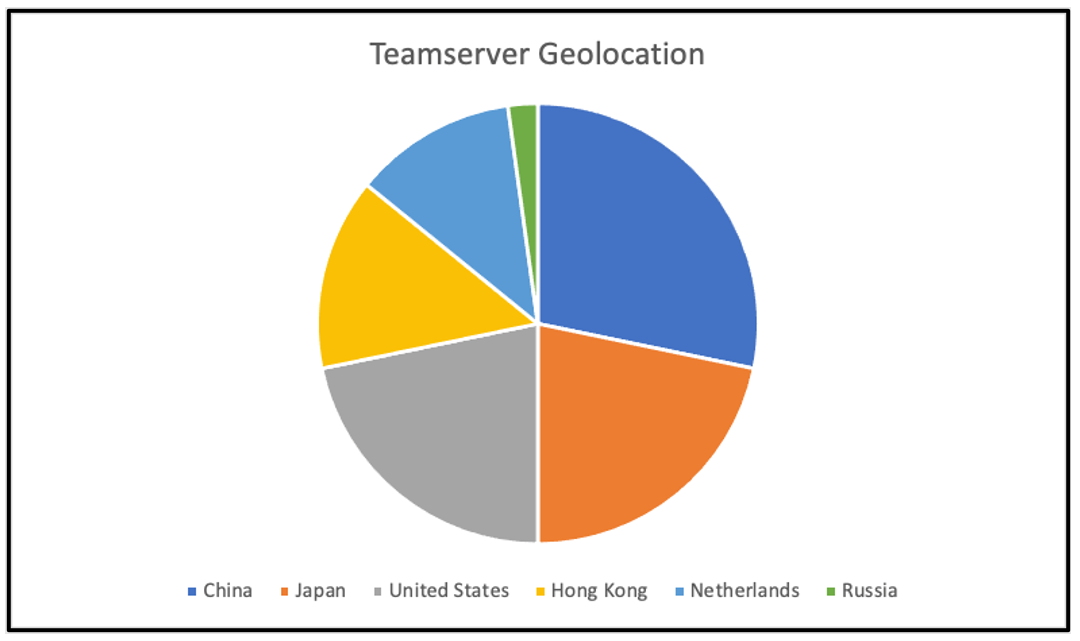

Teamserver 地理位置

网络钓鱼诱饵

通过执行进一步的情报关联以进一步调查这些 URL,研究人员发现了一个恶意 PDF,它可以访问 ccdn[.]microsoftdocs.workers[.]dev。该网站之前曾托管 Cobalt Strike Team Server。

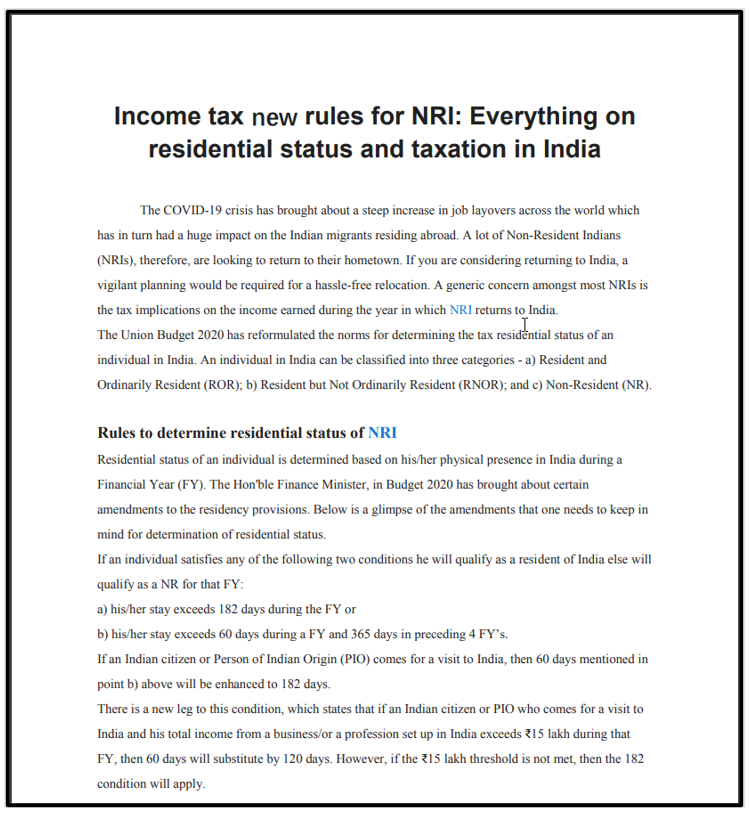

进一步挖掘揭示了一组用作恶意网络钓鱼诱饵的三个 PDF,它们链接到 *.microsoftdocs.workers[.]dev 域。这些引诱所有目标都是印度的受害者,要么是提供有关新的印度特定所得税规则的信息,要么是 COVID-19警告。

第一个诱饵——“NRI.pdf.lnk 的所得税新规则”——包含一个 PDF 文档和一个嵌入的 PowerShell 脚本。执行时,PDF 会显示给用户,然后 PowerShell 在后台执行。

网络钓鱼诱饵

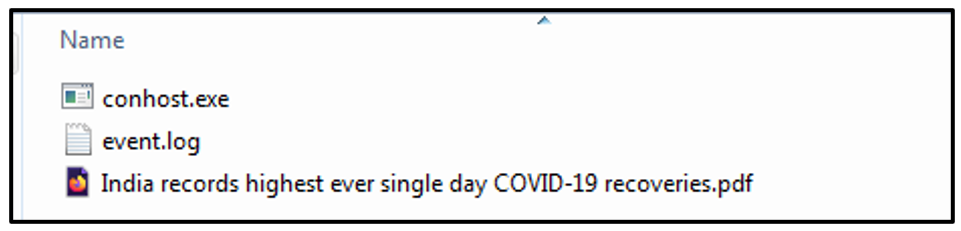

PowerShell 脚本通过“%temp%\conhost.exe”下载并执行载荷,该文件加载名为“event.dat”的载荷文件。此 .DAT 文件是 Cobalt Strike Beacon。

第二个和第三个诱饵都有相似的执行流程和组成部分;一个 PDF 诱饵、conhost.exe 和一个 event.* 载荷。在本例中,这些事件文件的扩展名为 .LOG,而不是 .DAT。

第二个和第三个诱饵的最大区别是一个使用名为 “India records highest ever single day covid_19 recoveries.pdf.exe,” 的自解压档案,另一个使用名为“India records highest ever single day COVID-19 recoveries.zip.”

诱饵 2 和 3 的内容

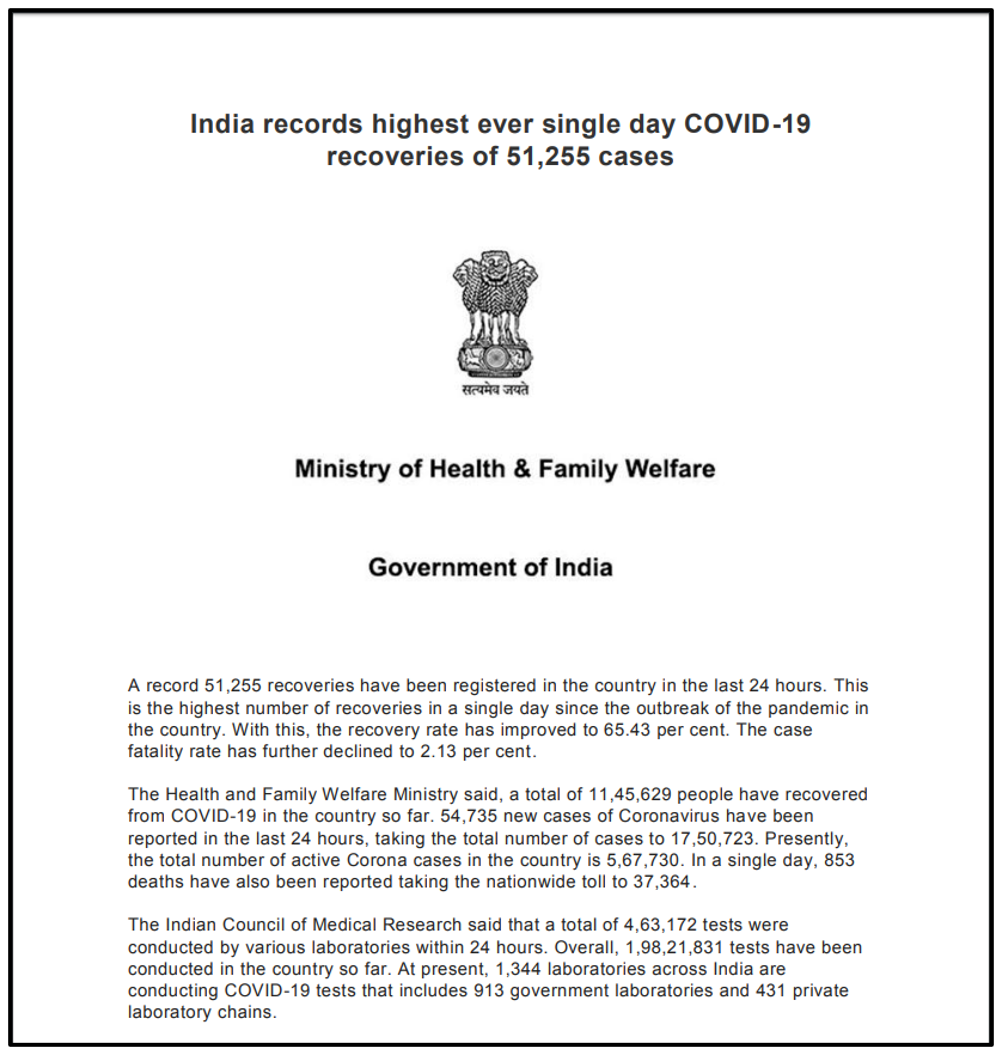

诱饵 2 和诱饵 3 在各自的 PDF 中也包含相同的信息,这两者都与印度创纪录的COVID-19康复人数有关,这些信息据称来自印度政府卫生和家庭福利部。

网络钓鱼诱饵 2 和 3 的PDF 内容

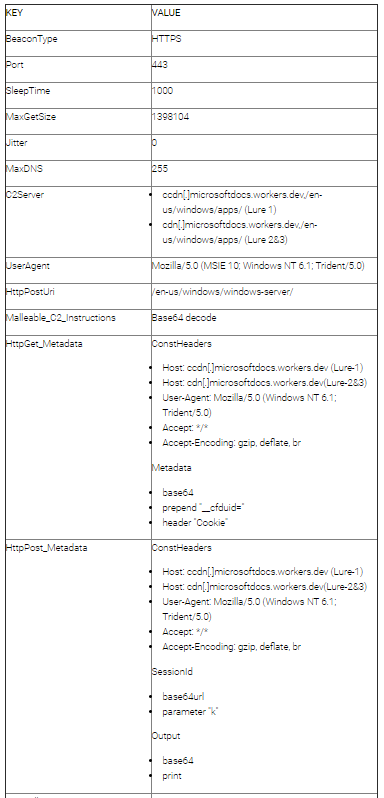

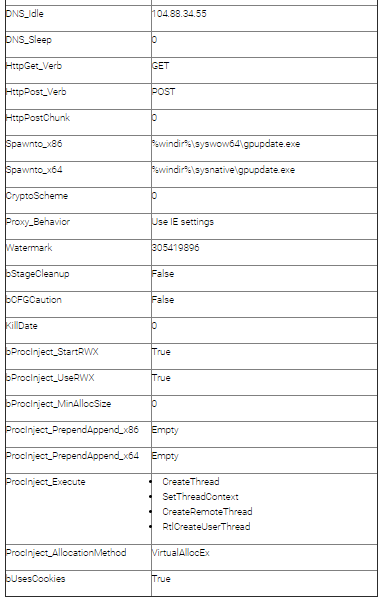

通过从三个诱饵的 event.* Beacon 载荷中提取配置,研究人员可以看到配置数据中使用的 C2 服务器地址略有不同:

Lure-1 使用 ccdn[.]microsoftdocs.workers.dev/en-us/windows/apps/;

Lure-2 & 3 使用 cdn[.]microsoftdocs.workers.dev/en-us/windows/apps/;

对于 HttpGet_Metadata 和 HttpPost_Metadata 主机地址也可以看到同样的情况:

Lure-1 使用 ccdn[.]microsoftdocs.workers.dev;

Lure-2 & 3 使用 cdn[.]microsoftdocs.workers.dev;

Subex 2020 年 9 月的一份报告描述了一项使用类似网络钓鱼诱饵的活动,也针对印度,他们将其归因于 Evilnum APT 组织。本报告中的攻击指标 (IOC) 与研究人员之前调查的网络钓鱼诱饵非常相似甚,至相同。研究人员认为这次攻击是由 APT41 而不是 Evilnum 组织实施的,原因如下:

第一个是 Event.* 有效载荷实际上是 Cobalt Strike Beacons,根据上表中显示的提取配置数据。正如 Subex Evilnum APT 报告中所报告的那样,这种行为表明是 APT41,而不是 Golden Chickens 恶意软件即服务 (MaaS)。

第二个原因是,在聚合APT41活动时,有几个配置设置指示APT41活动。这些相同的设置也出现在钓鱼诱饵信标中,并且在该组织以前的攻击中已经观察到。

除此之外,上述来自 Positive Technologies 的博客包含与研究人员观察到的内容相关的重叠基础设施。他们使用 PDF 文档作为诱饵记录了类似的网络钓鱼诱饵,并将其归因于 APT41。

这些诱饵遵循与研究人员在此处记录的诱饵类似的命名约定。它们的攻击链包含加载器和载荷组件,但 Cobalt Strike 只是列出的几个潜在载荷之一。

多年来,使用鱼叉式网络钓鱼附件获得初始访问权限一直是已知的 APT41 工具、技术和程序 (TTP)。此外,之前讨论的网络基础设施重叠增加了这是一个 APT41 附属活动的可信度。

IoC

请查看研究人员的 GitHub 以获取本报告中引用的 IoC。

本文翻译自:https://blogs.blackberry.com/en/2021/10/drawing-a-dragon-connecting-the-dots-to-find-apt41如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh