官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

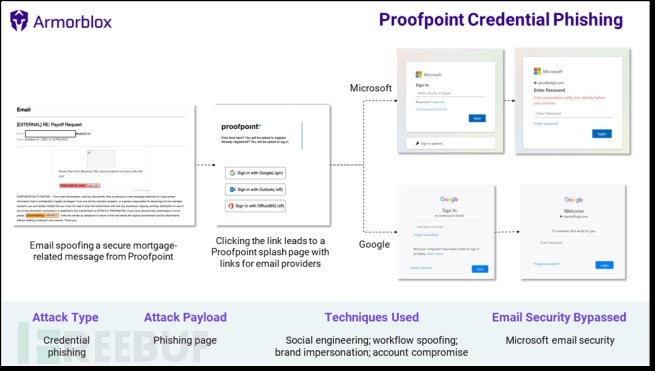

近日,有专家发现了一项冒充安全公司Proofpoint的网络钓鱼活动。钓鱼者冒充网络安全公司Proofpoint的名义向潜在受害者发送电子邮件。这些钓鱼邮件信息以抵押贷款为诱饵,诱使受害者提供微软Office 365和Gmail的账号密码。

Armorblox发布的帖子写道:"该电子邮件包含一条由Proofpoint发送的安全文件链接。”当有用户实际点击该链接时,页面将自动跳转到Proofpoint品牌启动页,一起显示的还包括多个电子邮件提供商的登录链接。

该钓鱼攻击还包括微软和谷歌的专用登录页面。单击带有 Google 和 Office 365 标识的链接,潜在受害者将被带到精心设计好的 Google 和 Microsoft 网络钓鱼页面,要求用户提供登录账号及密码。

调查发现,网络钓鱼邮件由一个被盗用的私人账户发送,发件人的域名(sdis34[.]fr)是法国南部的消防救援部门。这些钓鱼网页被托管在 "greenleafproperties[.]co[.]uk "域名上,该域名在2021年4月被更新。目前,该网址已重定向到 "cvgproperties[.]co[.]uk"。

以下是这次钓鱼活动的主要发现:

社交工程学手段:电子邮件的标题和内容都是为了让受害者产生一种信任感和紧迫感。信任感是因为邮件包含了Proofpoint发送的文件;紧迫感则来源于它包含了抵押贷款和其他家庭相关活动的信息。

冒充知名品牌:该电子邮件和登录页面都是在仿冒Proofpoint。Google Workspace和Office 365的登录页面,也充斥着各自电子邮件提供商的品牌标识。

复制已有的工作流程:电子邮件的攻击步骤也在模拟日常生活中已经存在的工作流程,如在线共享文件时收到的电子邮件通知。当人们看到之前看过的电子邮件时,会习惯性快速点开查看。

使用被盗的邮件地址:该电子邮件发送地址来源于法国消防救援部门的个人被盗账户。

参考来源:https://securityaffairs.co/wordpress/124298/cyber-crime/phishing-campaign-proofpoint.html