官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

英特尔近期披露了两个重大的英特尔处理器系列高危漏洞,这些漏洞允许攻击者和恶意软件在使用设备上获得更高权限。

这些漏洞的发现者是SentinelOner,ID为CVE-2021-0157和CVE-2021-0158,两者的CVSS v3均为8.2(高)。 前者涉及某些intel处理器的BIOS固件中一些控制流管理不足,是最危险的一个,会影响英特尔第12代酷睿之外的多款CPU。而后者则依赖于对同一部件的不正确输入验证,会影响到许多低端 CPU、嵌入式 SoC。 这些漏洞有可能导致设备的权限升级,但前提是攻击者可以物理访问易受攻击的设备。英特尔公布受到影响的CPU有如下:· Xeon E 系列· Xeon E3 v6 系列· Xeon W 系列· 第三代英特尔 Xeon 可扩展处理器· 11 代酷睿处理器· 10 代酷睿处理器· 7 代酷睿处理器· 酷睿 X 系列处理器· 赛扬 N 系列处理器· 奔腾 Silver 系列处理器 英特尔还没有就这两个漏洞分享更多技术细节,但建议用户用可用的BIOS更新来修补漏洞。但主板供应商不会经常发布BIOS更新,而且不会长期为其产品提供安全更新,所以这也成了个问题。 考虑到第7代英特尔酷睿处理器在五年前问世,就更不能保证MB供应商是否仍在为其发布安全BIOS更新。因此,还有许多用户无法修补这些漏洞。 另一方面,设置BIOS密码也不能完全保护设备免受攻击,如果攻击者在系统中有立足点,还是能够远程利用这些漏洞。 SentinelOne的Assaf Carlsbad告诉BleepingComputer:

“这次发现的漏洞是LPE漏洞,允许攻击者将自身权限提升到SMM。SMM代码被认为有很高的权限,通常与‘外部世界’隔离。为了实现这种隔离,SMM代码从它自己的内存空间运行,称为SMRAM,操作系统既不可读也不可写。

利用我们发现的漏洞,以操作系统级别权限运行的攻击者可以以受控方式触发SMRAM内存损坏。通过利用内存损坏,他们可以安装BIOS级别的植入程序,从而在受感染的设备上运行稳定并有持久的隐蔽性。”

影响汽车的第三个漏洞

英特尔在同一天公布了一份单独公告,是ID为CVE-2021-0146的第三个漏洞,也是一个高危(CVSS 7.2)权限提升漏洞。

“硬件允许在运行时激活某些英特尔(R)处理器的测试或调试逻辑,可能会允许未经身份验证的用户通过物理访问实现权限升级。”-英特尔的建议

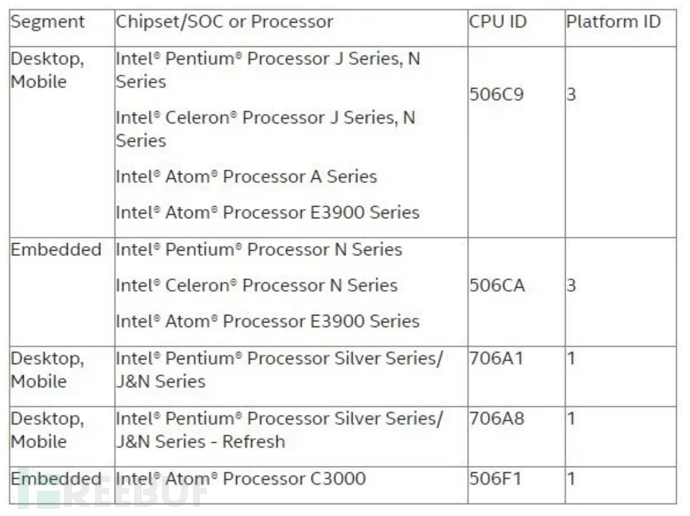

受影响的产品如下:

目前英特尔已发布固件更新以缓解此次危机,用户可以通过系统制造商提供的补丁获得固件。

Positive Technologies发现了该漏洞并将其报告给英特尔,称该漏洞可能允许攻击者访问高度敏感的信息。

“举个真实的例子,一台丢失或者被盗的笔记本上带有加密形式的私密信息,利用这个漏洞,攻击者就可以提取加密密钥并访问笔记本中的信息。”Mark Ermolov说道,“这个漏洞还可以用作整个供应链中的针对性攻击。比方说,理论上英特尔处理器设备供应商的员工可以提取英特尔CSME固件密钥并部署一些安全软件无法检测到的间谍软件。”

Positive Technologies表示,该漏洞还影响了使用英特尔凌动E3900的多款车型,其中包括特斯拉Model 3。

应用设备供应商提供BIOS更新来解决此漏洞,英特尔呼吁用户定期查看制造商官网。并提醒在应用任何补丁前,最好在单独的系统或可移动媒体上备份数据,以免更新出现问题。

关于汽车相关漏洞,英特尔称漏洞只能被将访问车辆内部结构的服务点和汽车修理工利用。