阅读: 8

本文为安全知识图谱技术白皮书《践行安全知识图谱,携手迈进认知智能》精华解读系列第四篇,介绍了如何利用知识图谱相关技术实现攻击路径调查,主要依据图表示学习与图谱推理实现攻击路径评估与路径修复。

一、攻击事件调查面临的困境

在网络空间中,作为防御者需要“知彼”,就是回答在网络攻防对抗中谁攻击了我,攻击点在哪以及相关攻击路径,这便是攻击事件调查。威胁评估是从海量的数据中找到真正的攻击者,回答的是谁攻击了我的问题,除此之外,还需要找到完整的攻击路径实现攻击事件调查。攻击事件调查技术可以确定攻击源、攻击中间介质(中间点),以及其相应的攻击行为路线,以此制定更有针对性地防护与反制策略,达到主动防御的效果。可见攻击事件调查是网络空间防御体系从被动防御到主动防御转换的重要步骤。

现有的网络攻击不再局限于单步攻击,通过单步攻击告警往往无法确定攻击者的真实目的,仅为复杂的多步攻击的一个步骤。复杂的多步攻击是攻击者实施攻击来达到最终的攻击目标,安全分析通常需要关联每一步的攻击行为才能发现其攻击意图。目前遇到真实的网络攻击时通常需要有经验的安全专家使用多维度安全产品提供的告警等信息,并结合其自身的专业知识去调查取证及分析,进而得出攻击者完整的攻击路径,进一步从攻击路径的每一环节上进行应急处置。因此,智能的攻击路径调查是网络空间防御体系不断发展的重要基础。

二、知识图谱推理

知识图谱的知识推理就是利用已知的知识推理出新知识的过程。随着知识图谱概念的出现与发展,知识推理已成为知识图谱上层应用的基础性技术。

知识推理的两个主要应用是知识补全和知识去噪。知识图谱通常用(头实体,关系,尾实体)三元组形式表达事物的属性以及事物之间的语义关系。其中,事物和属性值作为三元组中的实体,属性和关系作为三元组中的关系。知识图谱补全实际上是给定三元组中任意两个元素,试图推理出缺失的另外一个元素。也即,给定头实体和关系(关系和尾实体),找出与之形成有效三元组的尾实体(头实体),也称为实体预测;同理,给定头实体和尾实体,找出与之形成有效三元组的关系,也称为关系预测。无论实体预测还是关系预测,最后都转化为选择与给定元素形成的三元组更可能有效的实体/关系作为推理预测结果。这种有效性可以通过规则的方式推理或通过基于特定假设的得分函数计算。而知识图谱去噪,实际上是在判断三元组的正确与否。因此,虽然知识图谱补全专注于扩充知识图谱,而知识图谱去噪专注于知识图谱内部已有三元组正确性的判断,但本质上都是基于已有知识通过推理方法来评估其三元组的有效性。

安全知识图谱是知识图谱在网络安全领域的实际应用,包括基于本体论构建的安全知识本体架构,以及通过威胁建模等方式对多源异构的网络安全信息进行加工、处理、整合,转化成为的结构化的智慧安全领域知识库,其中代表工作有STUCCO[1]、UCO[2]、MALOnt[3]等。

安全知识图谱推理面临着通用知识图谱所面临的同样问题,如知识补全、知识去噪等。安全知识图谱的构建是集成了与安全相关的异构知识库如CVE[4]、CCE[5]、CVSS[6]、CAPEC[7]、CYBOX[8]、KillChain和STUCCO等。这些异构信息的集成主要通过安全专家介入来实现,这些知识之间存在的间接关系或潜在的知识需要通过一定的技术手段来挖掘。

攻击事件调查是基于已经确定的攻击事件回溯整个攻击过程,理想情况是基于知识图谱辅助实现对整个攻击路径的调查。由于告警的数据量过大,相关路径涉及到的实体数量呈指数倍增加,从大量的路径中人工排查攻击路径是不现实的,另外,由于数据采集和知识提取的不完全性会存在路径缺失的情况。为解决攻击路径调查问题,需要应用有效的安全知识图谱的关系推理机制。

三、知识图谱助力攻击路径调查

当前,安全知识图谱与日志之间的语义鸿沟问题是制约安全知识图谱应用到攻击路径调查的关键,主要原因是安全知识图谱是描述安全事件相关的抽象知识,而日志信息记录的是网络流量和系统行为等,其不仅包含攻击事件相关的信息,同时也包含系统正常运行的信息,只有通过对相关知识补充才可以解决这种语义鸿沟的问题,实现安全知识图谱与日志的语义关联,使知识图谱与底层日志数据处于同一层次的语义空间,再通过图分析方法实现攻击路径分析。

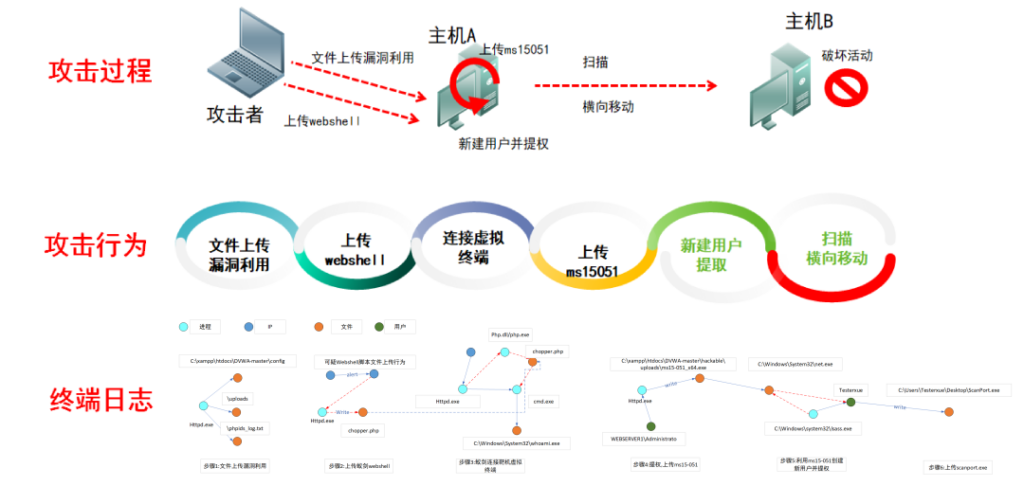

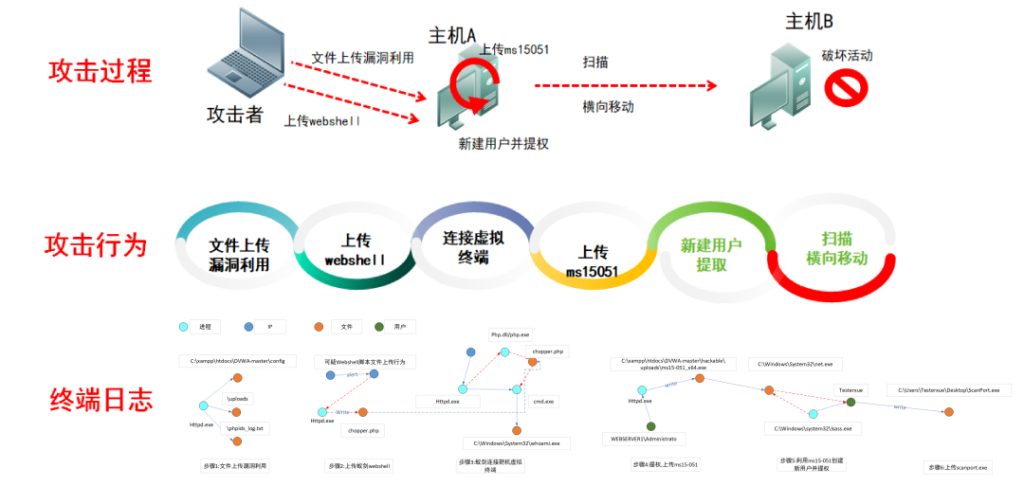

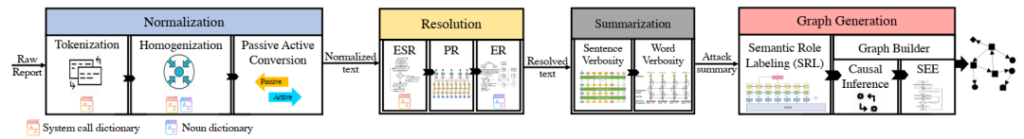

当前的一些方法针对该问题提出了有效的解决方案,如文献[13]中攻击行为语义提取。如图2所示该技术框架使用图嵌入模型来推理安全知识图谱中节点的语义,并枚举出所有的表示行为实体的子图。

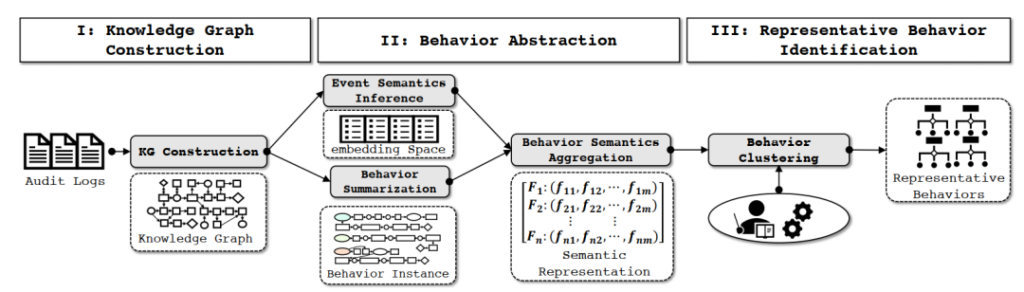

其中利用NLP相关技术来实现攻击事件到日志的描述是可行的。如图3所示,该技术框架针对攻击事件报告中攻击行为的描述进行语义与语法分析,提取有效的实体与关系建立攻击行为子图,该攻击子图可以直接应用到日志溯源图中。

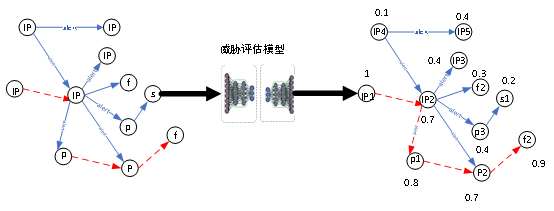

攻击事件调查的另一个问题是路径依赖爆炸问题。基于图中路径的攻击信息并不能完全反应攻击路径,需要结合威胁评估方法,把溯源图中的节点看作目标实体,边看作攻击行为,通过攻击威胁评估模型得到溯源图中每个节点的威胁度,基于节点的威胁度通过贪心算法找到攻击路径。方法如图4所示。已知IP1为攻击者,其相邻节点只有IP2,那么攻击路径为IP1→IP2。IP2的邻节点有5个,其中威胁度最大的是P1节点,则攻击路径变成IP1→IP2→P1。基于贪心算法可以得到攻击路径IP1→IP2→P1→P2→f2。

真实的企业安全运营中,攻击行为是有一定的时序性,因此在调查攻击路径时需要考虑攻击行为的时序特征。通过对节点和边的威胁评估结果为节点与边赋予一个表述威胁度的权重。

在攻击路径调查过程中,通常始于已确定的攻击行为或已攻陷的受害者攻击路径,而溯源的终止条件通常为外部IP的网络连接行为,如果无法溯源到网络连接行为则该主机即为最终攻击者。

这里路径溯源算法采用贪心算法。初始的溯源点可以是一个顶点也可以是一个被检测为攻击的行为。如果为顶点的话直接遍历该顶点的邻接节点,然后从邻居节点选择一个异常得分大的节点作为下一跳的起点。如果初始溯源是攻击行为的话,以该攻击行为的目标节点为初始顶点遍历该节点的所有发生在该行为之后的邻居节点,并从中选择一个异常得分最大的节点作为下一跳的起始节点,重复以上过程直到遍历过程结束或是顶点是外部IP。

四、总结

网络攻击事件调查技术通过综合利用各种手段主动地追踪网络攻击发起者、定位攻击源,结合网络取证和威胁情报,有针对性地减缓或反制网络攻击,争取在造成破坏之前消除隐患,在网络安全领域具有非常重要的现实意义。安全知识图谱相关技术能大大提升攻击事件调查的自动化,降低对安全运营人员的知识门槛。虽然依然存在巨大挑战,但不可否认安全知识图谱将是推动企业安全运营从感知到认知的主要技术途径。

参考文献

1. Iannacone, M., et al., Developing an Ontology for Cyber Security Knowledge Graphs, in Proceedings of the 10th Annual Cyber and Information Security Research Conference. 2015, Association for Computing Machinery: Oak Ridge, TN, USA. p. Article 12.

2. https://github.com/stucco/ontology.

3. Rastogi, N., et al., MALOnt: An Ontology for Malware Threat Intelligence. 2020.

4. Mell, P. and T. Grance, Use of the Common Vulnerabilities and Exposures (CVE) Vulnerability Naming Scheme. 2002.

5. Mitre. Common configuration enumeration. Available from: https://cce.mitre.org/about/ index.html.

6. First. Common vulnerability scoring system. Available from: https://www.first.org/cvss/ specification-document.

7. Mitre. Common attack pattern enumeration and classification. Available from: https: //capec.mitre.org/.

8. Mitre. Cyber observable expression. Available from: https://cyboxproject.github.io/.

9. Kipf, T.N. and M. Welling, Variational Graph Auto-Encoders. 2016.

10. King, S.T. and P.M. Chen. Backtracking intrusions. in Proceedings of the 19th ACM Symposium on Operating Systems Principles 2003, SOSP 2003, Bolton Landing, NY, USA, October 19-22, 2003. 2003.

11. Hassan, W.U., et al. OmegaLog: High-Fidelity Attack Investigation via Transparent Multi-layer Log Analysis. in Network and Distributed System Security Symposium. 2020.

12. Haas, S., R. Sommer, and M. Fischer, zeek-osquery: Host-Network Correlation for Advanced Monitoring and Intrusion Detection. 2020.

13. Zeng J , Zheng L C , Chen Y , et al. WATSON: Abstracting Behaviors from Audit Logs via Aggregation of Contextual Semantics[C]// Network and Distributed System Security Symposium. 2021.

14. Satvat K , Gjomemo R , Venkatakrishnan V N . EXTRACTOR: Extracting Attack Behavior from Threat Reports[J]. 2021.

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。