1.1 基本情况

发现时间:2021年08月25日

攻击时间:2021年08月25日

非法攻击线索名称:非法攻击

非法攻击线索类别:恶意攻击

非法攻击简述:

通过获取该IP服务器权限,掌握部分信息后通过社会工程学,获取该黑色产业线线索,发现该黑产团队攻击目标IP超过700万条,非法获取服务器权限上百台,同时对非法控制的服务器进行挖矿以及租售给他人使用等非法行为。

1.2 攻击者画像

攻击者组织属性:“zhibai”黑产团队

攻击者个人属性:姓名:待定

QQ绑定手机号:138***5865(保护他人隐私)

QQ:130***5411(保护他人隐私)

年龄:待定

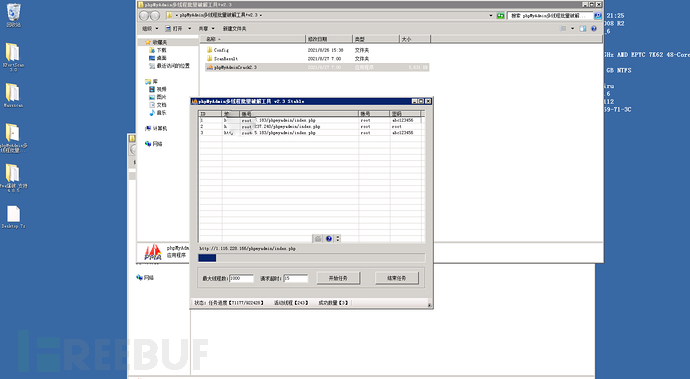

使用的攻击工具:phpmyadmin批量爆破工具

拥有的攻击设施:肉鸡服务器

网络活动规律:匿名聊天软件,以及所在QQ群

1.3 详细分析过程

1.3.1 攻击溯源

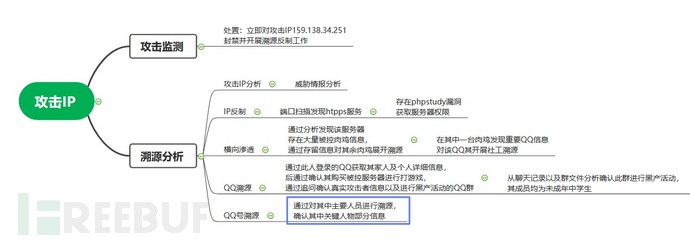

攻击溯源流程图如下:

1.3.2 攻击IP分析

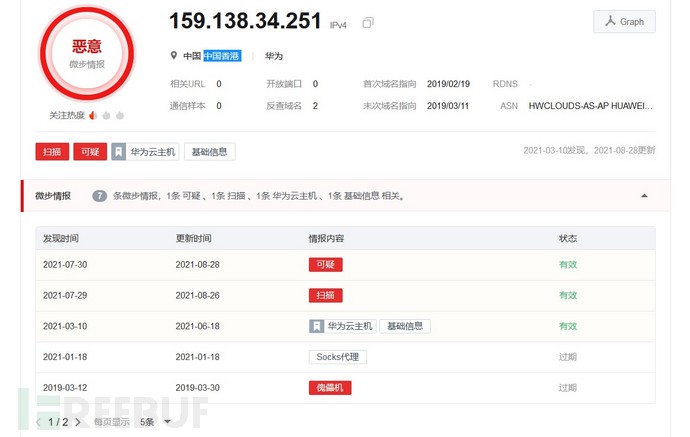

第一时间对攻击IP 159.138.34.251进行封禁,并在微步在线平台查询,发现微步对该主机标记为部署扫描器的云主机。

1.3.3 IP服务扫描

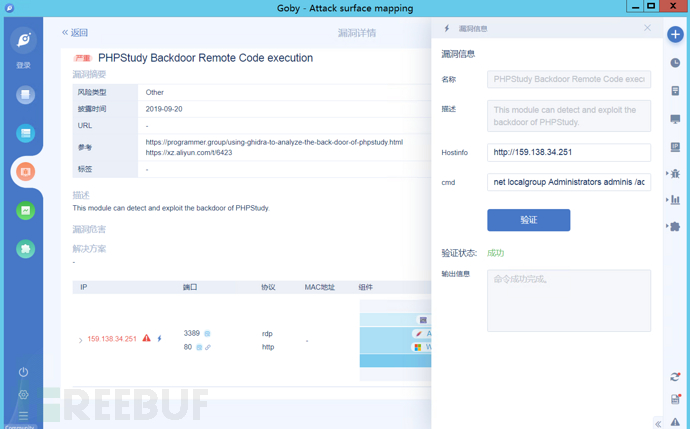

通过对该服务器部署的服务进行扫描,发现该服务器部署有phpstudy服务,且存在phpstudy后门漏洞,通过该漏洞获取服务器权限。

1.4 攻击分析

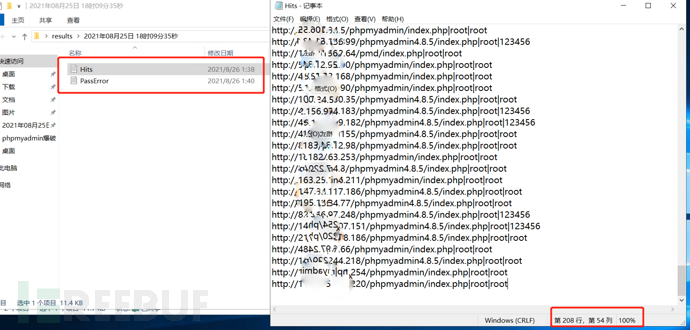

在该目录下同时发现了该服务器要进行扫描的目标IP,数量达到620万条IP,,并且该攻击者在25号存在活动迹象。

同时在该目录下发现了该黑产团队通过批量爆破成功后的IP,超过200个IP。

1.5 黑客工具分析

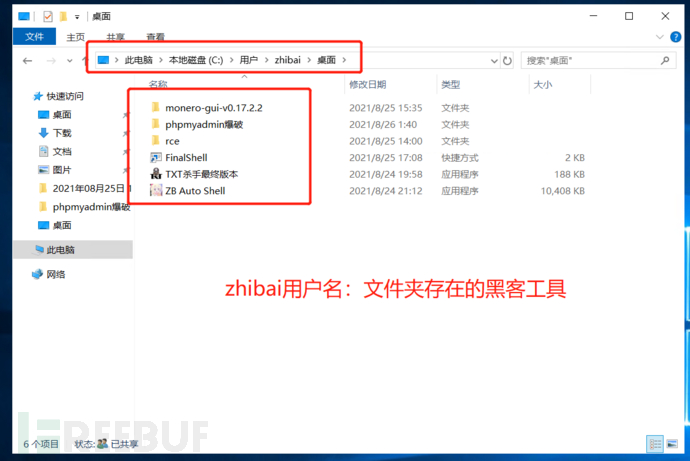

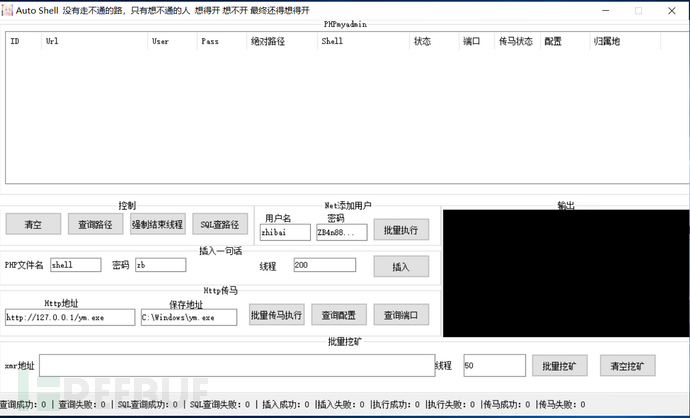

通过对工具Auto Shell工具分析,发现该工具是批量对获取权限的服务器进行创建系统管理员账号并下载执行挖矿程序的工具,该工具会在已沦陷服务器创建用户名为“zhibai”的管理员账号。

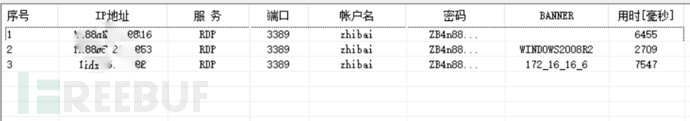

1.6 攻击溯源

通过已知信息得到该黑产团队是利用工具进行批量爆破,并且批量添加管理员账号,溯源人员通过对该服务器上已沦陷的服务器IP进行溯源,通过黑产团队工具上设定的账号密码对沦陷IP进行扫描,发现多个IP已被创建”zhibai”的管理账号

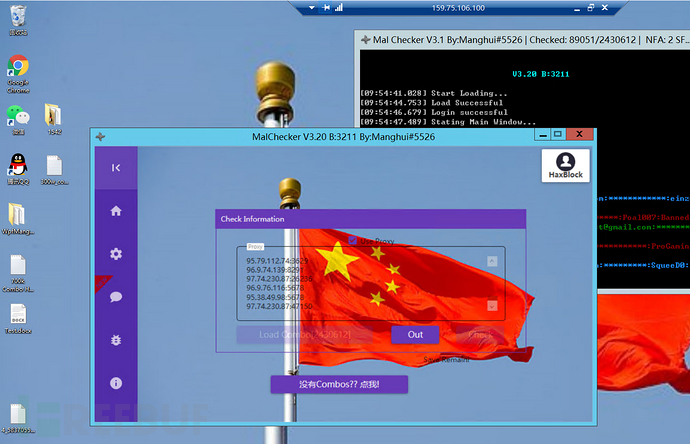

通过蹲守并登录其他已沦陷的服务器发现相关线索,在26日时159.75.106.100的服务器上传了QQ以及微信,并且该服务器上部署有匿名聊天软件(MaiChecker)。

该聊天软件处于交流状态。

同时在另一台服务器发现了其他的攻击工具及目标IP 92万个,并且部分IP同样已沦陷。

发现受攻击IP高达50万个IP

1.6.1 QQ溯源

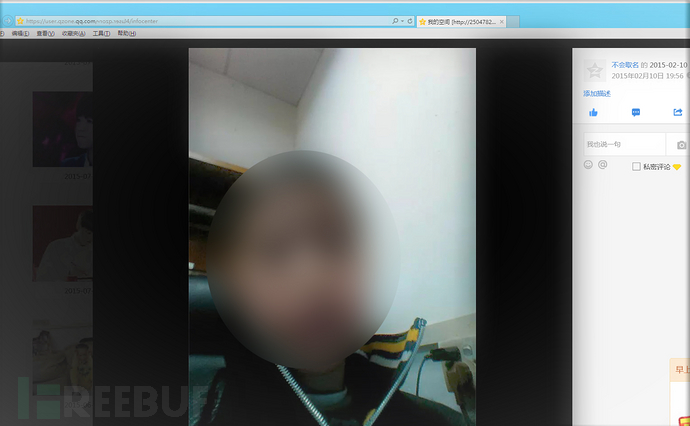

在服务器上发现登录者的QQ存在登录状态,并通过分析成功溯源出QQ所属者及家人身份,为广州某中学初中生。

姓名:黄某某

年龄:15

籍贯:广州佛山

社交账号:QQ(298***7389,250***2354,345***6831)

附上照片:

当团队发现该黑产组织利用未成年去实施网络犯罪感到非常震惊

通过登录QQ分析得出登录人真实信息,以及其亲属等联系方式。

接下来,团队就利用受害者QQ对其身份进行核实确认该人为黄某某。

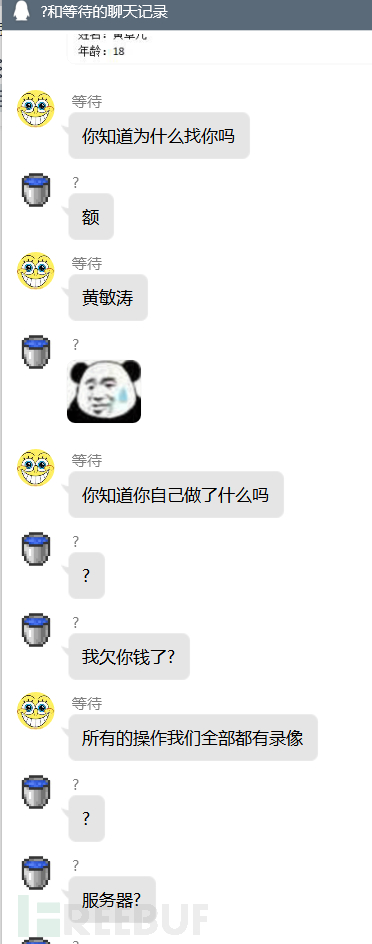

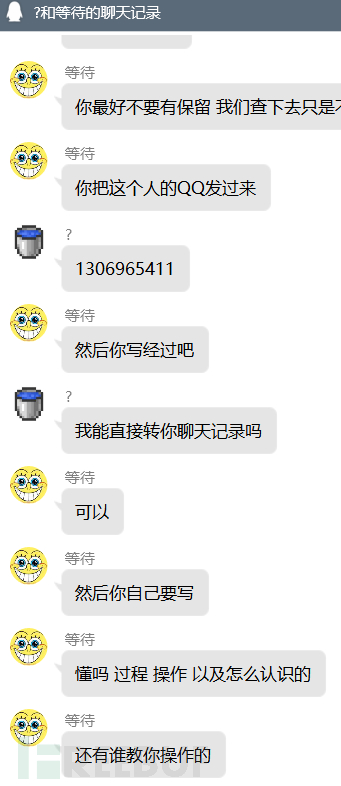

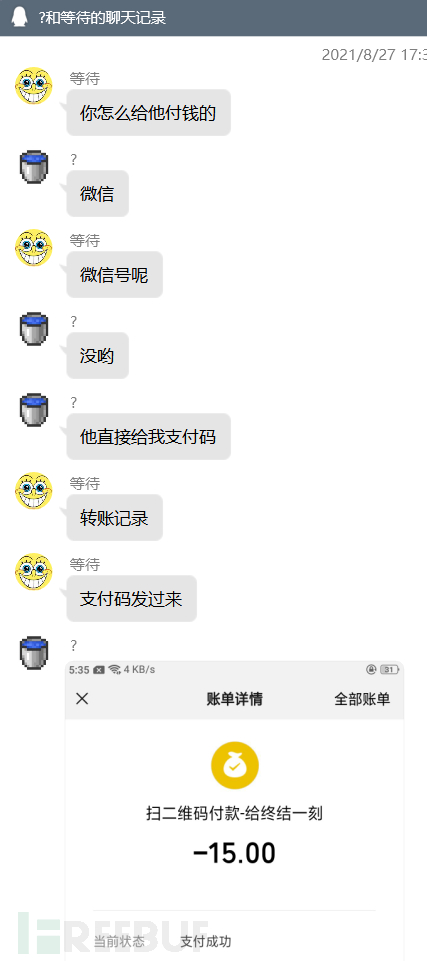

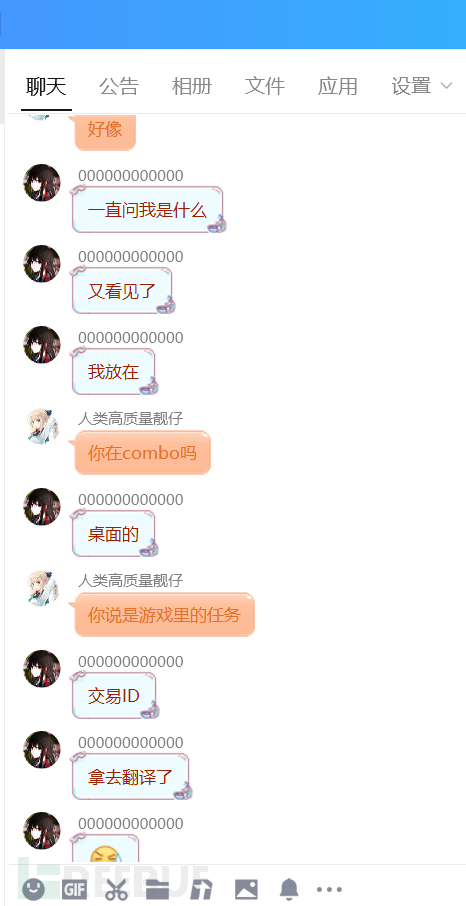

1.7 社会工程学

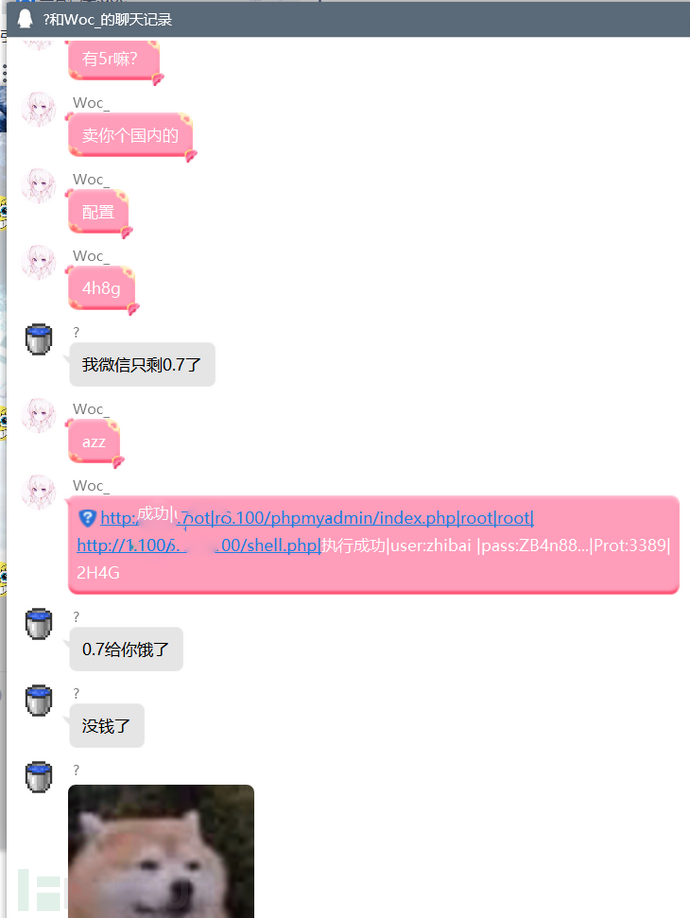

在对该QQ使用者掌握部分信息后,确认为未成年人,对其使用心理上的压力,获取到相关信息,该中学生黄某因玩电脑游戏需要使用服务器,但因为正规服务器价格昂贵,通过QQ群514**0148认识到黑产人员,ID为”Woc_”,后经确认为真实攻击者 ,并且发现该攻击者涉及两条黑色产业链,以下是部分获取信息。

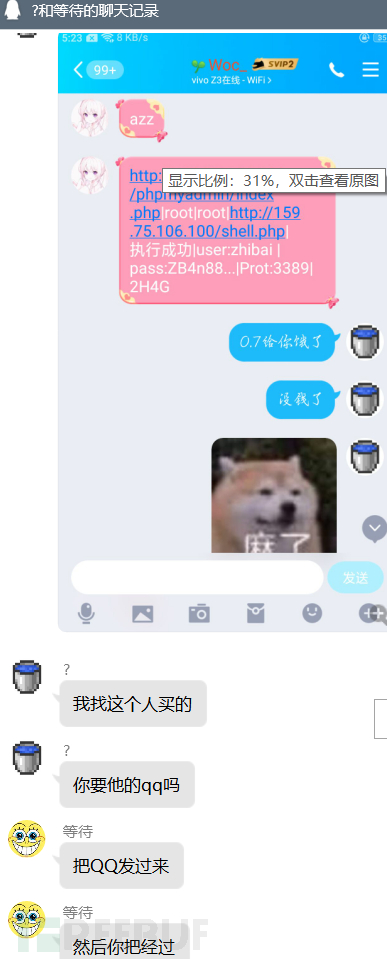

接下来搞笑的是这个黑产利用低价卖给未成年带有后门云服务器,还把人家最后的7毛钱骗去,6666

以下是黄某某跟黑产人员”Woc_”的部分聊天记录

通过黄敏涛的交代我们获取到了黑产人员的部分信息。

QQID:Woc_

QQ号码:13069***11

通过QQ号码在社工库进行反查得到以下信息,但真实性有待确定,且QQ背景墙写出王浩杰的姓名,后经对其深入社工,确定为湖南永州人,其下部分绑定信息为此人使用亲属身份进行绑定。

手机:138***865[湖南永州移动]

姓名:高某某

其父

sfz:4329011*******44557[湖南省零陵地区永州市(男,47岁,属牛,摩羯座)]

地址:湖南省永州市零陵区菱角塘镇油草塘村1组18号

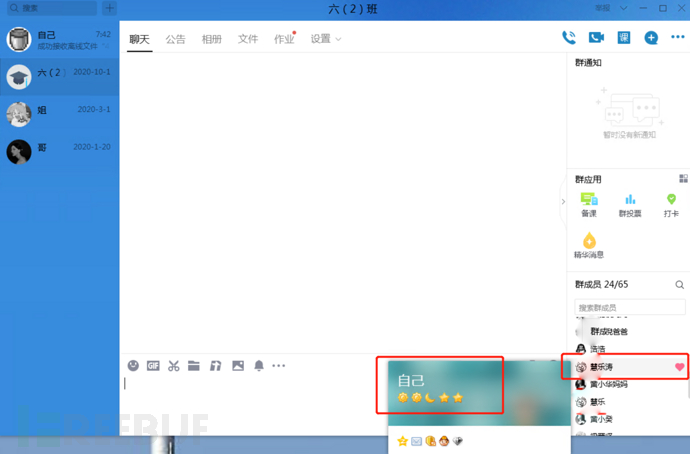

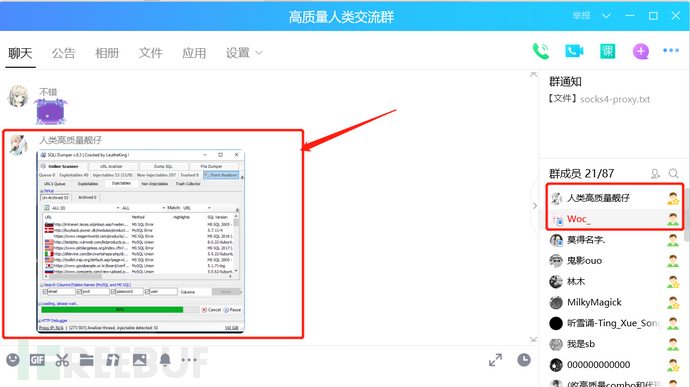

1.8 QQ群分析

通过黄某某提供的QQ群号51***0148进行搜索发现该群无法通过群号进行查找,需要通过群名片才能进行添加,添加群后通过该群聊天记录发现此群中大部分群员均为中学生,而群主及部分群员涉及使用黑客工具SQLi等进行非法网络攻击,进行数据库拖取,挖矿,并进行交易。

群里部分聊天记录都是黑产交易

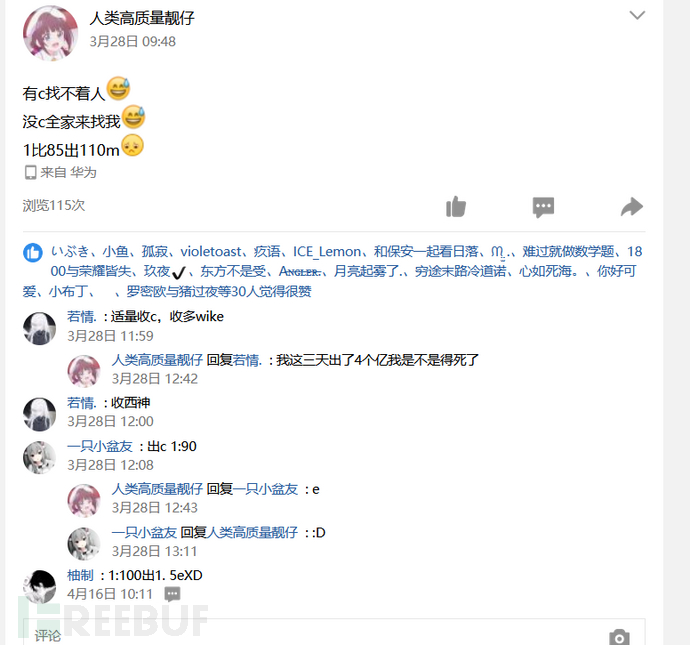

通过对话知道群主为常期黑产人员,进行溯源时发现群主为广西容县绿萌中学学生,其使用同校朋友的运动奖牌进行炫耀,从而确定其所在学校,其支付宝账号涉及异常交易已无法进行转账。

QQ:2826***747、162***3471(此QQ是其在群中跟另一个黑产人员进行聊天时提供)

绑定手机:135*****3890[广西南宁移动],185****2799[广西南宁联通](16***03471反查得到)

微信:28****5747

姓名:*泳钊(通过QQ邮箱绑定支付宝得到)

通过其QQ空间发布的消息确定此人进行黑产活动

1.9 总结

综上所述,该服务器159.138.34.251使用者对进行扫描攻击,通过对IP的溯源发现该IP部署的服务存在后门漏洞并获取权限,通过横向渗透发现黑产交易人员黄某某,并通过与黄某某的聊天,获悉黄某某因想购买便宜的云服务器进行打游戏,从而在某群结识黑产人员“Woc_”,通过溯源人员分析,发现其涉及两条黑色产业链,后通过添加QQ群发现包括群主在内的部分群员进行黑产活动,聊天群中涉及黑产交易外还涉及我的世界游戏交易。

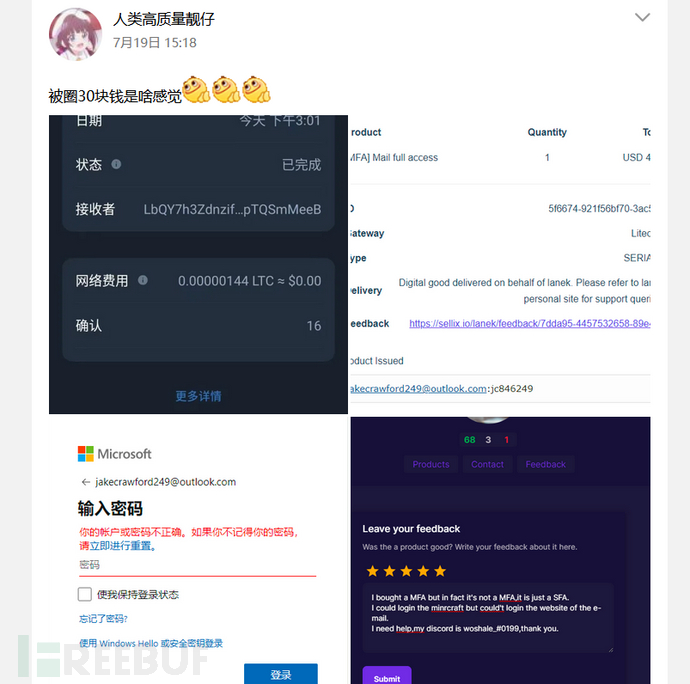

第一:此人通过黑客工具批量攻击超过700万个IP,以此获取到数百台服务器控制权限,并在获取到权限的服务器上部署挖矿程序以及新的黑客工具,以此增加新的“肉鸡”。

第二:此人除了将获取权限的服务器进行挖矿外,同时将这些服务器以低价出租给他人进行娱乐或其他用途,悉知常出租给“我的世界”这款游戏的玩家,其玩家大部分为中小学生,以“black卡”的名义低价出租。

如有侵权请联系:admin#unsafe.sh