【漏洞描述】

Apache Log4j 是 Apache 的一个基于Java日志记录工具的开源项目。该工具重写了Log4j框架,并且引入了大量丰富的特性。Apache Log4j 2是对Log4j的升级,它比其前身Log4j 1.x提供了重大改进,并提供了Logback中可用的许多改进,同时修复了Logback架构中的一些问题,是目前最优秀的Java日志框架。

Apache Log4j-2中某些功能的递归解析中存在JNDI注入漏洞,当程序将用户输入的数据进行日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。漏洞利用无需特殊配置,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等均受影响。

【漏洞评级】

Apache Log4j 远程代码执行漏洞 严重

漏洞细节 | 漏洞PoC | 漏洞EXP | 在野利用 |

公开 | 公开 | 公开 | 存在 |

【影响版本】

Apache Log4j 2.x <= 2.14.1

【利用难度】

1、受影响应用默认配置即含有漏洞;

2、无需认证或其他前置条件,直接利用;

3、漏洞利用成功可直接远程命令执行;

【解决方案】

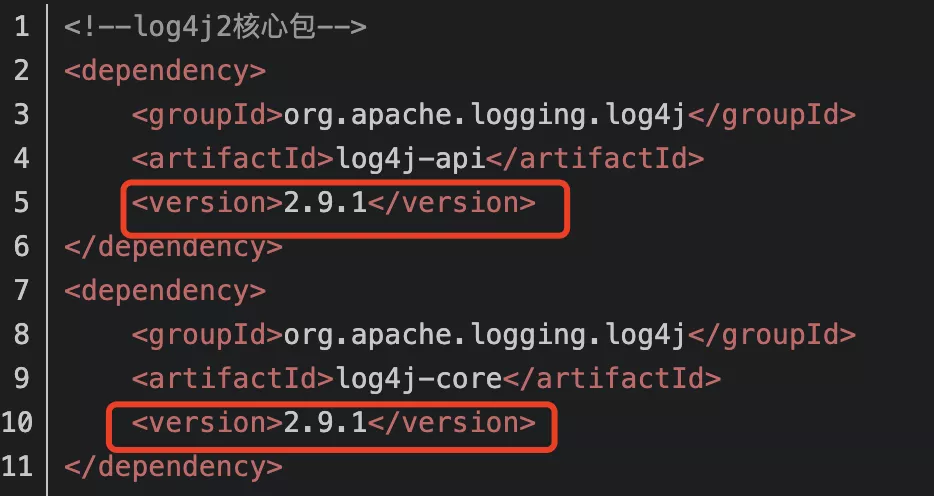

1、如何确认Apache Log4j2相关组件版本

打开项目的pom.xml文件,查看log4j-core的version字段

2、升级Apache Log4j2所有相关应用到最新的 log4j-2.15.0-rc1 版本,地址 https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc1

3、升级已知受影响的应用及组件,如srping-boot-strater-log4j2/Apache Solr/Apache Flink/Apache Druid

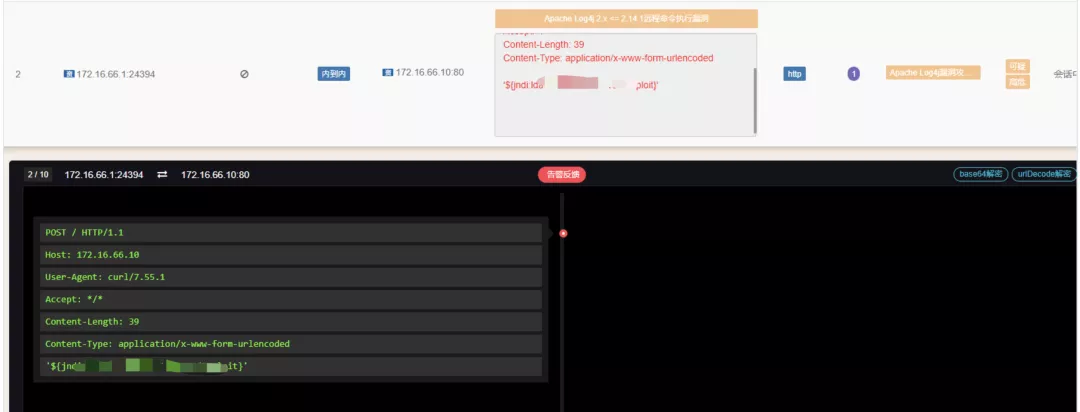

【安全监测】

睿眼系列攻击溯源系统本身具备对jndi注入、dnslog等攻击手法等行为的检测识别,在不升级版本的前提下依然可以有效检测。

为防止变种绕过,已添加针对性检测规则,推荐使用睿眼系列攻击溯源系统的用户,可访问【睿眼系列产品更新平台】(http://update.zorelworld.com:8888/),输入设备key,获取最新程序&检测规则更新包。