官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

据Security Affairs网站报道,来自姆施塔特大学、布雷西亚大学、CNIT 和安全移动网络实验室的一组研究人员发现了WiFi芯片中的安全漏洞,攻击者可利用这些漏洞通过定位设备的蓝牙组件来提取密码并操纵WiFi芯片上的流量。

根据专家发表的研究论文,现今的移动设备使用独立的无线芯片来管理蓝牙、Wi-Fi 和 LTE 等无线技术。但是,这些芯片共享组件和资源,例如相同的天线或无线频谱,以提高设备的效率,从而降低能耗和通信延迟。

研究人员表示,攻击者可以用这些共享资源跨无线芯片边界发起横向提权攻击。WiFi芯片会加密网络流量并保存当前的WiFi凭证,从而为攻击者提供更多信息。此外,攻击者可以在WiFi芯片上执行代码,即使它没有连接到无线网络。

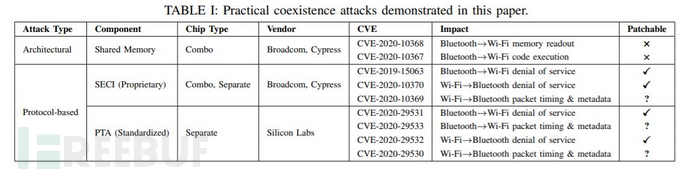

根据论文,研究人员展示了数十亿台设备中的Broadcom、Cypress 和 Silicon Labs 芯片的实际共存攻击,可以此实现WiFi代码执行、内存读取和拒绝服务。在设计的攻击场景中,研究人员首先在蓝牙或 WiFi 芯片上执行代码,然后利用共享内存资源对同一设备上的其他芯片进行横向攻击。

此表列出了研究人员发现的漏洞相关的攻击类型

研究人员表示已与芯片供应商共享了研究结果,其中一些已得到了解决,但修复过程缓慢且不充分,而且最核心问题仍未得到修复。

论文指出,虽然代码执行漏洞植根于特定芯片的架构问题并揭示了所需的逆向工程工作,但更普遍的DoS和信息披露攻击可以直接从公开的共存规范中得到。无线共存使新的升级策略基于硬接线的芯片间组件。由于攻击媒介直接位于芯片之间,它绕过了主操作系统。因此,一些漏洞在不改变硬件设计的情况下将无法修复。

参考来源:https://securityaffairs.co/wordpress/125585/hacking/wifi-chip-coexistence-attacks.html