HackerOne 平台发布2021年度《黑客驱动安全报告:行业洞察》。报告基于真实漏洞报告数据,目的是通过行业视角说明飞快增长的漏洞类型、漏洞价格如何逐年变化以及修复最快的行业是哪些。

数据将使安全测试计划更成功。它将有助于设置合适的奖励金额,找到常见漏洞并更快更早地修复漏洞。本报告有助于了解:

(1)同行对由黑客驱动安全的接受度

(2)哪种黑客驱动安全产品的热度和有效性在提升

(3)各行业的十大漏洞是什么

(4)严重漏洞的平均价格是多少

(5)各行业是否及时修复漏洞

01 对黑客驱动安全的接受度

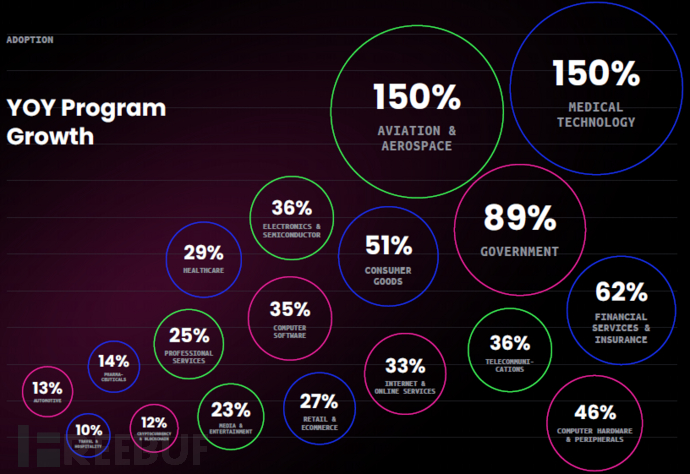

各行各业对黑客驱动安全的接受度都在提高,2021年由黑客驱动的客户计划总数增长了34%。

数据显示,处于非核心技术行业的金融行业的漏洞奖励计划数量继续稳步增长(62%),以前瞻性的思考和敏捷的安全解决方案引领增长。

政府行业的漏洞奖励计划数量急剧增长(89%)。英国国防部推出了有史以来的第一个漏洞奖励计划,新加坡 Govtech 扩展其奖励计划,交付持续性安全。

网络攻击和安全事件的重灾区行业,如航空业和医疗技术行业,漏洞奖励计划数量增长尤为明显,自2020年起增长了150%。

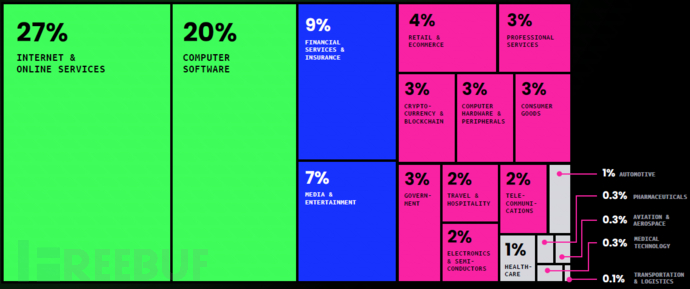

计算机软件和互联网与网络服务仍然是黑客驱动安全的主导用户,分别占比27%和20%;而金融行业用户占比达到近10%(9%)。

02 漏洞

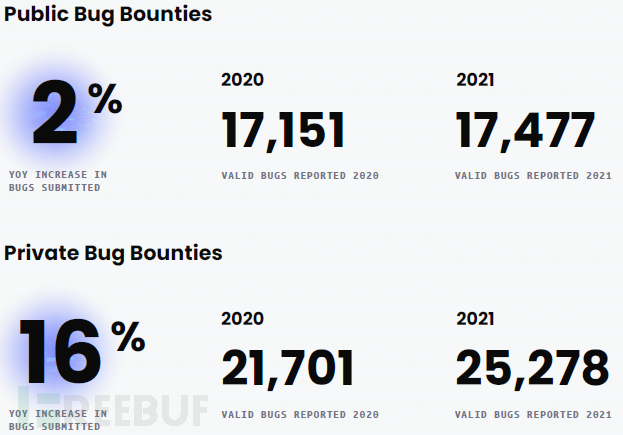

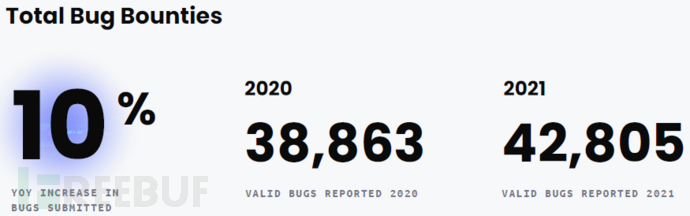

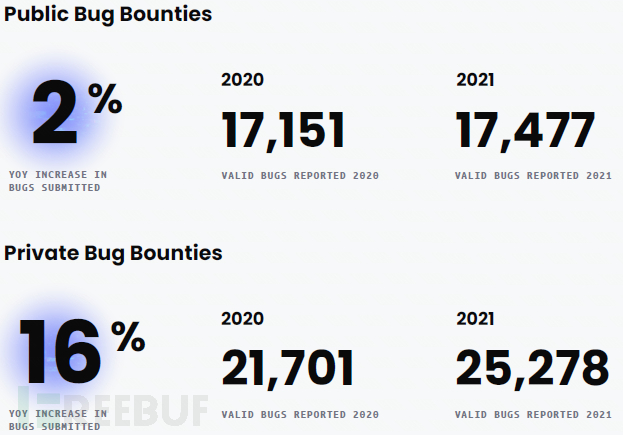

黑客在2021年报告了66547个漏洞,比2020年增长了21%。

非公开漏洞奖励计划解决的漏洞数量最多。虽然80%的客户都在运行非公开漏洞奖励计划,但漏洞数量多的原因还在于:

非公开漏洞奖励计划往往是开启漏洞奖励旅程的第一步,因此会比成熟的公开漏洞奖励计划产出更多的漏洞;

非公开漏洞奖励计划中,黑客之间的竞争较少,因此发现的有效漏洞更多,重复漏洞更少。

由于非公开漏洞奖励计划更可能提供奖励,因此黑客在上面花费的时间更长。相对而言,参与公开漏洞奖励计划,黑客冒着提交重复漏洞的风险而无法获得奖励。

一年来,传统漏洞奖励计划、漏洞披露计划(VDPs) 和黑客驱动的渗透测试找到的漏洞数量分别增长了10%、47%和264%。

通过VDPs 和渗透测试找到的漏洞数量增长很快。渗透测试发现的漏洞占据2020年漏洞总数的0.9%,而一年后这一比例提升至3%。

相比2020年,启动渗透测试的客户数量大幅增长。越来越多的客户关注安全法规和标准合规,从而推动了渗透测试的增长。

我们还发现客户在产品或特性发布过程中,经常开展安全评估,从而缩小了安全和开发生命周期之间的差距。客户将渗透测试增加到已有的持续性安全测试计划中。

更多客户选择黑客驱动解决方案而非漏洞奖励计划,证明了渗透测试的价值所在,它不仅仅是为了法规标准合规,而且是为了提升数字化资产的安全性。

03 十大漏洞

漏洞洞察是缓解漏洞的第一步。

Hackerone 评选出的全球十大漏洞基于该平台的数据集,让客户了解到黑客眼中最具影响的弱点。这些漏洞基于黑客通过该平台发现并获得奖励的漏洞。

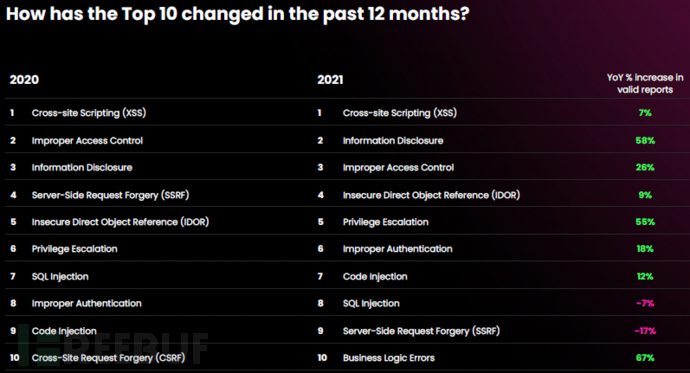

过去一年来,2021年和2020年十大漏洞的对比:

2020 | 2021 | 有效报告的 年增长率 |

1、跨站点脚本 (XSS) | 1、跨站点脚本 (XSS) | 7% |

2、访问控制不当 | 2、信息泄露 | 58% |

3、信息泄露 | 3、访问控制不当 | 26% |

4、服务器端请求伪造 (SSRF) | 4、不安全的直接对象引用 (IDOR) | 9% |

5、不安全的直接对象引用 (IDOR) | 5、权限提升 | 55% |

6、权限提升 | 6、认证不当 | 18% |

7、SQL注入 | 7、代码注入 | 12% |

8、认证不当 | 8、SQL注入 | -7% |

9、代码注入 | 9、服务器端请求伪造 (SSRF) | -17% |

10、跨站请求伪造 (CSRF) | 10、业务逻辑错误 | 67% |

过去一年来,业务逻辑错误的报告数量增长了67%,使得该漏洞类型取代跨站请求伪造 (CSRF),首次登上十大漏洞类型榜单。

信息泄露漏洞从第三名爬升至第二名,漏洞报告数量增长了59%;代码注入的漏洞报告数量增长了13%,从第9名上升至第7名。

十大漏洞榜单中变化最大的是服务器端请求伪造 (SSRF) 漏洞,从第4名跌至第9名。云计算环境的提升使得某种类型更容易得到缓解。另外,大量高层次安全事件都归咎于SSRF漏洞,说明安全领导者们鼓励找到并修复这些漏洞。

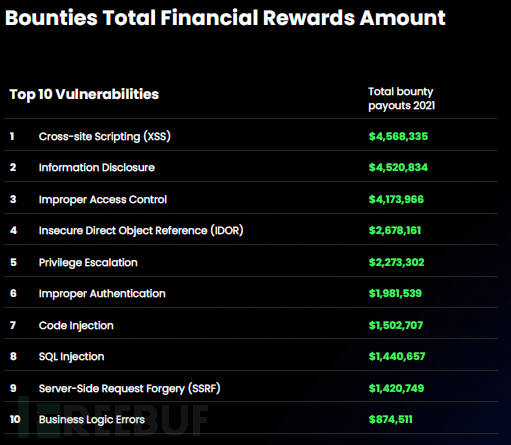

(1) 获得奖励最多的十大漏洞

十大漏洞 | 2021年奖励总额(美元) |

1、跨站点脚本 (XSS) | $4568335 |

2、信息泄露 | $4520834 |

3、访问控制不当 | $4173966 |

4、不安全的直接对象引用 (IDOR) | $2678161 |

5、权限提升 | $2273302 |

6、认证不当 | $1981539 |

7、代码注入 | $1502707 |

8、SQL注入 | $1440657 |

9、服务器端请求伪造 (SSRF) | $1420749 |

10、业务逻辑错误 | $874511 |

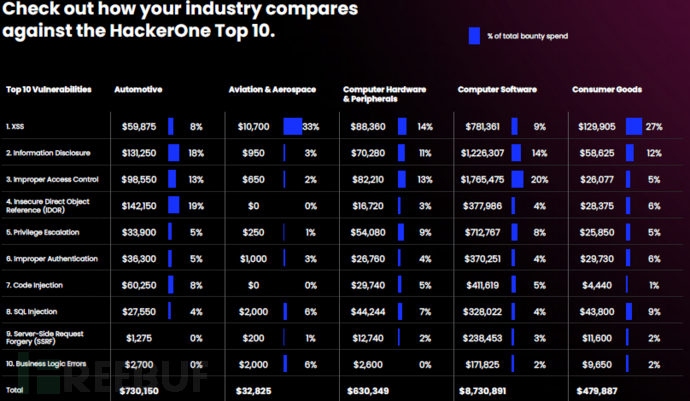

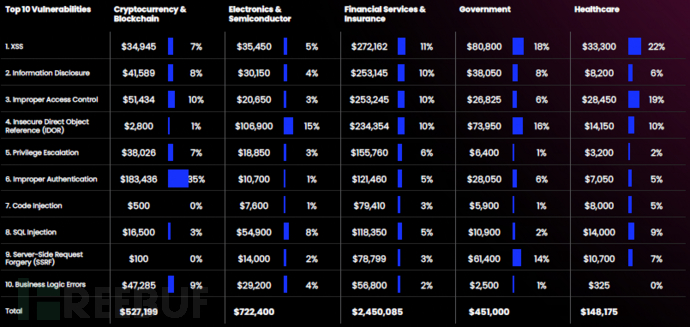

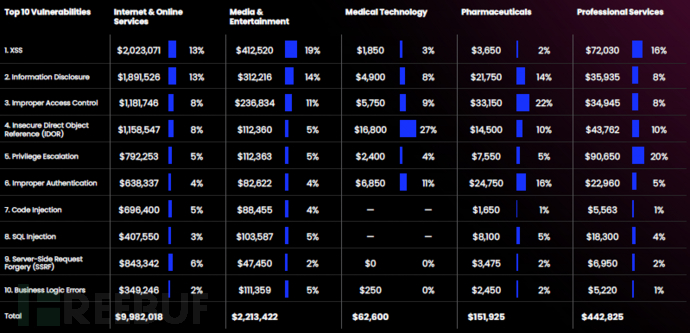

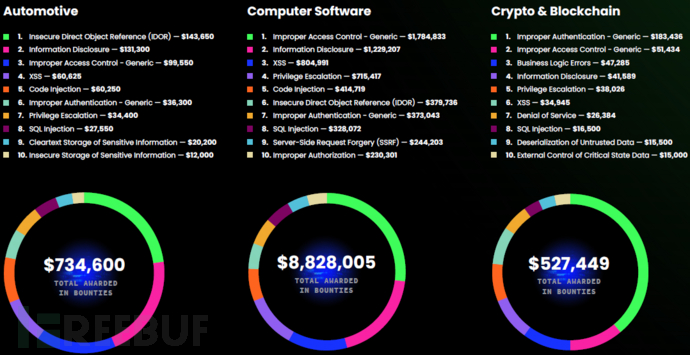

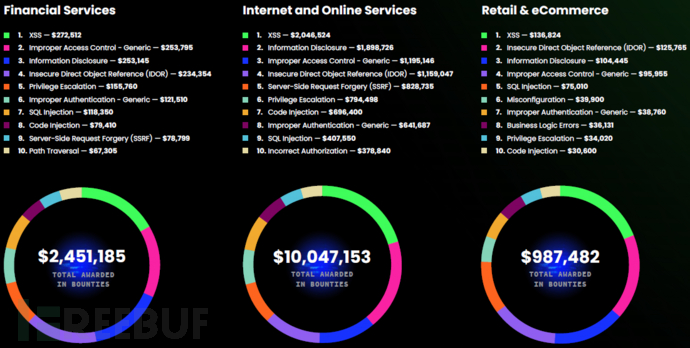

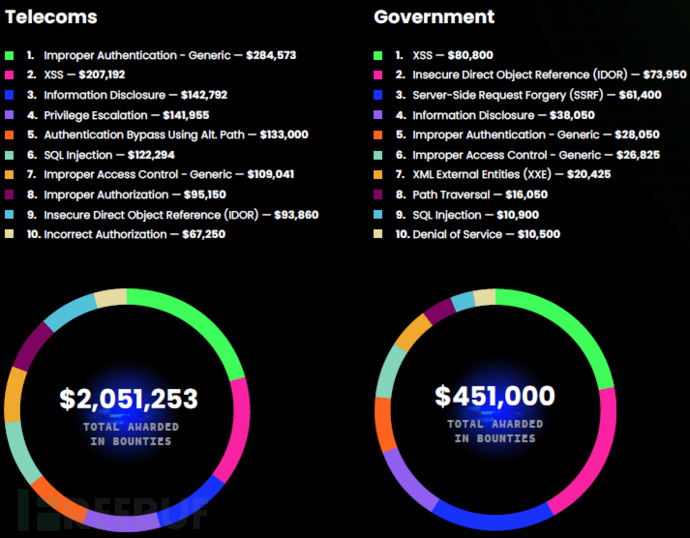

(2) 各行业中十大漏洞数量的占比

*注:行业包括:汽车、航空航天、计算机硬件和周边设备、计算机软件、消费者商品、密币和区块链、电子和半导体、金融服务和保险、政府、医疗保健、互联网和在线服务、媒体和娱乐、医疗技术、医药、专业服务、零售和电商、通信、运输和物流以及旅游和酒店。

(3) 各行业的十大漏洞

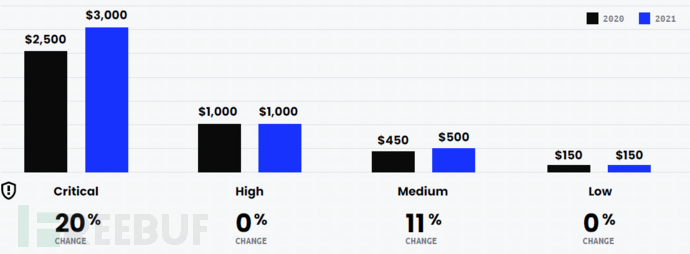

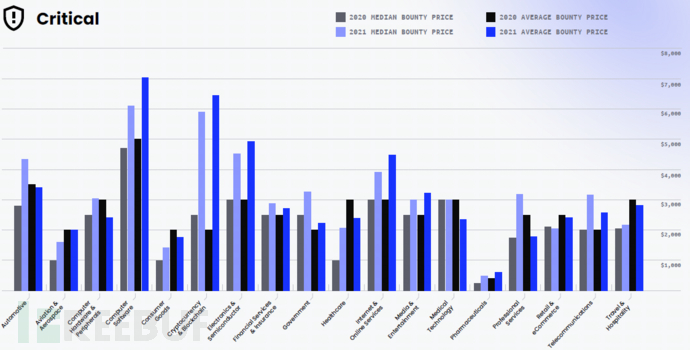

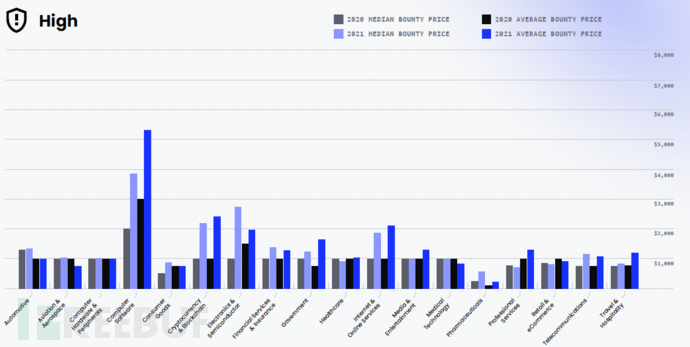

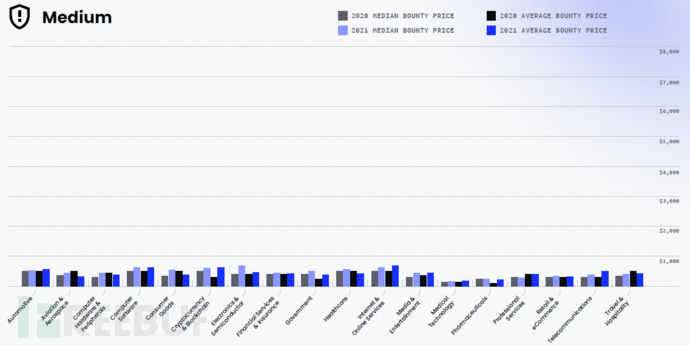

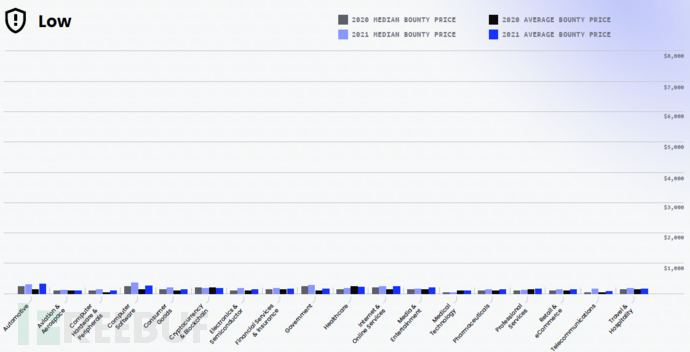

04 漏洞定价

如何给漏洞定价?“严重“级别漏洞的价格中位数从2020年的2500美元增长至2021年的3000美元。

中危和低危漏洞的价格在下降。这说明组织机构的关注点转移到高危漏洞,因为它们需要依靠黑客找到传统扫描解决方案错过的高危漏洞。

顶级黑客非常抢手,组织机构信任他们能够找到影响最严重的漏洞,或者信任他们具有将多个低危漏洞组合为一个漏洞的创造性。客户漏洞奖励计划对这类顶级黑客时间和精力的主要争夺方式是提高影响最大的漏洞的奖励。

中低危漏洞更容易发现,它们造成的影响不可与高危漏洞同日而语。因此客户不必为此提供更高奖励。

各行业漏洞奖励额的平均数(average) 和中位数 (median)

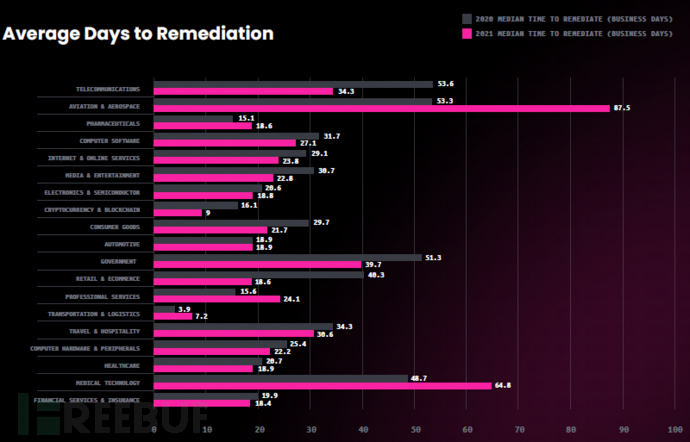

05 漏洞修复

速度是衡量安全团队应对威胁效果的关键。

修复漏洞的平均耗时(天)

过去一年来,行业修复漏洞所耗时长由33天减少至26.7天,下降了19%;某些行业如零售和电商的耗时更是下降了50%多。这种结果受多个因素影响。首先,各行业的治理模式变得更好,首席信息安全官获得更多授权和权力采取行动。客户投资集中在工具和人员方面,对漏洞管理拥有更深入的洞察并降低修复耗时。最后,高级别勒索攻击展现出的威胁使人们对漏洞管理实践的关注度提升。

06 总结

黑客驱动的安全已不止于奖励个人黑客。

当前领先的首席信息安全官和安全团队正在将专业、专注的黑客社区技能和专业视作安全测试整体战略的核心。组织机构从漏洞奖励计划、VDPs 以及渗透测试所获取的数据和漏洞洞察,使他们能够更好地找到问题来源以及需要资源和培训的地方。

了解同行优先修复何种漏洞、如何修复以及对漏洞赋予的价值,有助于构建或提升自己的安全测试计划。

推荐阅读

奇安信代码安全实验室研究员入选“2021微软 MSRC 最具价值安全研究者”榜单

奇安信代码安全实验室五人入选“2020微软 MSRC 最具价值安全研究者”榜单

奇安信代码卫士报送的漏洞获评“CNVD平台2019年度最具价值漏洞”奇安信

代码卫士研究员入选微软 MSRC 最具价值安全研究者榜单HackerOne 发

布《2021年黑客报告》:黑客的动力、发展和未来HackerOne 平台诞

生首个收入超200万美元的赏金猎人HackerOne《2020年黑客驱动安

HackerOne《2019年黑客驱动安全》报告来了:看完你还坚持挖吗?

原文链接

https://www.hackerone.com/resources/reporting/the-2021-hacker-report

题图:Pixabay License

文内图:HackerOne

本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

如有侵权请联系:admin#unsafe.sh