2021-12-17 15:20:08 Author: www.freebuf.com(查看原文) 阅读量:15 收藏

各位FreeBufer周末好~以下是本周的「FreeBuf周报」,我们总结推荐了本周的热点资讯、优质文章和省心工具,保证大家不错过本周的每一个重点!

热点资讯

1、Log4Shell漏洞公开披露前,至少已在“在野”9天

2、因存在安全漏洞,沃尔沃研发数据被盗

3、160万个WordPress 网站遭受大规模网络攻击

4、Karakurt:一个新型数据盗窃和勒索的黑客组织

5、今年,美国人因礼品卡诈骗损失超1.48亿美元

6、ALPHV BlackCat ——今年最复杂的勒索软件

7、研究发现,数亿WIFI芯片存在数据窃取和流量操纵风险

8、印度总理推特账号被黑,公然宣称加密货币合法化

9、未经明确同意出售用户数据,交友应用Grindr被罚650万欧元

10、Meta扩大漏洞悬赏计划,抓取数据也可以获得赏金

优质文章

1、疫情、高失业率、教师罢工:一名尼日利亚精英大学生走向网络犯罪

疫情席卷世界两年,各大经济体不可避免地被影响。由于实体经济困难,越来越多尼日利亚人的道德压力妥协于经济压力,开始从事网络犯罪,这其中就包括不少因疫情而学业中断的”精英大学生“。因这些”高端人才“的加入,网络诈骗中使用的战术和骗术甚至更加复杂。【原文链接】

2、网安大国系列 | “躁动”的以色列

追溯以色列历史,看到了无数犹太教、基督教和伊斯兰教之间的血腥冲突,难以言喻的“流浪之旅”。回望当下的以色列同样有着许多值得娓娓道来的故事。今天的以色列早已放弃之前弱者“外衣”,开始以强者姿态活跃在世界舞台上。究其所问,以色列是如何一步一步走上强国之路?或许可以从其网络安全强国之路上“窥得一二”。【原文链接】

3、恶意软件即服务的践行者:窃密木马RedLine

RedLine 是一种窃密恶意软件,以恶意软件即服务(MaaS)的商业模式获利。RedLine 主要针对 Windows 用户发起攻击,收集 Web 浏览器和 FTP 应用程序的登陆凭据、加密钱包信息、信用卡信息、Discord 等即时通讯服务的登录信息等。【原文链接】

4、后记:菠菜站点的攻克之旅

接续之前文章《记一次拿下网络诈骗者站点的全过程与套路分析》,该文对信息收集与攻克的详细全过程,以及对该类型诈骗思路的分析拆解,以提高防范意识。本文是在此基础上的收尾,顺便记录一些相关操作。【原文链接】

5、国际标准ISOIEC 27070《信息技术 安全技术 虚拟信任根建立要求》发布

2021年12月,我国主导提出的国际标准ISO/IEC 27070《信息技术 安全技术 虚拟信任根建立要求》正式发布,该标准通过功能视图和活动视图两种视角规定了建立虚拟信任根的要求。【原文链接】

省心工具

1、如何使用SpoolSploit审查Windows打印后台处理程序的安全性

SpoolSploit是一款针对Windows打印后台处理程序(print spooler)的安全审计工具,广大研究人员可以使用SpoolSploit检测Windows打印后台处理程序(print spooler)中存在的安全漏洞,并通过实际的利用技术来进行渗透测试或安全审计。【原文链接】

2、Qu1cksc0pe:多合一恶意软件分析工具

Qu1cksc0pe是一款功能强大的多合一恶意软件分析工具,该工具可以帮助广大研究人员分析Windows、Linux和macOS平台下的可执行文件以及APK文件等。Qu1cksc0pe的主要功能就是给广大安全分析人员提供尽可能多地关于可疑文件的信息,并帮助用户了解目标文件的具体功能特性。【原文链接】

3.ImpulsiveDLLHijack:一款基于C#实现的DLL劫持技术研究工具

ImpulsiveDLLHijack是一款功能强大的DLL劫持技术安全研究工具,该工具基于C#开发实现,可以帮助广大研究人员以自动化的方式扫描、发现并利用目标设备二进制文件中的DLL安全问题,并实现DLL劫持。红队研究人员也可以利用该工具来识别劫持路径,并在定制工具中实现该技术以绕过EDR产品的检测。【原文链接】

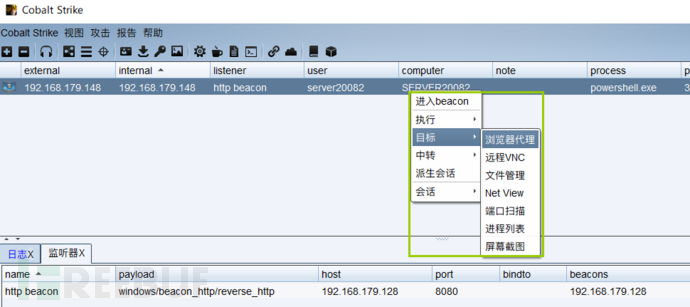

4.CobaltStrike使用:第一篇(基本使用方法、监听器、重定向器)

Cobalt Strike是一款综合的渗透测试神器,使用C/S架构,Cobalt Strike的客户端连接到团队服务器,团队服务器连接到目标,也就是说Cobalt Strike的客户端不与目标服务器进行交互。本文介绍上线CS基本步骤以及监听器和重定器。【原文链接】

5.CobaltStrike使用第二篇(攻击模块、会话管理、CS-MSF联动)

在上一篇的基础上,讲解拿到Victim的Beacon之后就要进行攻击,CS中提供了很多攻击模块,本文介绍常见使用方法。【原文链接】

如有侵权请联系:admin#unsafe.sh