在寻找针对 Microsoft Exchange 服务器的潜在恶意植入程序时,研究人员发现了一个可疑的二进制文件,该二进制文件已在 2020 年末提交给多扫描器服务。通过分析代码,研究人员确定了以前未知的二进制文件是一个 IIS 模块,旨在窃取凭证并从 OWA 启用远程命令执行。研究人员将恶意模块命名为“Owowa”,并确定了位于亚洲的几台受感染服务器。

Owowa 是一个 C# 开发的 .NET v4.0 程序集,旨在作为 IIS Web 服务器中的模块加载,该服务器还公开 Exchange 的 Outlook Web Access (OWA)。以这种方式加载时,Owowa 将窃取任何用户在 OWA 登录页面中输入的凭证,并允许远程操作员在底层服务器上运行命令。

该恶意模块很可能是在 2020 年末至 2021 年 4 月之间编译的。程序集默认的“LegalCopyright”字段显示“2020”作为日期,并且研究人员在 2021 年 4 月的分析中检测到了研究人员能找到的最新 Owowa 样本。该程序集在其“文件”属性中包含对调试数据库 (PDB) 的引用,其公钥标记设置为“b07504c8144c2a49”。

研究人员确定 Owowa 旨在作为 IIS 模块启动,因为唯一相关的代码放在ExtenderControlDesigner类中,该类实现了特定于 IIS 的接口 (IHttpModule)。 Owowa 专门设计用于通过挂钩 PreSendRequestContent 事件来检查 HTTP 请求和响应。当 IIS 的 Web 应用程序即将向客户端发送内容时,该事件会被触发。但根据微软的说法,这样的事件永远不应该在IHttpModule实例中使用,因为它可能会导致应用程序或服务器崩溃。

恶意 HTTP 模块定义

研究人员确定 Owowa 专门针对 Exchange 服务器的 OWA 应用程序,因为它的代码故意忽略来自 OWA 特定监视以 HealthMailbox 字符串开头的帐户名称的请求。

该恶意模块实际上旨在记录在 OWA 身份验证网页上成功通过身份验证的用户的凭证。通过检查 OWA 应用程序是否将身份验证令牌发送回用户来验证成功的身份验证。如果是这种情况,用户名、密码、用户的 IP 地址和当前时间戳将存储在 C:\Windows\Temp\af397ef28e484961ba48646a5d38cf54.db.ses 的文件中。数据使用 RSA 算法加密,硬编码的公钥存储为 XML blob:

一个恶意的操作员可以通过在用户名和密码字段中输入特定的命令与Owowa交互,在一个被攻击的服务器的OWA身份验证页面。Owowa将通过IIS服务器响应这些命令,并将结果显示给操作员,而不是预期的OWA登录错误消息:

如果OWA的用户名是jFuLIXpzRdateYHoVwMlfc, Owowa将返回加密的凭证日志,编码在base64;

如果OWA用户名是Fb8v91c6tHiKsWzrulCeqO,恶意模块会删除加密凭证日志的内容,并返回OK字符串(使用RSA加密);

如果 OWA 用户名是 dEUM3jZXaDiob8BrqSy2PQO1,Owowa 会在受感染服务器上使用 PowerShell 执行在 OWA 密码字段中输入的命令。命令的结果被加密(如前所述)并返回给操作员。

Owowa 包含一个空的且未使用的附加程序集,存储为压缩资源,以及来自 Costura 命名空间的附加 AssemblyLoader 类。这些很可能是使用 Fody 字节码编织工具及其来自 Owowa 开发人员构建链的 Costura 插件的结果。 Fody 允许 .NET 开发人员通过编织或动态修改程序集字节码在编译时向程序集动态添加功能。特别是,Costura 旨在打包依赖项,将这些依赖项作为压缩资源添加到程序集中。这些 Costura 副产品可能是开发人员构建链的残留物,也可能是仍在开发中的混淆尝试,因为 Owowa 的恶意代码可能作为压缩资源隐藏在 Costura 构建的程序集中。

IIS 模块管理:加载、查找和使用 Owowa

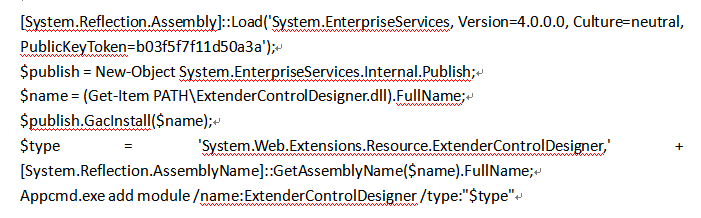

Owowa 由以下 PowerShell 脚本加载(适用于由给定 IIS 服务器运行的所有兼容应用程序,包括 OWA):

该模块首先在全局程序集缓存中注册,然后可以由运行 OWA 应用程序的 IIS 服务器加载。这种设置技术让人想起之前未知攻击者使用的一种技术,RSA 在 2020 年 3 月将其描述为事件调查的一部分,该调查还涉及恶意 HTTP 模块。

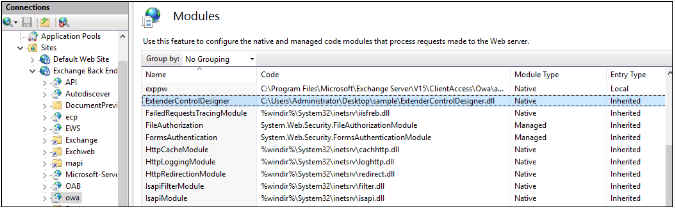

恶意 IIS 模块,尤其是 Owowa,可以通过使用命令 appcmd.exe 或 IIS 配置工具来识别,该工具列出了给定 IIS 服务器实例上的所有加载的模块:

IIS 配置管理器中的恶意模块

Owowa的攻击目标

研究人员在亚洲发现了一批目标,在马来西亚、蒙古、印度尼西亚和菲律宾的服务器都受到了攻击。除了一家国有运输公司外,大部分都属于政府机构。

Owowa 目标的地理位置

虽然研究人员没有发现更多的受攻击的服务器,但研究人员根据情报认为其他欧洲组织可能也成为了目标。

由于有关 Owowa 部署的数据不足,研究人员找不到 Owowa 与任何已知攻击者之间的任何联系。但是,Owowa 背后的开发人员未能删除两个已识别样本中的 PDB 路径,这两个样本均以 C:\Users\S3crt\source\repos\ClassLibrary2\ 开头,暗示了特定的用户名。

在搜索可能相关的资源时,研究人员确定了一个 Keybase 帐户与上述 PDB 路径共享相同的用户名 - s3crt。值得注意的是,它共享了进攻性工具,例如 Cobalt Strike 和 Core Impact:

s3crt 密钥库帐户

相同的用户名也作为 RAID 论坛上的一个帐户存在,表明对 Core Impact(一种流行的渗透测试软件套件)的兴趣:

s3crt RAID 论坛帐户

最后,研究人员在 CSDN 上找到了一个博客简介,同时显示了 s3crt 和 z7ys 作为用户名(博客标题是“z7ys'_s3crt_CSDN博客-XSS领域博主”)。该用户对黑客技术表现出兴趣,并分发了据称包含泄露的 Cobalt Strike 源代码的文件,这些文件的日期可追溯到 2018 年 11 月:

s3crt CSDN账号

利用这些线索、PDB 路径和相应的用户名,研究人员发现了几个可能由同一开发人员开发或打包的其他恶意二进制文件:

一个二进制加载器(MD5:D4BDFB90D9AA6D573F3FF3A755E2E630)包含一个与 Owowa 共享一个公共根的 PDB 路径:C:\Users\S3crt\source\repos\Shellcode_inject\Release\artifact32.pdb。

该二进制文件于 2021 年 9 月提交给多扫描器服务,但于 2020 年 8 月首次在野外被发现。它旨在解码 (XOR) 并执行嵌入式 shellcode。该 shellcode 于 2020 年 8 月从 IP 150.109.111[.]208 下载恶意负载。在研究人员调查时,服务器并未提供此类负载,但根据研究人员的分析数据,这很大程度上与Cobalt Strike有关;

研究人员发现了另一个类似的二进制加载器(MD5:3C5654DDD7998AE39717F7E3D079BD93),该加载器于 2020 年 8 月首次被发现,据称它也在 2020 年 8 月从 150.109.111[.]208 加载了类似 Cobalt Strike 的有效载荷;

最后,研究人员发现了一个额外的二进制加载器(MD5:3DB7101794CB166CA672814728F4E8D7),它在 2021 年 3 月被检测到连接到域 s3crt[.]biz,它也触发了 Cobalt Strike 负载的执行。 加载器的 PDB 是 C:\Users\Administrator\source\repos\Artifact\x64\Aritfact_big\Artifact.pdb在结构上与s3crt类似。

应该注意的是,s3crt 用户名是英文单词“secret”的简单派生词,很可能被多个人使用。因此,研究人员无法确定所识别的帐户和文件是否确实与 Owowa 的开发人员相关联或彼此相关。然而,相应的用户名、PDB 路径、项目名称和恶意工具或策略中的兴趣组合是值得注意的。

总结

本文描述的恶意模块代表了攻击者通过在 Exchange 服务器中持久存在来在目标网络中获得稳固立足点的有效选择。对于恶意运营商来说,有几个好处:

1.IIS 模块在受感染的系统上保持持久性,即使是 Exchange 软件更新;

2.通过直接向公开的 Web 服务发送看似无害的请求,很容易触发恶意功能,在示例中,向 OWA 发送身份验证请求,像这样的恶意请求很难通过网络监控来检测;

3.IIS 模块不是后门的常用格式,尤其是与典型的 Web 应用程序威胁(如 Web shell)相比时,因此在标准文件监控工作中很容易被遗漏;

4.攻击者可以利用该模块从合法访问 Web 服务的用户那里被动窃取凭证,这为发送网络钓鱼电子邮件提供了一种更隐蔽的替代方法。

5.不幸的是,研究人员无法检索到足够的数据来将发现的恶意模块与任何感染链或感染后活动相关联。今年早些时候,ProxyLogon 漏洞证明了 Exchange 服务器攻击的影响,以及攻击者能够多快赶上潮流以利用关键漏洞并实现他们的目标。恶意运营商可能利用这些服务器漏洞来最初部署 Owowa。

在 Owowa 的开发中表现出创造力的同时,创建者忽略了微软关于 HTTP 模块的几种风险开发实践的明确警告,这可能导致服务器崩溃。此外,有关开发环境(PDB 路径、Fody 副产品)的敏感信息仍保留在公开可用的样本中。其他样本或在线资料可能与此类信息的关联性较弱。

Owowa 背后的运营商表现出对亚洲,特别是东南亚的政府组织的兴趣。

本文翻译自:https://securelist.com/owowa-credential-stealer-and-remote-access/105219/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh