公共云越来越受欢迎,2018年报告的云基础设施总开支增长了45.6%。亚马逊AWS保持领先地位,在云服务提供商市场占有31.3%的份额,其次是微软Azure和谷歌云平台。云服务提供商(CSP)提供各种“服务”模型,使企业能够灵活地扩展操作,而不必担心基础设施。但是,一个不安全的配置可能会使整个基础设施处于危险之中。

概述

研究人员专注于从公开的主机评估公共云,收集信息包括公开的服务、服务版本和服务漏洞,以确定每个主机的安全状态。研究人员还调查了公共云中恶意IP与已知漏洞之间的相关性。分析显示:

1、Azure上47%的ssh服务器易受到过暴力攻击

2、公网中32%的公共云主机打开了ssh服务器

3、公网中24%的公共云主机具有已知的漏洞

4、公网中50%公共云漏洞已被发现至少两年

5、公网中61%的公共云主机仍然使用TLSV1.1或更旧版本(分别在2008年和2018年发布了v1.2和v1.3)

有证据表明,攻击者正在利用公共云作为网络攻击的跳板。根据NIST国家漏洞数据库(NVD),AWS、Azure和GCP各自在2018年的CVE少于20个,而Windows或Linux每年发现数千个漏洞。但在所有的CSP中,云安全事件经常出现,例如泄露投票机密码、泄露印度公民记录和泄露用户工作档案等。Redlock、Netskope和McAfee之前的研究表明,大多数云安全事件都是由云客户的错误配置造成的,而不是由CSP造成的。虽然一些安全责任已经从用户逐渐转移到了CSP,但是用户仍要负责一些安全设计和决策。

公共云简介

CSP提供各种服务,允许用户将基础设施、操作系统、软件平台甚至功能委托给云。下图显示了用户和云服务提供商之间的共享责任。将基础设施委托给云(基础设施或iaas)可以让用户在将功能委托给云(即服务功能,或faas)的同时拥有最高的管理控制权,让用户在运行程序时无需担心平台资源。这项研究表明,当更多的责任转移到云提供商时,用户犯的安全错误会更少。

由于aws、azure和gcp共同占据了超过60%的云市场份额,本研究仅关注这三个csp。根据对每个CSP发布的IP范围的研究,目前,AWS、Azure和GCP各自拥有4180万、1400万和700万个IPv4地址。这些地址分布在多个云服务中,如图所示:

公共云中的公开服务

公共云中的公开服务

当应用程序服务暴露在互联网上时,无论服务有多安全总会存在风险。有些服务(如http、pop3和vpn)为对互联网开放,以便用户可以方便访问它们。但许多应用程序服务不需要对互联网开放。例如,一个数据库通常只能由几个来自特定网络的应用服务器访问,SMB服务器设计用于在同一局域网内共享文件。若将这些应用程序服务暴露在互联网中就会很容易遭受攻击。

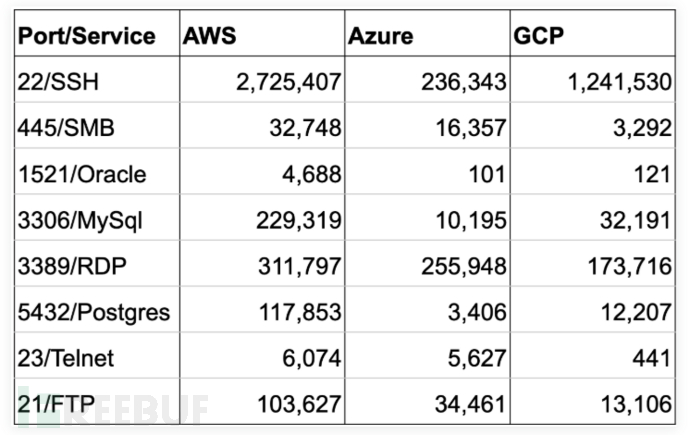

为了找到公共云上公开的主机和服务,我们查询了Shodan和Censys,查询了AWS、Azure和GCP所拥有的IP段。我们发现了930万台AWS主机、150万台Azure主机和250万台GCP主机。我们的搜索集中在八个不安全的服务,下图显示了这些搜索的结果。 公共云中32%的公开主机都开放了ssh服务。虽然ssh是最安全的协议之一,但是将这项服务公开给整个互联网仍然是非常危险的。任何错误配置或泄漏凭证都可导致主机被攻击。随后我们扫描了公共云中托管的280万个位于美国的ssh服务器。

公共云中32%的公开主机都开放了ssh服务。虽然ssh是最安全的协议之一,但是将这项服务公开给整个互联网仍然是非常危险的。任何错误配置或泄漏凭证都可导致主机被攻击。随后我们扫描了公共云中托管的280万个位于美国的ssh服务器。

为了增强安全性,ssh服务应该只使用公钥/私钥进行身份验证,而不是基于密码的身份验证,因为密码验证方式容易受到暴力攻击。但是在Azure上,几乎50%的ssh服务启用了密码登录,而在AWS和GCP上启用密码登录的比例不到5%。 深入研究了Azure云如何创建ssh服务后,很快找到了解释:Azure虚拟机上的大多数ssh服务都是在虚拟机创建过程中配置的。下显示了Azure上ssh配置的屏幕截图。

深入研究了Azure云如何创建ssh服务后,很快找到了解释:Azure虚拟机上的大多数ssh服务都是在虚拟机创建过程中配置的。下显示了Azure上ssh配置的屏幕截图。

Azure为用户提供了两个选项:密码认证或公钥认证。一半的用户会选择密码认证可能是因为不知道公钥认证是如何工作的,也不知道如何创建密钥。在AWS或GCP配置中没有出现相同的情况,它们都没有提供密码登录作为配置选项。

公共云中的漏洞

在公共云中暴露的服务中,在AWS中发现了2900万个漏洞、Azure中170万个和GCP中400万个。平均而言,每个易受攻击的主机都有11个漏洞。三个CSP中的前10个漏洞基本相同,漏洞列表中仅有openssh和http两个服务,如下图所示:

在分析云服务的漏洞时,AWS中99.8%的漏洞来自EC2,Azure中99.8%的漏洞来自Azure虚拟机。AWS EC2和Azure虚拟机都是IaaS,允许用户部署和管理整个操作系统。但大多数用户不优先考虑安全性,并且不知道系统中存在的漏洞。

下图显示了公共云中不同数量漏洞的主机数量。横轴是漏洞数量,纵轴是主机数量。其中有25%的AWS主机、8%的Azure主机和27%的GCP主机易受攻击。

下图显示了公共云中基于CVE发布年份和严重性评级的漏洞数量。横轴是CVE年份,纵轴是漏洞数量,颜色表示CVSS v2的严重性。

如图所示,70%的漏洞被评为中等严重性,17%被评为高严重性。AWS中18%的漏洞、Azure中21%的漏洞和GCP中12%的漏洞超过5年。

SSL和TLS是Web应用程序安全的基础,它们为计算机网络提供通信隐私和数据完整性。在早期版本协议中发现了许多漏洞,一些严重的漏洞允许中间人攻击。在检查了配置了ssl/tls的所有公开主机之后,发现超过61%的主机仍在使用早于tls v1.2的协议,如图所示:

公有云成为攻击跳板

公有云成为攻击跳板

公共云不仅简化了开发人员及其工作,也为黑客提供了一个平台来发起攻击。从攻击者的角度来看,攻击公共云实例与攻击本地服务器没有太大的区别。然而,攻击者基于云服务可以更好地对漏洞进行武器化利用。

研究人员发现攻击者正在开发针对公共云基础设施的恶意软件。研究人员分析了Facebook Threat Exchange2018年的恶意IP。在16764个恶意IP中,985个来自AWS,109个来自Azure,34个来自GCP。报告的IP中有7%来自三个CSP中的一个。目前尚不清楚这些恶意IP是受攻击者攻击还是由攻击者创建的主机。

我们检查了恶意IP在其活动期间的漏洞情况。下图显示了恶意公共云IP的漏洞统计信息。左图是具有已知漏洞的IP的百分比。右图是每个IP上发现的平均漏洞数。

在1128个恶意公共云IP中,60%存在已知漏洞,每个主机平均有28个漏洞。

这些数字与以下事实相比具有统计意义:只有24%的公网公共云主机发现漏洞,每个主机平均有11个漏洞。

根据这些数据,这些云服务很有可能已被攻陷并用于恶意活动。最后,我们寻找与大量短期域名相关联的恶意IP,短期域名是恶意主机的常见特征。我们发现20%的恶意公共云IP在12个月内与55多个域名关联。以上表明,公共云正在成为攻击者发起攻击的跳板。

总结

在公共云中,安全性是CSP和用户之间的共同责任。由于公共云中有许多云服务,大多数用户可能不知道他们的安全责任。CSP不仅应该保护他们的云服务,还应该设置防护措施来防止和检测不安全的用户行为。本研究的结果重申了“默认安全”的重要性。如果没有不安全的选项,用户就不可能做出不安全的决定。如果CSP主动监控用户行为并向用户发出可操作的补救警报,那么就不会有这么多公开的服务以及错误的配置漏洞。

*参考来源:unit42,由Kriston编译,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh