Check Point Research (CPR) 发现 Phorpiex又重现江湖了,这是一种性勒索垃圾邮件活动、加密劫持、加密货币裁剪和勒索软件传播而闻名的威胁。新变种的“Twizt”使僵尸网络能够在没有活动 C&C 服务器的情况下成功运行。

Phorpiex 加密货币工具支持 30 多个不同区块链的钱包。在一年内,phorpix木马劫持了 969 笔交易,窃取了 3.64 个比特币、55.87 个以太币和 价值5.5万美元的ERC20代币,价值近 50 万美元。

Phorpiex背景

Phorpiex 是一种自 2016 年以来已知的旧威胁,最初被称为使用 IRC 协议(也称为 Trik)运行的僵尸网络。在 2018-2019 年,Phorpiex 转向模块化架构,IRC攻击被 Tldr 取代——一个通过 HTTP 控制的加载程序,成为 Phorpiex 僵尸网络基础设施的关键部分。在我们的 2019 年 Phorpiex Breakdown 研究报告https://research.checkpoint.com/2019/phorpiex-breakdown/中,有超过 1000000 台计算机感染了 Tldr。

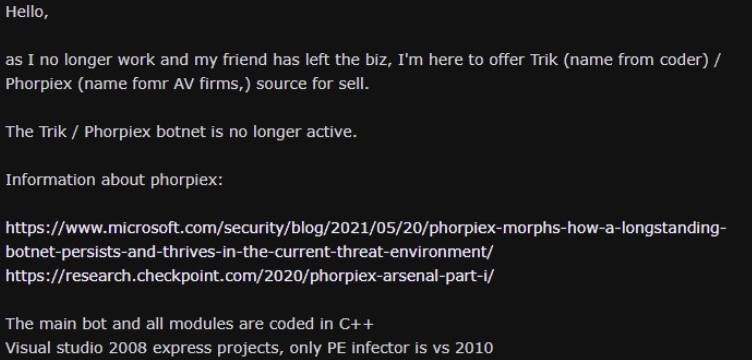

Phorpiex 以其大规模的性勒索垃圾邮件活动、加密劫持(加密货币裁剪受感染计算机)、传播勒索软件和加密货币裁剪而闻名。 2021 年夏天,Phorpiex 命令和控制服务器 (C&C) 的活动急剧下降。 C&C 服务器在 7 月份关闭,大约两个月没有活动。 8 月 27 日,在一个地下论坛上发现了一个据称来自僵尸网络所有者的公告,称他们将停业并出售源代码。

Phorpiex 僵尸网络销售公告

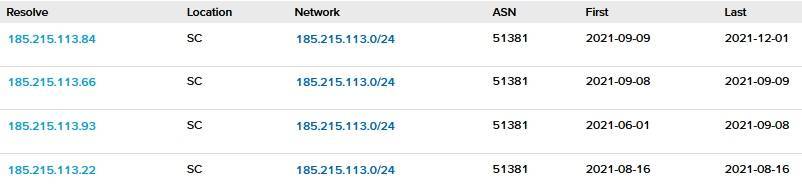

从这个公告中,我们可以假设僵尸网络是由两个人开发和控制的。我们不知道僵尸网络是否真的被出售了。然而,不到两周后,C&C 服务器在同一子网的另一个 IP 地址(185.215.113.66)重新上线,后来切换到 185.215.113.84:

Phorpiex C&C 服务器 IP 地址

同时,C&C 服务器开始传播一个从未见过的木马。它被称为“Twizt”,使僵尸网络能够在没有活动 C&C 服务器的情况下成功运行,因为它可以在对等模式下运行。这意味着每台受感染的计算机都可以充当服务器并向链中的其他木马发送命令。由于大量计算机通过 NAT 路由器连接到 Internet 并且没有外部 IP 地址,Twizt 木马重新配置支持 UPnP 的家庭路由器并设置端口映射以接收传入连接。新木马使用自己的基于 TCP 或 UDP 的二进制协议和两层 RC4 加密。它还使用 RSA 和 RC6-256 哈希函数验证数据完整性。

这些特征的出现表明僵尸网络可能会变得更加稳定,因此也更加危险。

恶意软件传播和目标

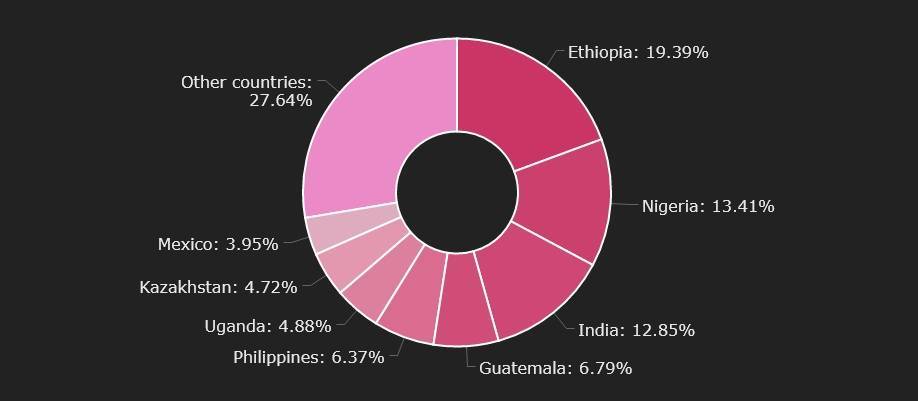

在我们全年的分析中,我们看到 Phorpiex 受害者的数量几乎保持不变,即使在 C&C 服务器不活动期间,这种情况仍然存在。在过去的两个月里,这个数字开始增加。 2021 年,在 96 个国家/地区发现了 Phorpiex 木马。大多数 Phorpiex 受害者位于埃塞俄比亚、尼日利亚和印度:

按国家/地区分划分的 Phorpiex 受害者

成千上万的受害者,数十万美元的损失

除了木马版本变化外,套利的方法没有改变。在我们之前的研究中,我们专注于性勒索活动和加密货币裁剪。当时,Phorpiex 从加密裁剪中获得的收入并不是很可观。

那么,什么是加密裁剪(crypto-clipping)?加密货币裁剪(或加密裁剪)是在交易进程中窃取加密货币,方法是将剪贴板中保存的原始钱包地址替换为攻击者的钱包地址。当我们浏览互联网时,使用易于记忆的人类可读的域名。然而,在所有流行的区块链中,都没有域名的类似物,而且地址太长而无法手动输入。例如,以太坊上的地址如下所示:

0x4f4b547309a9Ca52B154E19489cc9A3e3BD60dEf

因此,使用剪贴板复制粘贴这么长的地址是很常见的。当加密剪切器的受害者粘贴钱包地址时,他们会在不知不觉中粘贴攻击者的地址。随着区块链技术的日益普及,加密货币裁剪带来的巨额财务损失风险越来越大。信息窃取者和远程访问木马依赖 C&C 服务器来获取命令并发送被盗数据。如果恶意软件实现了加密裁剪功能,它可以在没有任何 C&C 服务器的情况下成功运行。因此,当 Phorpiex C&C 服务器出现故障时,不会出现宕机,因为仍有数十万木马安装并继续窃取受害者的钱财。

关闭僵尸网络的命令和控制基础设施并逮捕其开发者并不能保护那些已经感染 Phorpiex 的受害者。鉴于区块链的性质,如果我们不知道恶意软件使用的钱包的私钥,则无法退还被盗资金。

Phorpiex 加密剪切器支持 30 多个不同区块链的钱包,包括比特币、以太坊、狗狗币、达世币、门罗币和 Zilliqa,本文我们只关注最受欢迎的区块链——比特币和以太坊。

我们成功找到了 Phorpiex 加密剪切器使用的 60 个唯一的比特币钱包和 37 个以太坊钱包。其中许多钱包已经活跃了好几年。一个突出的例子是比特币钱包 1DYwJZfyGy5DXaqXpgzuj8shRefxQ7jCEw,它于 2018 年首次出现在 Phorpiex 木马中。使用此钱包的木马的 C&C 服务器处于离线状态。然而,木马仍然活跃。该钱包在500多笔交易中收到11个比特币:

一个phorpix比特币钱包

在 2020 年 11 月至 2021 年 11 月的一年期间,Phorpiex 木马劫持了 969 笔交易并窃取了 3.64 个比特币、55.87 个以太币和5.5万美元的 ERC20 代币。 2021年,比特币和以太坊的价格大幅上涨。按当前价格计算,被盗资产的价值接近 50 万美元。

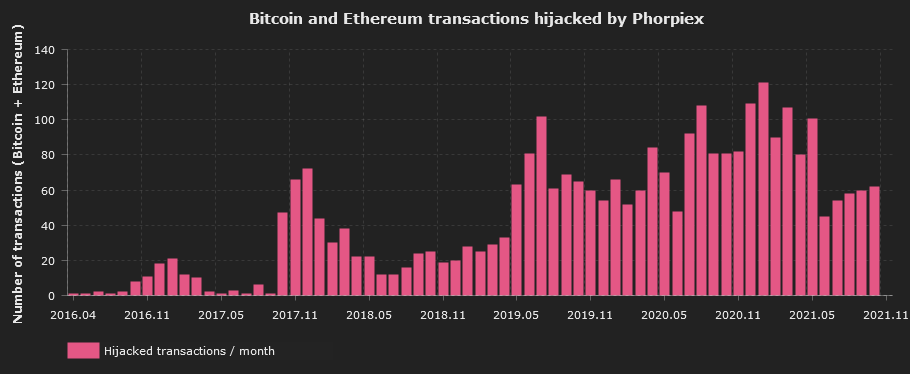

然而,在 2016 年 4 月至 2021 年 11 月期间,Phorpiex 木马劫持了大约 3000 笔交易,总价值约为 38 个比特币和 133 个以太币。

每月被Phorpiex木马劫持的比特币和以太坊交易数量

被盗资金的总价值可能更高,因为我们的研究中没有包括其他区块链。

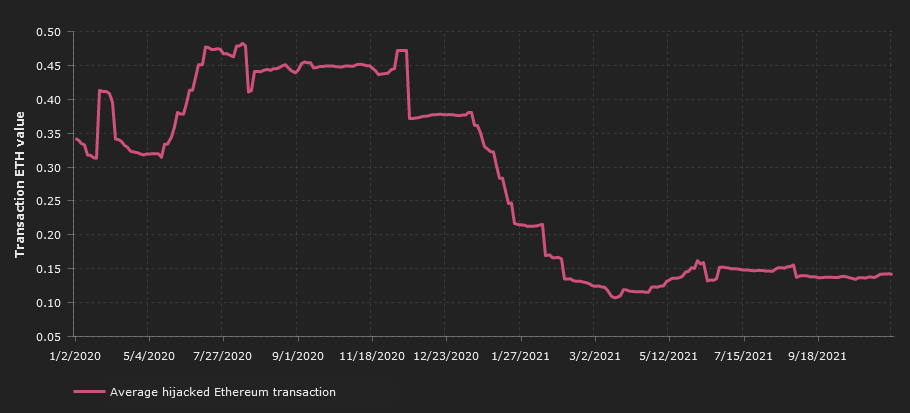

在被劫持的交易中,平均被盗价值不是很大,当加密货币价格上涨时,被盗价值会减少。下面的图表显示了被劫持的平均金额如何随时间变化:

平均被劫持的以太坊交易

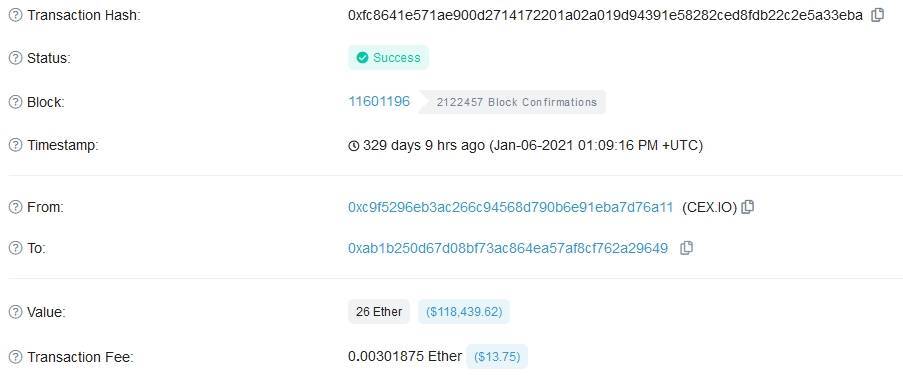

Phorpiex有几次能够劫持大量交易,截获的以太坊交易的最大金额为26 ETH:

最大的被劫持的以太坊交易

在某些情况下,用户尝试多次发送加密货币,但最终将其发送到网络犯罪分子的钱包。

Phorpiex Twizt 技术细节

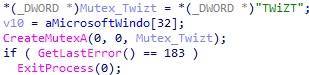

Twizt 的名字来源于第一个出现在野外的木马使用的互斥锁:

新木马使用互斥锁名称“TWiZT”

我们在此不描述初始化步骤和持久化方法,因为它们与 Tldr 木马中使用的几乎相同。本文我们将重点专注于新木马的独特功能。

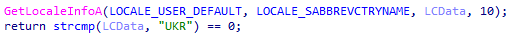

区域环境检查

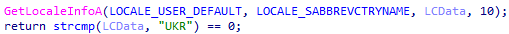

该木马的一些最近示例(MD5:ec96bcc50ca8fa91821e820fdfe30915)检查用户的默认语言环境。如果用户的默认区域设置缩写为“UKR”(乌克兰),则木马不会执行。

Twizt 木马检查用户的默认语言环境

这可能表明该僵尸网络运营商来自乌克兰,因为网络犯罪分子通常会避免在其原籍国传播恶意软件。

使用 UPnP(通用即插即用)重新配置路由器

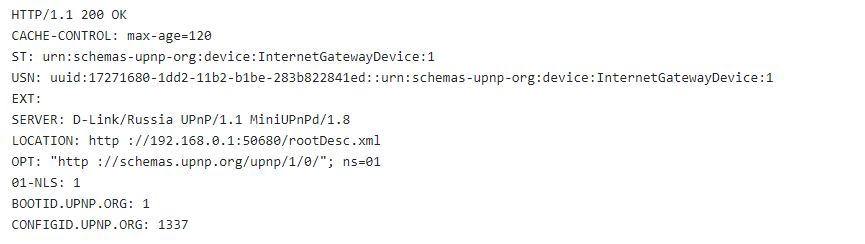

该恶意软件使用 SSDP 来发现目标计算机本地网络中的网关设备。它通过 UDP 传输向 239.255.255.250:1900 发送“M-SEARCH”请求。

Twizt 木马使用 SSDP 发现本地网络中的网关设备

如果目标计算机使用启用了 UPnP 的路由器连接到互联网,则响应将包含其在本地网络中的 IP 地址。例如:

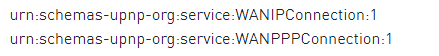

恶意软件使用提供的 URL 查询本地路由器并解析 XML 响应。它搜索以下服务:

并提取 “controlURL”:

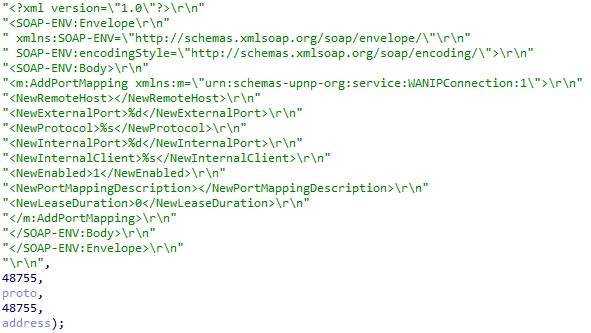

然后使用“controlURL”为恶意软件使用的端口(我们观察到端口 48755、40555、40500)添加 UDP 和 TCP 端口映射:

配置端口映射的请求模板

它使恶意软件能够接收来自其他木马的传入连接,即使受感染的计算机位于 NAT 路由器后面。

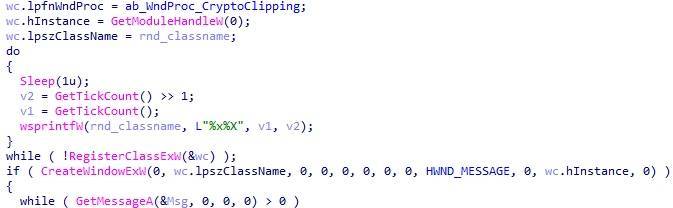

加密裁剪

加密裁剪的实现方式与 Tldr 不同,Twizt 木马使用随机类名创建一个消息窗口(HWND_MESSAGE 作为父窗口句柄)。剪贴板交换函数被注册为一个窗口进程:

创建消息窗口

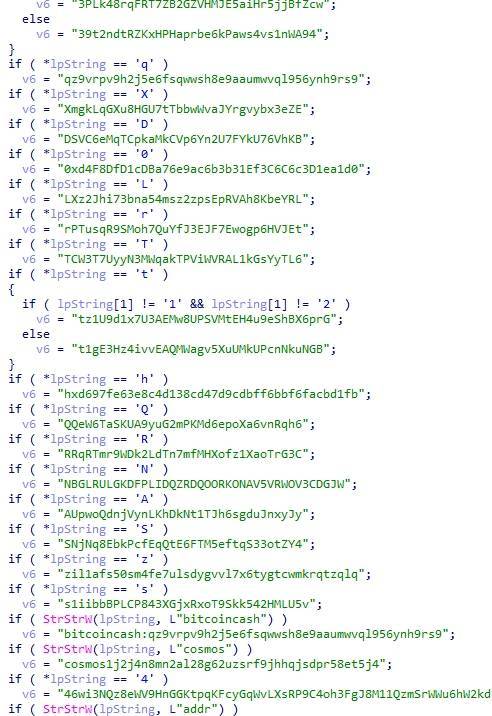

新的恶意软件版本支持 35 种钱包。由于差异很大,识别相应的加密货币变得更加困难:

Twizt 使用的加密货币钱包列表

从 Phorpiex 僵尸网络销售公告中,我们了解到加密剪切器支持以下区块链和服务:

LISK, POLKADOT, BITCOIN, WAVES, DASH, DOGECOIN, ETHEREUM, LITECOIN, RIPPLE, BITTORRENT, ZCASH, TEZOS, ICON, QTUM, RAVENCOIN, NEM, NEO, SMARTCASH, ZILLIQA, ZCASH PRIVATE, YCASH, BITCOIN CASH, COSMOS, MONERO, CARDANO, GROESTLCOIN, STELLAR, BITCOIN GOLD, BAND PROTOCOL, PERFECT MONEY USD, PERFECT MONEY EURO, PERFECT MONEY BTC

本文翻译自:https://research.checkpoint.com/2021/phorpiex-botnet-is-back-with-a-new-twizt-hijacking-hundreds-of-crypto-transactions/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh