官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

来自数十项渗透测试和安全评估的数据表明,几乎每个组织都可能被网络攻击者渗透。

根据Positive Technologies对安全评估的分析,绝大多数企业都可能在一个月内受到攻击,攻击者使用常见的技术,如破坏证书,利用已知的软件和Web应用程序漏洞,或利用配置缺陷。

该公司的安全服务专业人员发现,在93%的情况下,外部攻击者可能会破坏目标公司的网络,并获得对本地设备和系统的访问权限。在71%的案例中,攻击者可能会以一种被认为“不可接受”的方式影响企业。例如,安全公司测试的每一家银行都可能受到攻击,攻击方式可能会扰乱业务流程,降低服务质量。

除此之外,网络攻击讲关键系统破坏后,将目标系统暴露给恶意软件操纵者,造成更严重的如服务中断、企业人员身份泄露、资金或敏感数据被盗和/或欺诈用户的能力。

Positive Technologies的年度报告显示,企业需要在2022年进行评估,并对可能出现的威胁进行建模。“每家公司都可能成为攻击的受害者,无论是有针对性的还是大规模的。根据现有的数据显示,网络攻击的数量逐年增加,其后果也越来越严重。看看勒索软件运营商对组织造成的损害就知道了。”

该研究调查了从2020年7月开始到2021年6月底的安全评估数据。该公司的渗透测试人员对数十家公司进行了评估,并使用45个项目作为报告的基础。

调查数据发现,被泄露的证书是进入公司网络的最可靠的方式,由于大多数员工使用的密码过于简单,证书的使用在71%的项目中都获得了成功。

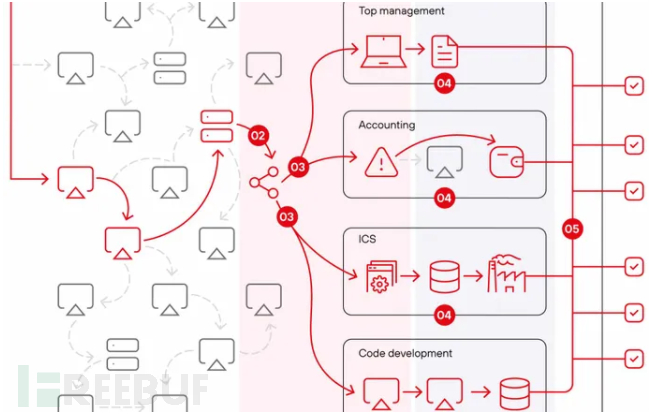

在81%的情况下,攻击者只需较低的技术水平就能获得域管理员帐户的访问权限。“拥有凭据和域管理员权限的攻击者可以获得许多其他凭据,以便在公司网络中横向移动并访问计算机和服务器,”Positive Technologies在报告中指出。“大多数公司缺乏按业务流程划分的网络分段,这使得多个攻击媒介可以发展到同时发生多个不可接受的事件的程度。”

“拥有证书和域管理员权限的攻击者可以获得许多其他证书,在企业网络中横向移动,并访问计算机和服务器。”“大多数公司缺乏业务流程的网络分割,这使得几个攻击载体发展到多个不可接受事件同时发生的程度。”

并非所有的渗透测试数据显示情况都很严峻,随着时间的推移,企业的安全状况已经在逐步改善。

然而,安全漏洞带来的影响仍旧不容小觑。在60%的项目中,利用带有已知漏洞的未打补丁软件可以让攻击者进一步渗透到目标公司的网络中。软件安全是网络安全的基础防线,随着漏洞利用的增加,检测软件中的安全漏洞是降低遭到网络攻击的有效手段。在软件开发过程中,通过静态代码检测工具可以帮助开发人员减少30%-70%的安全漏洞,在提高软件安全性上发挥着重要作用。

Positive Technologies的评估发现,大多数行业都存在严重的安全漏洞。报告指出,工业和能源行业,每八家公司就有七家容易受到攻击者造成的“不可接受事件”的影响。不完善的安全实践即便是专业的IT人员,也为攻击者创造可利用的弱点。

该公司研究分析主管Kilyusheva称,公司应该首先确定他们最关键的资产,并确定哪些事件和风险可能被认为是“致命的”。此外,Positive Technologies建议公司对业务流程进行分区,以防止攻击者轻松跨业务部门移动。

建议企业机构加强防御、监控潜在的攻击媒介、识别攻击链并修改流程以向任何妥协途径添加步骤(例如多因素身份验证)。并且验证软件安全性,尤其随着开源组件的盛行,对其中安全漏洞的检测及排除在软件开发过程中尤为重要。

报告称:“信息安全服务机构是否有时间在检测到攻击时做出反应,取决于入侵者‘走’了多远。链条越短,防守方的选择就越少。”

为了及时阻止攻击,在网络安全事件发生之前,降低软件中存在的安全漏洞,并消除从渗透点到目标系统的最短路径是至关重要的。

参读链接: