马上 2022 年了,所有的企业以及个人都在做年终总结,信安之路作为一个自媒体公众号,在这个特殊的时间,做个总结,给大家做个汇报,总的来说,公众号分享的内容不如前几年,投稿人数降到了个位数,曾经的作者们也都忙于工作,没有时间或者精力创作原创文章分享。信安之路也在慢慢转型,从分享技术文章,到开发视频课程,希望能找到自己的生存空间。

近期信安之路上线了一个内部 wiki 平台,旨在帮助大家提升工作效率,主要解决如何做的问题,在遇到相关技术问题时,能快速找到解决方案,平台地址:

https://wiki.xazlsec.com/

上线不到一周,成立了 Wiki 维护的小分队,基本上每个模块都有一个负责人,在未来,随着自身技术的提升,慢慢优化每个模块的内容,久而久之,一定会有一个完整,优秀的平台出现在大家的视野当中:

由于是内部平台,所以只有注册了信安之路成长平台的用户才可以直接访问 wiki 平台,目前成长平台和 wiki 平台的账号已经同步,关于成长平台的注册和使用参考《成长平台使用详细指南》,那么有人会问,成长平台和 Wiki 平台有啥区别呢?

了解成长平台的都知道,这个平台核心在于用户基于指定目标进行学习,然后提交报告,审核通过之后扩展阅读其他学员的报告,是一个主动学习的工具平台,而 wiki 平台只有少数人维护更新内容,大多数的人都是阅读者和使用者,核心在于以少数人的贡献来帮助大多数人的工作效率提升。

到目前为止,成长平台的注册用户超过了 1000 人:

而成长平台今年用户提交报告的数量有 1186 个,总报告数 1982 个(也就是说,你只要注册成长平台并且完成任务,就可以阅读这近两千份的学习报告):

以上是成长平台今年的数据情况。

在内容分享方面,2021 年度投稿做多的作者是 Z1NG,一共分享 5 篇原创技术文章,如下:

坚持持续产出分享是件非常不容易的事儿,希望有更多新鲜的血液创作安全技术文章,来信安之路投稿分享,虽然奖励不多,但也不会让大家白白付出。

除了投稿,还有信安之路自研内容体系,主要包括文档和视频课程。

文档方面,主要包括 HackTools 系列,如图:

视频课程方面,主要有两个:SRC 实战、Nday 实战系列。

SRC 实战系列课程,总共开设了 4 期,一直不断优化内容,最后一期开设录屏,供大家随时学习参考:

Nday 实战训练开设了一期,并录制了视频,配套文档超过 50 份:

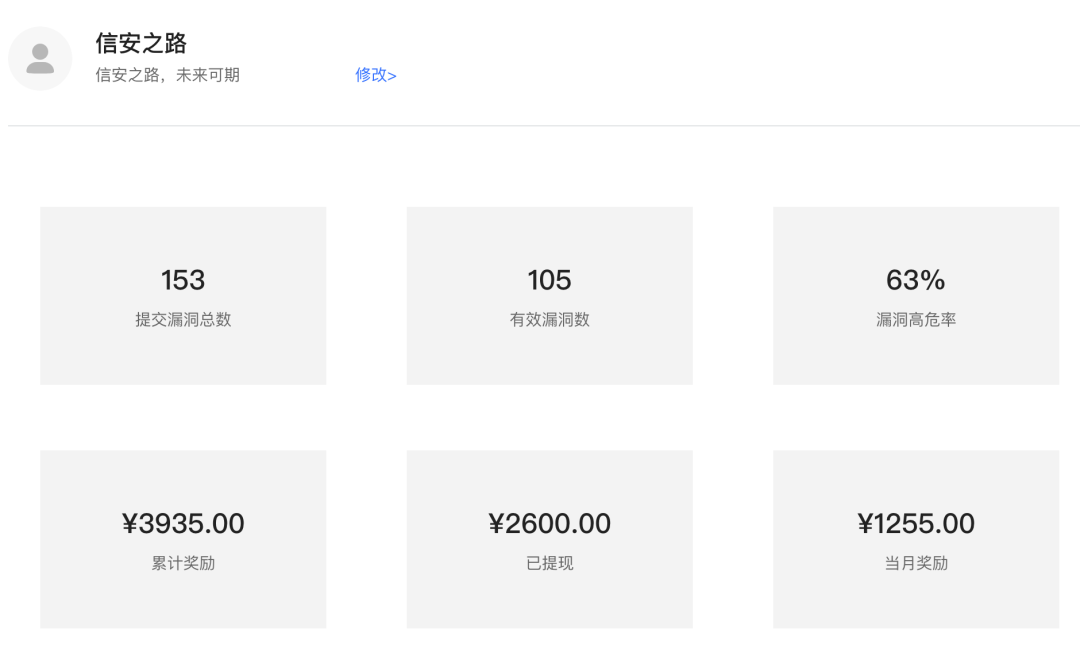

以上是信安之路知识星球用户的专属内容,可能有人会问,你做这个系列课程,一定挖了不少漏洞吧?不然怎么教别人。确实在进行实践开发课程过程中,也在不断的尝试实战,以公益 SRC 为目标,主要涉及补天和360 的亿万守护计划,下面的今年后半年的实践成果:

360 亿万守护计划:

以上是这两个平台的漏洞提交情况,发现的漏洞不止这个数,毕竟提交漏洞也是个体力活,暂未实现自动化提交,后面的漏洞就由大家去玩了。

从结果上看,这都是在做批量自动化漏洞发现的事儿,而大家都知道挖专属、挖 SRC、做众测收益更高,为啥不去搞呢?

收益高,自然吸引的白帽子就多,简单的批量扫描,可能无法发现漏洞,对于单个系统的漏洞测试,需要花费大量的时间去熟悉目标业务和功能,逐个功能点进行测试,这个前期是需要花费大量时间的,最好能用自己的一个网站测试的 Checklist,明年也许会在这个方面下功夫,首先创建一个自己的 Checklist 针对不同类型的功能,然后再去实战优化自己的 Checklist,最后形成完整的体系来输出视频课程。

而批量漏洞发现,无需花费大量的时间和精力去了解网站功能,只要会使用工具,收集足够多的资产,开启扫描器,自动收漏洞即可,发现漏洞,批量提交即可,每天花费少量的时间就可以把这个事情干掉。

到这里信安之路 2021 年度的总结报告就完了,最后希望 2022 年有更多的小伙伴投稿原创文章,更多的小伙伴参与到 Wiki 平台的内容更新上,更多的小伙伴加入成长平台学习基础知识,更多的小伙伴从信安之路收益,提升自己的竞争力,在如此内卷的环境中脱颖而出。

那么明年会做什么?明年会有更多远程内容产出,以及对应的视频课程上线,期待大家的参与。

如有侵权请联系:admin#unsafe.sh