原文链接 :

https://blog.csdn.net/mjm_1251162714/article/details/105165136?spm=1001.2101.3001.6650.9&utm_medium=distribute.pc_relevant.none-task-blog-2%7Edefault%7ECTRLIST%7Edefault-9.opensearchhbase&depth_1-utm_source=distribute.pc_relevant.none-task-blog-2%7Edefault%7ECTRLIST%7Edefault-9.opensearchhbase

简介

扫描到网站存在http host头攻击漏洞,需要对该漏洞进行修复,网站后台是用java写的,对于这种host头攻击的方式,有很多种方式避免。

如从源头考虑的话,一般网站都配置了nginx或者部署在Apache上面,可以在nginx或者Apache上拦截非法请求头的;由于我是在本机上测试的,项目是部署在tomcat上,故无法验证nginx和apache的修复方式。这里介绍一下从过滤器的层次进行拦截的方式。

过滤器拦截的方式

使用的测试工具

burpsuite,Firefox ;在火狐上面设置代理,用burpsuite拦截请求并修改host测试验证是否成功,使用burpsuite以及在火狐设置代理的方式这里就不介绍了,网上有很多详细的教程

存在漏洞的版本

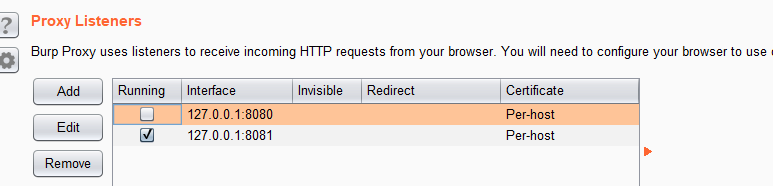

这里先介绍漏洞版本的测试样例,我在火狐代理以及burpsuite上监听的端口是8081,注意burpsuite默认监听了8080,一定要取消,不然就会和tomcat启用端口重复了。

火狐浏览器上访问存在漏洞的页面(实际上随便访问个网页测试结果都一样的)

在burpsuite上监听拦截到该地址,通过repeater修改host头,模拟访问请求。原来的host是10.4.0.246:8080,我们将其修改后改为10.4.0.2460:8080,修改后重新send请求过去,有响应,且响应内容为修改后的host。这就存在了host伪装的情况。

修复漏洞的版本

上面我们已经知道了如何测试漏洞的方法了,现在是如何使用过滤器的方式处理漏洞修复。直奔主题由于使用的是javaweb开发的网站,在web.xml下配置一个新的拦截器。

<filter><filter-name>hostCleanFilter</filter-name><filter-class>com.test.HostCleanFilter</filter-class></filter><filter-mapping><filter-name>hostCleanFilter</filter-name><url-pattern>/*</url-pattern></filter-mapping>

配置拦截器的代码:

public class HostCleanFilter implements Filter {public static Logger logger = Logger.getLogger(HostCleanFilter.class);public void init(FilterConfig filterConfig) throws ServletException {}public void doFilter(ServletRequest servletRequest, ServletResponse servletResponse, FilterChain chain) throws IOException, ServletException {HttpServletRequest request = (HttpServletRequest) servletRequest;HttpServletResponse response = (HttpServletResponse) servletResponse;String requestHost = request.getHeader("host");if (requestHost != null && isRightHost(requestHost)){response.setStatus(403);return;}chain.doFilter(request,response);}public boolean isRightHost(String requestHost){if (!StringUtils.equals(requestHost,WebConstants.HostOne)&&!StringUtils.equals(requestHost,WebConstants.HostTwo)){//域名非法logger.info("非法的Host:" + requestHost);return true;}logger.info("合法的Host:" + requestHost);return false;}public void destroy() {}}

侵权请私聊公众号删文

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650530910&idx=3&sn=bfa7f1a6289b5bbb534d79872e7dead1&chksm=83ba81bab4cd08ac253ac352407102c74822b5276a7505e6bf7fae72191e2a7f3d3796424670#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh