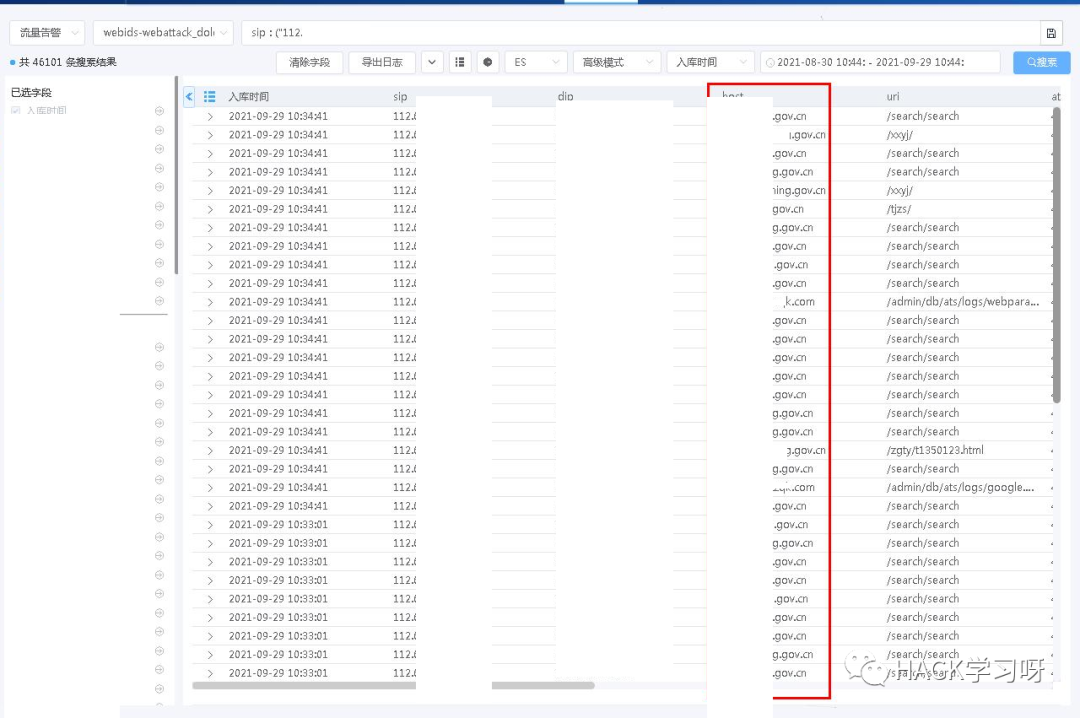

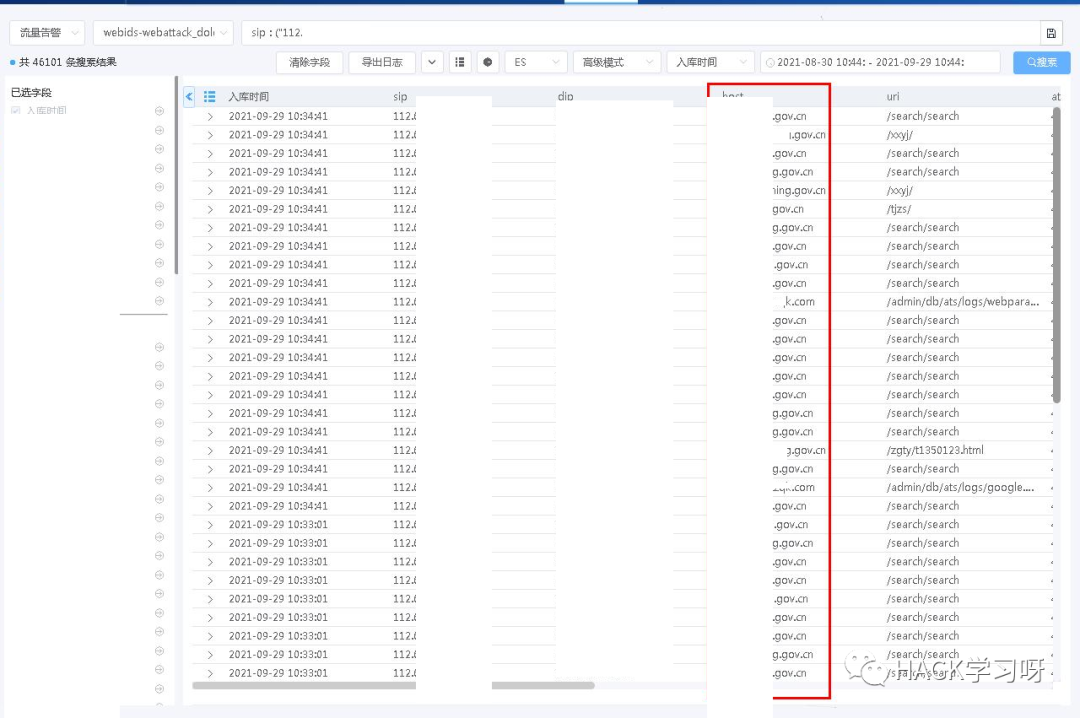

https://forum.butian.net/share/1050在某次值守看告警中,态势感知系统监测到我市某政府单位的网站遭到来着IP:112.xx.xx.xx(上海)Apache shiro反序列化攻击,且告警中的攻击结果为成功,但后续经人工验证使用shiro反序列化利用工具未能成功利用该漏洞,利用不成功的原因后面也得到确认是因为其在攻击时数据包中存在较为容易猜解key命中了特征库的规则从而触发了告警,进一步确认需要人工核验,心中暗暗自喜还好不是安全事件不然又得出去应急了,随后并对攻击IP进行溯源分析。到日志检索中心对攻击IP:112.xx.xx.xx进行检索,发现其不止攻击了告警中的单位,还攻击了我市内其他大量的政府单位与系统,于2021年8月30日至2021年9月29日一个月内该攻击IP累计对我市单位信息系统攻击共计46101余次,只能说这位兄弟头真铁。粗略的统计了一下攻击的类型占比,其中敏感信息的攻击类型占了总比的49%,接着是代码执行17%之后是目录遍历11%,从攻击的占比度来看其的攻击手法极大可能是通过扫描器进行批量的攻击,专门寻找脆弱的目标,但只挑gov打既然头那么铁下面就对攻击来源溯源一波。根据攻击IP:112.xx.xx.xx在奇安信威胁研判分析平台捕获到该IP在近期今年的9月25号开始就已经出现了大量的攻击活动迹象,在微步在线情报平台也是在近期9月28开始发现该IP有漏洞利用的行为特征。经奇安信威胁研判分析平台IP反查域名得到目前该攻击IP:112.xx.xx.xx解析的域名为sxxx.xxxxd.cc,为确保准确性经过反查DNS解析可确认当前该域名的是112.xx.xx.xx这个IP。继续在威胁研判分析平台查询该域名的whois注册信息,虽然该域名目前的whois注册信息显示为空可能域名持有者做了信息保护,但在奇安信威胁研判分析平台是可以查询到域名第一次注册时未更改的历史信息的,得到关键信息注册人:xxxxxxxxwang,QQ邮箱:[email protected],并通过该QQ进行搜索,其资料上也有该域名的相关字样,可以确定该域名属于该QQ的持有者。下面通过搜索引擎搜索语法site:xxxxd.cc得到以下该域名的收录信息,并得到其的二级域名blog.xxxxd.cc个人博客。在并在其博客的下方页脚处发现该域名的备案号沪ICP备1xxxxxx号,并在工信部进行备案查询,得到结果为此域名已在工信部备案,备案人:王某某(对应前面奇安信威胁研判分析平台该域名的历史whois注册人:xxxxxxwang)。继续对该攻击者进一步的信息收集,通过得到的QQ邮箱[email protected]进行大数据检索库进行查询,得到目前该QQ绑定的手机号为136xxxxxxxx(上海移动),泄露的密码中大部分含有19981123字样可直观的猜测此数字为出生年月日,并得到泄露的地址为:上海市xxxxxxxxxxxx附近。为确保得到的手机号目前正在使用的,并在次对手机号进行一波反向查询得到微博地址:https://www.weibo.com/u/xxxxxx,其已在微博实名认证并且头像与QQ头像一致,资料内的生日年月份也一致,并通过对手机号136xxxxxxxx进行微信好友添加,其微信使用的头像与微信昵称wxx对应王某某基本可以确定该手机号目前为再用号码。通过得到blog.xxxxd.cc该二级域名并在奇安信威胁研判分析平台进行关联域名查询,得到84xxxxxxx.xxxx.xxxxd.cc带有QQ号的三级域名。为证实其中有一定的联系,通过DNS解析查询当前blog.xxxxd.cc与84xxxx.xxxx.xxxxd.cc所解析的服务器IP均为185.xx.xx.xx(美国)足以说明了王某某与84xxxx这个QQ号的主人有一定的关系。再次使用大数据检索QQ号84xxxxx得到其真实姓名为刘某某QQ绑定的手机号为138xxxxxxxx(重庆移动),网络名:某某Kill,并通过泄露的菜鸟驿站信息得到详细地址:重庆市xxxxxxxxxxx附近,并且通过泄露的QQ群关系其在重庆中学群中的昵称也为刘某某由此可确认该名为真实姓名。为进一步的证实两人有关联,通过反查IP:185.xx.xx.xx所绑定的域名,可看到www.zhxxxxxx.com也解析到了该IP上。访问www.zhxxxxxx.com可看到该网站以某某Kill(对应以上泄露的网络昵称)命名的一个个人博客,网站备案号渝ICP备xxxxxxxx号,但在工信部查询备案该备案号的备案域名为www.gxxxxxx.cn备案人也为刘某某所有,并在好友友情链接到了王某某的博客blog.xxxxxd.cc上。综合上诉溯源分析得出,攻击IP:112.xx.xx.xx对我市内政府单位实施网络攻击,当前攻击IP所解析的域名为sxxxx.xxxxxd.cc溯源得到该域名持有者真实姓名为王某某地址:上海市xxxxxxxxxxxx号,关联出其好友真实个人信息刘某某其地址:重庆市xxxxxxxxxx号,以下为溯源关联图。另外在提一句,所有在未授权情况下的攻击扫描都是禁止的,互联网并非法外之地不要触碰法律的底线,现在正直春节年底防疫的敏感期间不要对政府单位系统进行恶意的扫描,给国家省省心让自己也过个好年。实战| 利用SSRF内网主机-上

实战 | 利用SSRF渗透内网主机-中

实战 | 利用SSRF渗透内网主机-下

干货 | 渗透测试之敏感文件目录探测总结

干货 | 渗透测试之目标分析与指纹识别总结

实战 | 记一次蠕虫病毒内网传播的应急响应

点赞,转发,在看

原创投稿作者:夜无名

![]()

文章来源: http://mp.weixin.qq.com/s?__biz=MzI5MDU1NDk2MA==&mid=2247502832&idx=1&sn=7cc610c8f1daad617f1655e6f9866b56&chksm=ec1c9ecfdb6b17d9f0904be02e3c8b8192636583f469276d623aadd29df7641dbde408deefa0#rd

如有侵权请联系:admin#unsafe.sh